IIS 7.5 解析错误 命令执行漏洞解决方案

一、漏洞介绍

漏洞影响 IIS7 及IIS7.5 在使FastCGI方式调用php时,在php.ini里设置

cgi.fix_pathinfo=1

使得访问任意文件URL时,在URL后面添加“/x.php”等字符时,该文件被iis当php文件代码解析。

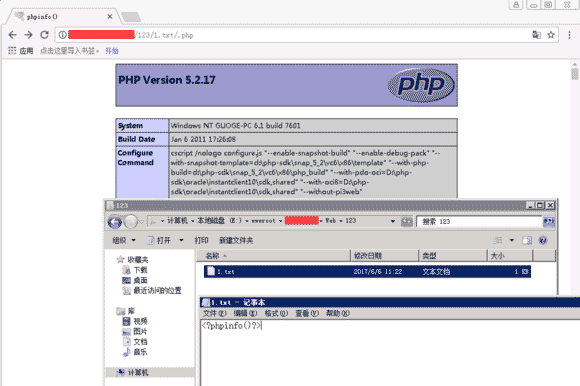

如 http://127.0.0.1/1.gif 的内容如下:

当访问 http://127.0.0.1/1.gif/1.php

可以看到1.gif里的php代码被iis解析执行了。 那么“黑客”在具体攻击网站的时候,先可以通过网站提供的图片上传功能(也可以是其他的手段)上传一个包含了恶意PHP代码的图片文件。然后通过上面描叙方法,让iis解析执行任意恶意的php代码,控制网站及主机,最终导致网站被“脱库”、“挂马”、“植入非法seo链接”等等严重后果。

二、解决方案

第1种方案:继续使用FastCGI方式调用PHP,要解决这个安全问题可以在php.ini里设置 cgi.fix_pathinfo=0 ,修改保存后建议重启iis(注意可能影响到某些应用程序功能)。

第2种方案:使用ISAPI的方式调用PHP。(注意:PHP5.3.10已经摒弃了 ISAPI 方式)

第3种方案:可以使用其他web服务器软件,如apache等。

【实战解决方案】增强IIS设置(我们 测试通过)

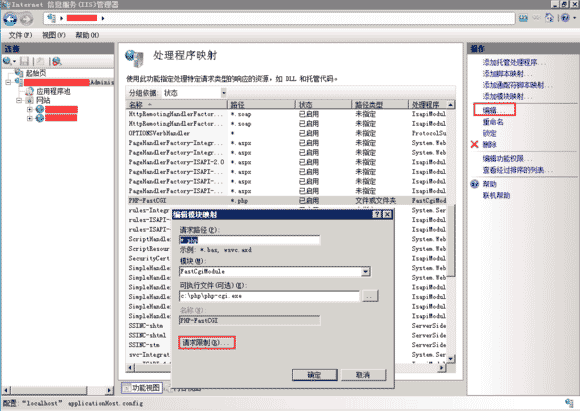

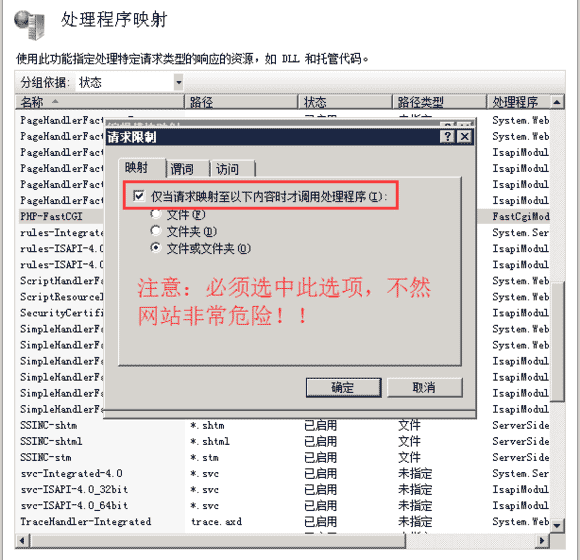

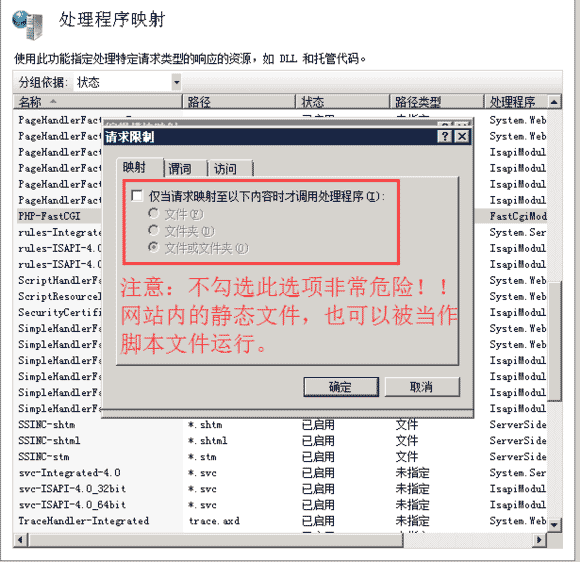

在IIS里找到“处理程序映射”,然后对PHP这一项进行编辑,点击“请求限制”,把“仅当请求映射至以下内容时才调用处理程序”这个选项勾上即可;

具体操作步骤如下!

1、打开具体网站的php程序映射;

2、查看是否勾选了下图红框内的选项,正常是需要勾选上;

3、如果你的php映射没有勾选,请速度勾选上,不然网站非常危险,用户上传一个图片,就可以拿到web权限;

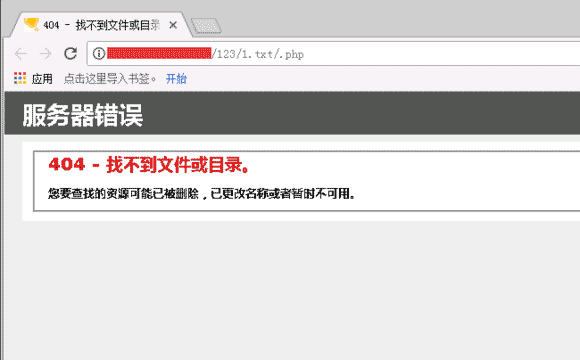

4、IIS7.5解析漏洞测试结果;

5、设置后解析漏洞测试结果。

服务器安全设置一直都不容忽视,请广大站长朋友一定要重视。如果你对服务器系统并不熟悉,这里我为大家提供几点小小的建议,配合之前我提供的一些安全设置方面的帖子、,相信会取得较好的效果。(以下所有全部基于Windows Server)

【最简单的windows服务器安全设置,仔细做了,你会发现原来真的很有用!】

1、服务器上别装一些乱七八糟的东西,什么360安全卫士之类的,我经常在一些站长朋友的服务器上看到,建议大家一定要卸载,如果有360安全卫士,我一分钟可以攻破你服务器并提权,具体原因省略掉。服务器一向是功能越少越安全,用不到的东西请尽量卸载或删除,比如说DZ的目录下就不需要ASP脚本执行能力。

2、请一定在服务器上安装简单的防火墙软件,如果是windows2008或2008R2,建议直接使用系统防火墙,功能强大,性能优越。除了常见的80端口和MYSQL、Memcache、3389使用的端口外,如果无特殊需求,建议阻止其他一切端口的进出。

3、服务器上安装一款安全软件,推荐Mcafee8.8,通过Mcafee强力阻截危险的入侵。一般情况下我们很少3389登录服务器,这个时候,我们可以完全全局禁止生成常见后缀的文件,exe\bat\vbs\ini\txt\cmd\com\dll等等,这样黑客想在你服务器上写入危险文件就变得非常困难了;再比如说,锁定部分注册表项目防止被创建账户和提权。