与流氓的较量 清除autorun.inf第1/2页

一、 AutoRun简介:

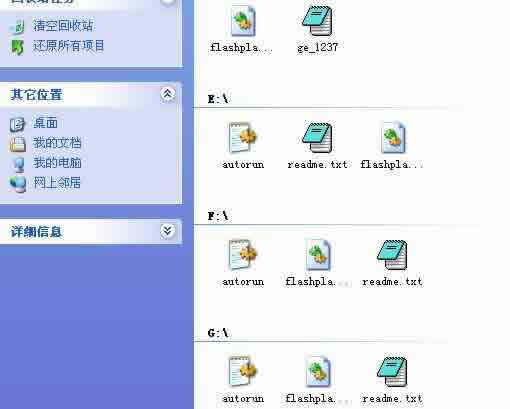

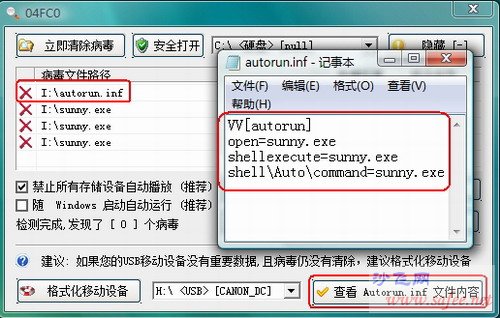

Windows95以后的系统都有一个“自动运行”的功能。通过在卷插入时读取磁盘卷上的Autorun.inf文件来获得Explorer中卷的自定义图标和对卷图标的上下文菜单进行修改,并对某些媒体自动运行Autorun.inf中定义的可执行文件。05年以后,随着各种可移动存储设备的普及,国内有些黑客制作了盗取U盘内容并将自身复制到U盘利用Autorun.inf传播的病毒。著名的伪ravmon、copy+host、sxs、Viking、熊猫烧香等著名病毒都有这种传播方式。它们有时是根目录下的神秘幽灵,有时是出现在不应该出现的地方的回收站,总之,它们是系统安全的严重威胁。见图0、图1。

图0

图1

二、运行方式:

A.

OPEN=filename.exe

自动运行。但是对于很多XPSP2用户和Vista用户,Autorun已经变成了AutoPlay,不会自动运行它,会弹出窗口说要你干什么。

B.

shellAutocommand=filename.exe

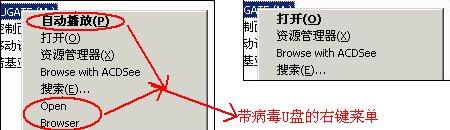

shell=Auto

修改上下文菜单。把默认项改为病毒的启动项。但此时只要用户在图标上点击右键,马上发现破绽。精明点的病毒会改默认项的名字,但如果你在非中文的系统下发现右键菜单里多出了乱码或者中文,你会认为是什么呢? 见图2。

图2

C.

shellexecute=filename.exe

ShellExecute=....只要调用ShellExecuteA/W函数试图打开U盘根目录,病毒就会自动运行。这种是对付那些用Win+R输盘符开盘的人。

D.

shellopen=打开(&O)

shellopenCommand=filename.EXE

shellopenDefault=1

shellexplore=资源管理器(&X)

这种迷惑性较大,是新出现的一种形式。右键菜单一眼也看不出问题,但是在非中文的系统下,原形毕露。突然出现的乱码、中文当然难逃法眼。

当前1/2页 12下一页阅读全文

相关推荐

-

与流氓的较量 清除autorun.inf第1/2页

一. AutoRun简介: Windows95以后的系统都有一个"自动运行"的功能.通过在卷插入时读取磁盘卷上的Autorun.inf文件来获得Explorer中卷的自定义图标和对卷图标的上下文菜单进行修改,并对某些媒体自动运行Autorun.inf中定义的可执行文件.05年以后,随着各种可移动存储设备的普及,国内有些黑客制作了盗取U盘内容并将自身复制到U盘利用Autorun.inf传播的病毒.著名的伪ravmon.copy+host.sxs.Viking.熊猫烧香等著名病毒都有这种传

-

清除autorun.inf的批处理和vbs

kill.bat 复制代码 代码如下: @echo off taskkill /f /im 病毒.exe cd\ for /d %%i in (C,d,,e,f,g,h,I,K,L,M,N,O,P,Q,R,S,T,U,V,W,X,Y,Z) do attrib -s -a -r -h %%i:\autorun.inf&attrib -s -a -r -h %%i:\病毒.exe& del %%i:\病毒.exe&del %%i:\autorun.inf kill.vbs 复制代码

-

autorun.inf+无法显示隐藏文件+病毒的清除方法

情况 所有盘符右键都有运行,各个盘下都会出现随机的8位的XXXXXXXX.exe和autorun.inf文件 上网搜索病毒.木马等都会被病毒关掉,无法打开nod32等杀毒 软件 无法查看隐藏文件,解决方法: 方法一:修改注册表文件(将下面的文件保存位ok.reg)运行即可 复制代码 代码如下: Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Exp

-

各分区根目录释放shell.exe,autorun.inf 的病毒清除方法

病毒名:Trojan-psw.Win32.Magania.os 卡巴 Worm.Win32.Delf.ysa 瑞星 文件变化: 释放文件 C:\WINDOWS\system32\Shell.exe C:\WINDOWS\system32\Shell.pci C:\pass.dic 各分区根目录释放 shell.exe autorun.inf autorun.inf内容 [Autorun] OPEN=Shell.exe shellexecute=Shell.exe shell\Auto\com

-

autorun.inf和sbl.exe之U盘病毒的清除方法

病毒生成如下文件: Code: C:\WINDOWS\system32\1.inf C:\WINDOWS\system32\chostbl.exe C:\WINDOWS\system32\lovesbl.dll 在每个分区下面创建autorun.inf和sbl.exe,并不断检测chostbl.exe的属性是否为隐藏 注册服务AnHao_VIP_CAHW 指向C:\WINDOWS\system32\chostbl.exe,达到开机启动的目的. 启动类型:自动 显示名称:A GooD DownLo

-

Auto Autorun.inf desktop.ini sxs.exe auto.exe类病毒的手动处理完全技巧

特整理一篇Auto Autorun.inf desktop.ini sxs.exe auto.exe类病毒的手动处理完全技巧,大家可以看图片设置的方法,让Auto Autorun.inf desktop.ini sxs.exe auto.exe类病毒无处遁形 最近多发的一个病毒,表现为: 1.在每个分区下都会有三个文件,属性为隐藏,文件名分别为:Autorun.inf,Desktop.in,sxs.exe,其中EXE文件是病毒文件! 2.不能双击打开分区,如D盘,双击后会出现一个打开方式选择提示

-

比较详细的一篇关于autorun.inf的讲解

笔者按:鉴于现在网上完全介绍autorun.inf功能的文章不多,笔者在微软官网的一个犄角旮旯找到了一篇autorun.inf的英文使用说明,在翻译和笔者的亲自试验下写出此篇文章. ======我是分隔线====== 一.autorun.inf是windows下操纵光盘行为的一个文件,需要放在光盘根目录下,部分操作对于硬盘也适用. 二.autorun.inf是可以被禁止的.方法如下: 点击开始->运行,在文本框中输入regedit或者regedt32.依次展开HKEY_CURRENT_USER\

-

用批处理轻松清掉sxs.exe和autorun.inf的专杀工具

保存为del.bat,运行即可,另一个是注册表文件,可以防止病毒修改注册表无法查看隐藏文件 复制代码 代码如下: @echo off @echo 我们 @echo sxs.exe 专杀 @echo 开始 @echo 结束病毒进程sovhost ntsd -c q -pn sovhost.exe echo 修正注册表 regedit /s del.reg echo 删除各盘病毒文件 cd\ c: attrib sxs.exe -a -h -s del /s /q /f sxs.exe attri

-

最新恶意复制型病毒autorun.inf,stNP.VBS,NP.VBS代码简单解析和解决方法

最新恶意复制型病毒autorun.inf,stNP.VBS,NP.VBS 及代码分析与病毒处理两种方法 方法一:来自于指间轻舞 此病毒最大的特点在于中毒后,自动感染你的硬盘根目录,并复制病毒文件.无论你是采用双击,还是右键选择打开,或者运行资源管理器都会自动运行其代码(病毒),所以中此病毒后,新手往往打不开盘符,导致数据无法读取. 下面是病毒的代码分析 文件总共有三个 都很简单,已经加上了注解. 文件名:autorun.inf 复制代码 代码如下: [autorun] open= shell

-

病毒Autorun.inf、pagefile.pif等的解决办法

释放文件 复制代码 代码如下: %Program Files%\Internet Explorer\PLUGINS\Autorun.inf %Program Files%\Internet Explorer\PLUGINS\pagefile.pif %Program Files%\Internet Explorer\PLUGINS\WinNice.dll X:\Autorun.inf (X为非系统盘其他盘符) X:\pagefile.pif 添加注册表信息如启动项 复制代码 代码如下:

随机推荐

- 20款效果非常棒的 jQuery 插件小结分享

- Java的关键字与保留字小结

- PHP使用memcache缓存技术提高响应速度的方法

- Mysql插入中文变为全问号???的问题 解决方法

- PHP 缓存实现代码及详细注释

- Ajax request response 乱码解决方法

- 基于 Ajax 的无限级菜单

- jquery中EasyUI实现同步树

- IE6下js通过css隐藏select的一个bug

- Linux中 CentOS 6.5 手动升级gcc到gcc-6.1.0

- Nginx屏蔽F5心跳日志、指定IP访问日志

- Python中input与raw_input 之间的比较

- php+ajax 实现输入读取数据库显示匹配信息

- Android 获取时间实例代码

- Angular 作用域scope的具体使用

- IOS 仿Android吐司提示框的实例(分享)

- 关于express与koa的使用对比详解

- Android中Image的简单实例详解

- Java中Integer.valueOf,parsetInt() String.valueOf的区别和结果代码解析

- 运用springboot搭建并部署web项目的示例