iOS应用脚本重签名的实现方法

上一篇iOS APP签名详解我们了解了iOS签名的机制和原理,这一篇我们一起来动手写一个自动重签名的脚本,懒是程序员乃至人类进步的终极力量,造轮子写工具可以极大的避免重复性工作,为我们节省更多的时间放在思考上,话不多说撸起袖子开始干:

第一步:获取脱壳的ipa包

- 从iTunes 12.6.3及以前的版本上直接下载 (macOS Mojave Doesn't Support),这样获取到的是正版ipa,需要用Clutch、dumdecrypted等工具先脱壳,否则别人的加密验证不通过无法安装

- 各类助手上下载越狱版ipa包

- 越狱手机导出

- Xcode打包 等等

这里我下载了微信的越狱版ipa包用来演示。

第二步:命令行实现重签名

1、将ipa解压缩后前往.app所在目录,输入

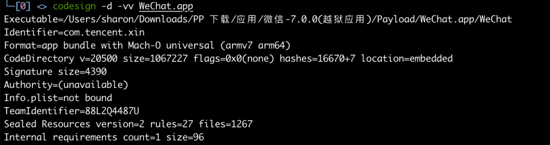

codesign -d -vv WeChat.app

查看可执行文件的签名信息:

可以看到签名信息现在还是腾讯的

2、输入:

security find-identity -v -p codesigning

查看Mac本地的证书列表:

记下你要用来签名的证书双引号(包括双引号)中的字符串,一会儿会用到

3、确认ipa包是否已经脱壳,输入:

cd WeChat.app

otool -l WeChat | grep crypt

会输出:

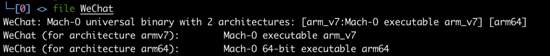

cryptid为0即为已脱壳,为1为加密状态。这里有两组数据是因为这是个支持两种CPU架构的可执行文件,可输入 file WeChat 查看可执行文件支持的架构:

4、删除无法签名的插件文件:PlugIns文件夹、Watch文件夹

5、对.app文件夹内的Frameworks文件夹中的每一个framework强制重签名: codesign -fs 步骤2中记下的证书信息 要签名的.framework

注意不要遗漏,每一个framework都要用自己的证书重签一下

6、将自己的描述文件名改为embedded.mobileprovision,并拖入到.app中,再将.app中info.plist文件里的Bundle identifier改成我们自己的BundleID

7、在.app同级目录下新建一个entitlements.plist文件,查看描述文件内容:

security cms -D -i embedded.mobileprovision 将Entitlements节点下的

<dict> ... ... </dict>

到刚刚新建的entitlements.plist文件中

8、最后一步,对整个包签名,回到.app所在目录,输入: codesign -fs 步骤2中记下的证书信息 --no-strict --entitlements=entitlements.plist WeChat.app

签名成功!

9、打包: zip -ry WeiChat.ipa Payload

以上,就是通过命令行一步步的实现应用重签名。

最后:撸自动重签名的脚本

现在我就按照这个思路写脚本:

#${SRCROOT} 它是工程文件所在的目录

TEMP_PATH="${SRCROOT}/Temp"

#资源文件夹,我们提前在工程目录下新建一个APP文件夹,里面放ipa包

ASSETS_PATH="${SRCROOT}/APP"

#目标ipa包路径

TARGET_IPA_PATH="${ASSETS_PATH}/*.ipa"

#清空Temp文件夹

rm -rf "${SRCROOT}/Temp"

mkdir -p "${SRCROOT}/Temp"

#----------------------------------------

# 1. 解压IPA到Temp下

unzip -oqq "$TARGET_IPA_PATH" -d "$TEMP_PATH"

# 拿到解压的临时的APP的路径

TEMP_APP_PATH=$(set -- "$TEMP_PATH/Payload/"*.app;echo "$1")

# echo "路径是:$TEMP_APP_PATH"

#----------------------------------------

# 2. 将解压出来的.app拷贝进入工程下

# BUILT_PRODUCTS_DIR 工程生成的APP包的路径

# TARGET_NAME target名称

TARGET_APP_PATH="$BUILT_PRODUCTS_DIR/$TARGET_NAME.app"

echo "app路径:$TARGET_APP_PATH"

rm -rf "$TARGET_APP_PATH"

mkdir -p "$TARGET_APP_PATH"

cp -rf "$TEMP_APP_PATH/" "$TARGET_APP_PATH"

#----------------------------------------

# 3. 删除extension和WatchAPP.个人证书没法签名Extention

rm -rf "$TARGET_APP_PATH/PlugIns"

rm -rf "$TARGET_APP_PATH/Watch"

#----------------------------------------

# 4. 更新info.plist文件 CFBundleIdentifier

# 设置:"Set : KEY Value" "目标文件路径"

/usr/libexec/PlistBuddy -c "Set :CFBundleIdentifier $PRODUCT_BUNDLE_IDENTIFIER" "$TARGET_APP_PATH/Info.plist"

#----------------------------------------

# 5. 给MachO文件上执行权限

# 拿到MachO文件的路径

APP_BINARY=`plutil -convert xml1 -o - $TARGET_APP_PATH/Info.plist|grep -A1 Exec|tail -n1|cut -f2 -d\>|cut -f1 -d\<`

#上可执行权限

chmod +x "$TARGET_APP_PATH/$APP_BINARY"

#----------------------------------------

# 6. 重签名第三方 FrameWorks

TARGET_APP_FRAMEWORKS_PATH="$TARGET_APP_PATH/Frameworks"

if [ -d "$TARGET_APP_FRAMEWORKS_PATH" ];

then

for FRAMEWORK in "$TARGET_APP_FRAMEWORKS_PATH/"*

do

#签名

/usr/bin/codesign --force --sign "$EXPANDED_CODE_SIGN_IDENTITY" "$FRAMEWORK"

done

fi

将写好的脚本直接丢到.xcodeproj同级目录中 Xcode --> Build Phases --> New Run Script Phase:

现在,将你要重签名的ipa包丢到在工程目录下新建的文件夹Temp中,直接Run!任何应用都会在你的真机上跑起来了!这也是后面讲逆向的准备工作。

了解了iOS签名的原理再做重签名,我相信上面的每一步为什么那么做,你自然也很清楚了,写起脚本来自然思路也很清晰~如果你在实践中遇到任何问题,欢迎留言交流~

以上就是本文的全部内容,希望对大家的学习有所帮助,也希望大家多多支持我们。