Spring Security如何在Servlet中执行

Spring Security 是一个强大的认证和授权框架,它的使用方式也非常简单,但是要想真正理解它就需要花一时间来学习了,最近在学习 Spring Security 时有一些新的理解,特意记录下来防止知识忘记的太快,毕竟好记性不如烂笔关,也给即将准备学习 Spring Security 的同志做一个参考。

由于我在学习和使用是基于 Servlet Applications 的,所以文中的大部分都与 Servlet 相关,当然 Spring Security 还支持 Reactive Applications 功能上都是一样,在架构上会有一些差别,有兴趣的同学可以自行查看官方文档。

Spring Securty 在 Servlet Applications 中的应用

以下部分内容摘自官方文档

Servlet Filter Chain

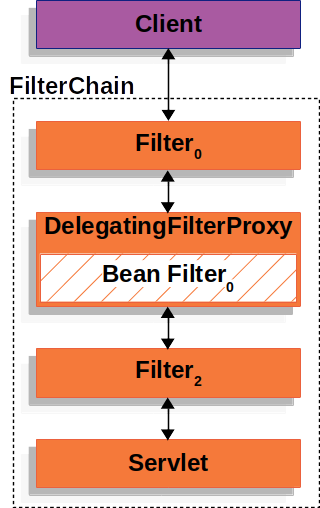

提到 Servlet Filter Chain 应该都熟悉的吧,它们是一系列由 javax.servlet.Filter 实现类组成的一个链,大致图如下所示:

上图中Client发送Http请求,然后请求经过FilterChain,每个匹配的Filter都有机会处理request和response对象,最终请求会到达servlet(如何filter中没有特殊处理的情况下)。

Spring Security 的实现简单来说,就是往Servlet Filter Chain加了一个特殊的过滤器来处理认证或授权请求 。

DelegatingFilterProxy

Spring 提供一个javax.servlet.Filter的实现类 DelegatingFilterProxy ,它的主要功能跟它的名称一样,通过代理模式委托给一个Spring管理的Bean来完成相应的功能。

在上图中,DelegatingFilterProxy 会在 ApplicationContext 中查找 Filter0 并执行Filter0的doFilter方法:

public void doFilter(ServletRequest request, ServletResponse response, FilterChain chain) {

// Lazily get Filter that was registered as a Spring Bean

// For the example in DelegatingFilterProxy delegate is an instance of Bean Filter0

Filter delegate = getFilterBean(someBeanName);

// delegate work to the Spring Bean

delegate.doFilter(request, response);

}

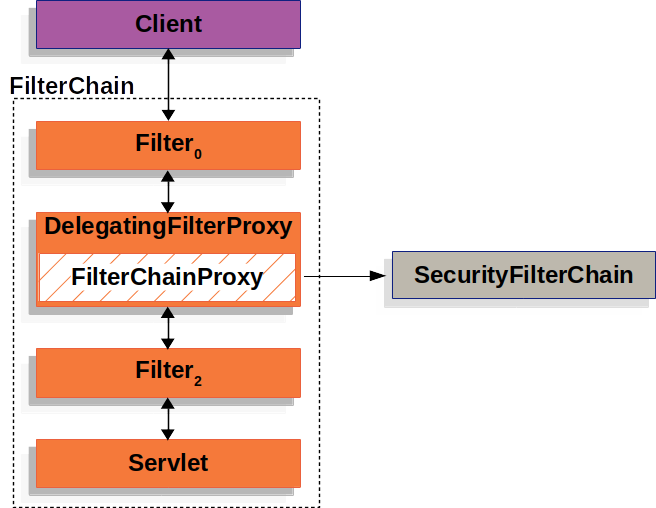

FilterChainProxy

前面说过DelegatingFilterProxy只是一个代理 Filter,并没有真正的功能。

在 Spring Security 中还有一个 FilterChainProxy 类,它是 Spring Security 中非常重要的入口(断点打在这准没错),它负责匹配请求、执行 Filter 等功能。

你可能发现了上图中在FilterChainProxy部分还有个 SecurityFilterChain,它是一个接口只有两个方法:

- matches用于匹配请求

- getFilters是获取针对匹配请求的所有的 Filters

SecurityFilterChain 接口:

public interface SecurityFilterChain {

boolean matches(HttpServletRequest request);

List<Filter> getFilters();

}

SecurityFilterChain

SecurityFilterChain 里面包含很多个 Filter ,不同的 Filter 完成不同的功能,如登陆认证、退出登陆、设置SecurityContext等,在Spring Security 中可以有多个 SecurityFilterChain 每个 SecurityFilterChain 负责不同的请求地址,如可以针对/app/api/**与/web/api/**设置不同的认证规则。

总结

前面提到了四个重要的概念:

- Servlet Filter Chain:Serverl过滤器链

- DelegatingFilterProxy:Spring Filter代理类,将功能委托给 FilterChainProxy

- FilterChainProxy:匹配请求,执行 SecurityFilterChain 中的过滤器

- SecurityFilterChain:包含一组Filter

总结下来可以用一张图表示:

根据上面图如Client访问/web/api/login就会匹配到SecurityFilterChain 0并执行其中的 Filters。

匹配过程我看了下FilterChainProxy的源码,大致流程和我理解的差不多,我把代码精简了一下以下:

public class FilterChainProxy extends GenericFilterBean {

private List<SecurityFilterChain> filterChains;

@Override

public void doFilter(ServletRequest request, ServletResponse response,

FilterChain chain) throws IOException, ServletException {

...

doFilterInternal(request, response, chain);

...

}

private void doFilterInternal(ServletRequest request, ServletResponse response,

FilterChain chain) throws IOException, ServletException {

...

List<Filter> filters = getFilters(fwRequest);

...

VirtualFilterChain vfc = new VirtualFilterChain(fwRequest, chain, filters);

vfc.doFilter(fwRequest, fwResponse);

}

private List<Filter> getFilters(HttpServletRequest request) {

for (SecurityFilterChain chain : filterChains) {

if (chain.matches(request)) {

return chain.getFilters();

}

}

return null;

}

private static class VirtualFilterChain implements FilterChain {

@Override

public void doFilter(ServletRequest request, ServletResponse response)

throws IOException, ServletException {

...

}

}

首先在FilterChainProxy的doFilter方法会执行doFilterInternal方法

doFilterInternal 方法中调用 getFilters 获取过滤器列表

private List<Filter> getFilters(HttpServletRequest request) {

for (SecurityFilterChain chain : filterChains) {

if (chain.matches(request)) {

return chain.getFilters();

}

}

return null;

}

在 getFilters 会调用SecurityFilterChain.matches匹配请求

最后将得到的filters放在 VirtualFilterChain 中执行最后

这篇文章主要讲述了 Spring Securty 与 Servlet Applications 集成部分

以上就是本文的全部内容,希望对大家的学习有所帮助,也希望大家多多支持我们。