nginx 流量控制以及访问控制的实现

nginx 流量控制

流量限制 (rate-limiting),是Nginx中一个非常实用,却经常被错误理解和错误配置的功能。我们可以用来限制用户在给定时间内HTTP请求的数量。请求,可以是一个简单网站首页的GET请求,也可以是登录表单的 POST 请求。流量限制可以用作安全目的,比如可以减慢暴力密码破解的速率。通过将传入请求的速率限制为真实用户的典型值,并标识目标URL地址(通过日志),还可以用来抵御 DDOS 攻击。更常见的情况,该功能被用来保护上游应用服务器不被同时太多用户请求所压垮。

以下将会介绍Nginx的 流量限制 的基础知识和高级配置,”流量限制”在Nginx Plus中也适用。

1、Nginx如何限流

Nginx的”流量限制”使用漏桶算法(leaky bucket algorithm),该算法在通讯和分组交换计算机网络中广泛使用,用以处理带宽有限时的突发情况。就好比,一个桶口在倒水,桶底在漏水的水桶。如果桶口倒水的速率大于桶底的漏水速率,桶里面的水将会溢出;同样,在请求处理方面,水代表来自客户端的请求,水桶代表根据”先进先出调度算法”(FIFO)等待被处理的请求队列,桶底漏出的水代表离开缓冲区被服务器处理的请求,桶口溢出的水代表被丢弃和不被处理的请求。

2、配置基本的限流

“流量限制”配置两个主要的指令,limit_req_zone和limit_req,如下所示:

192.168.62.155配置:

limit_req_zone $binary_remote_addr zone=mylimit:10m rate=1r/s;

upstream myweb {

server 192.168.62.157:80 weight=1 max_fails=1 fail_timeout=1;

}

server {

listen 80;

server_name localhost;

location /login {

limit_req zone=mylimit;

proxy_pass http://myweb;

proxy_set_header Host $host:$server_port;

proxy_set_header X-Real-IP $remote_addr;

proxy_set_header X-Forwarded-For $proxy_add_x_forwarded_for;

}

}

192.168.62.157配置:

server {

listen 80;

server_name localhost;

location /login {

root /usr/share/nginx/html;

index index.html index.html;

}

}

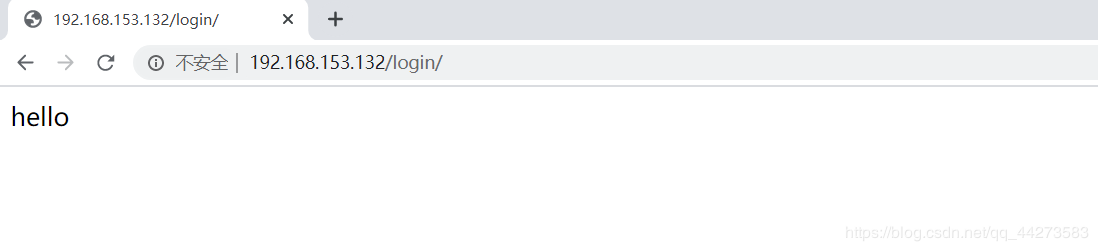

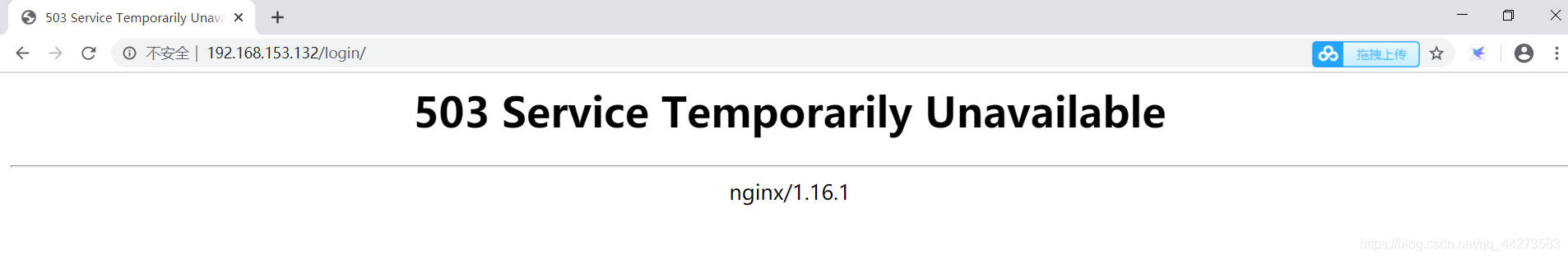

连点两次后

limit_req_zone指令定义了流量限制相关的参数,而limit_req指令在出现的上下文中启用流量限制(示例中,对于”/login/”的所有请求)。

limit_req_zone指令通常在HTTP块中定义,使其可在多个上下文中使用,它需要以下三个参数:

- Key - 定义应用限制的请求特性。示例中的 Nginx 变量

$binary_remote_addr,保存客户端IP地址的二进制形式。这意味着,我们可以将每个不同的IP地址限制到,通过第三个参数设置的请求速率。(使用该变量是因为比字符串形式的客户端IP地址$remote_addr,占用更少的空间) - Zone - 定义用于存储每个IP地址状态以及被限制请求URL访问频率的共享内存区域。保存在内存共享区域的信息,意味着可以在Nginx的worker进程之间共享。定义分为两个部分:通过

zone=keyword标识区域的名字,以及冒号后面跟区域大小。16000个IP地址的状态信息,大约需要1MB,所以示例中区域可以存储160000个IP地址。 - Rate - 定义最大请求速率。在示例中,速率不能超过每秒1个请求。Nginx实际上以毫秒的粒度来跟踪请求,所以速率限制相当于每1000毫秒1个请求。因为不允许”突发情况”(见下一章节),这意味着在前一个请求1000毫秒内到达的请求将被拒绝。

limit_req_zone指令设置流量限制和共享内存区域的参数,但实际上并不限制请求速率。所以需要通过添加

limit_req指令,将流量限制应用在特定的location或者server块。在上面示例中,我们对/login/请求进行流量限制。

现在每个IP地址被限制为每秒只能请求1次/login/,更准确地说,在前一个请求的1000毫秒内不能请求该URL。

3、处理突发

如果我们在1000毫秒内接收到2个请求,怎么办?对于第二个请求,Nginx将给客户端返回错误。这可能并不是我们想要的结果,因为应用本质上趋向于突发性。相反地,我们希望缓冲任何超额的请求,然后及时地处理它们。我们更新下配置,在limit_req中使用burst参数:

limit_req_zone $binary_remote_addr zone=mylimit:10m rate=10r/s;

upstream myweb {

server 192.168.62.157:80 weight=1 max_fails=1 fail_timeout=1;

}

server {

listen 80;

server_name localhost;

location /login {

limit_req zone=mylimit burst=20;

proxy_pass http://myweb;

proxy_set_header Host $host:$server_port;

proxy_set_header X-Real-IP $remote_addr;

proxy_set_header X-Forwarded-For $proxy_add_x_forwarded_for;

}

}

burst参数定义了超出zone指定速率的情况下(示例中的mylimit区域,速率限制在每秒10个请求,或每100毫秒一个请求),客户端还能发起多少请求。上一个请求100毫秒内到达的请求将会被放入队列,我们将队列大小设置为20。

这意味着,如果从一个给定IP地址发送21个请求,Nginx会立即将第一个请求发送到上游服务器群,然后将余下20个请求放在队列中。然后每100毫秒转发一个排队的请求,只有当传入请求使队列中排队的请求数超过20时,Nginx才会向客户端返回错误。

4、配置流量控制相关功能

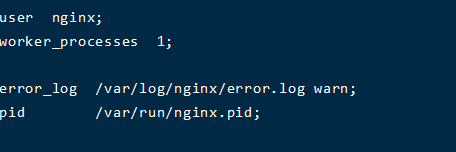

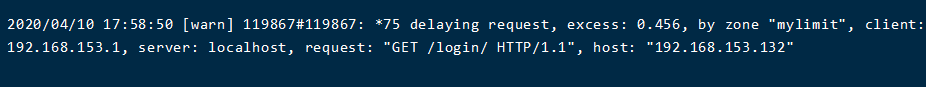

1、配置日志记录

默认情况下,Nginx会在日志中记录由于流量限制而延迟或丢弃的请求,如下所示:

2019/02/13 04:20:00 [error] 120315#0: *32086 limiting requests, excess: 1.000 by zone "mylimit", client: 192.168.1.2, server: nginx.com, request: "GET / HTTP/1.0", host: "nginx.com"

日志条目中包含的字段:

- limiting requests - 表明日志条目记录的是被“流量限制”请求

- excess - 每毫秒超过对应“流量限制”配置的请求数量

- zone - 定义实施“流量限制”的区域

- client - 发起请求的客户端IP地址

- server - 服务器IP地址或主机名

- request - 客户端发起的实际HTTP请求

- host - HTTP报头中host的值

默认情况下,Nginx以error级别来记录被拒绝的请求,如上面示例中的[error]所示(Nginx以较低级别记录延时请求,一般是info级别)。如要更改Nginx的日志记录级别,需要使用limit_req_log_level指令。这里,我们将被拒绝请求的日志记录级别设置为warn:

一定要定义日志位置和级别才可以:

limit_req_zone $binary_remote_addr zone=mylimit:10m rate=1r/s;

upstream myweb {

server 192.168.62.157:80 weight=1 max_fails=1 fail_timeout=1;

}

server {

listen 80;

server_name localhost;

location /login {

limit_req zone=mylimit burst=20;

limit_req_log_level warn;

proxy_pass http://myweb;

proxy_set_header Host $host:$server_port;

proxy_set_header X-Real-IP $remote_addr;

proxy_set_header X-Forwarded-For $proxy_add_x_forwarded_for;

}

}

继续访问测试,看error.log日志

2、发送到客户端的错误代码

一般情况下,客户端超过配置的流量限制时,Nginx响应状态码为503(Service Temporarily Unavailable)。可以使用limit_req_status指令来设置为其它状态码(例如下面的404状态码):

limit_req_zone $binary_remote_addr zone=mylimit:10m rate=10r/s;

upstream myweb {

server 192.168.62.157:80 weight=1 max_fails=1 fail_timeout=1;

}

server {

listen 80;

server_name localhost;

location /login {

limit_req zone=mylimit;

limit_req_log_level warn;

limit_req_status 404;

proxy_pass http://myweb;

proxy_set_header Host $host:$server_port;

proxy_set_header X-Real-IP $remote_addr;

proxy_set_header X-Forwarded-For $proxy_add_x_forwarded_for;

}

}

5、nginx 流量控制总结

以上已经涵盖了Nginx和Nginx Plus提供的“流量限制”的很多功能,包括为HTTP请求的不同location设置请求速率,给“流量限制”配置burst参数。

nginx 访问控制

1、nginx 访问控制模块

(1)基于IP的访问控制:http_access_module

(2)基于用户的信任登录:http_auth_basic_module

2、基于IP的访问控制

1、配置语法

Syntax:allow address | CIDR | unix: | all; default:默认无 Context:http,server,location Syntax:deny address | CIDR | unix: | all; default:默认无 Context:http,server,location

2、修改/etc/nginx/conf.d/access_mod.conf内容如下:

server {

listen 80;

server_name localhost;

location ~ ^/admin {

root /home/www/html;

index index.html index.hml;

deny 192.168.1.8;

allow all;

#deny 192.168.1.8;

}

}

#需要注意:

如果先允许访问,在定义拒绝访问。那么拒绝访问不生效。

虚拟机宿主机IP为192.168.1.8,虚拟机IP为192.168.1.11,故这里禁止宿主机访问,允许其他所有IP访问。

宿主机访问http://192.168.1.11/admin,显示403 Forbidden。

当然也可以反向配置,同时也可以使用IP网段的配置方式,如allow 192.168.1.0/24;,表示满足此网段的IP都可以访问。

3、指定location拒绝所有请求

如果你想拒绝某个指定URL地址的所有请求,而不是仅仅对其限速,只需要在location块中配置deny all指令:

server {

listen 80;

server_name localhost;

location /foo.html {

root /home/www/html;

deny all;

}

}

3、基于用户的信任登录

1、配置语法

Syntax:auth_basic string | off; default:auth_basic off; Context:http,server,location,limit_except Syntax:auth_basic_user_file file; default:默认无 Context:http,server,location,limit_except file:存储用户名密码信息的文件。

2、配置示例

改名access_mod.conf为auth_mod.conf,内容如下:

server {

listen 80;

server_name localhost;

location ~ ^/admin {

root /home/www/html;

index index.html index.hml;

auth_basic "Auth access test!";

auth_basic_user_file /etc/nginx/auth_conf;

}

}

auth_basic不为off,开启登录验证功能,auth_basic_user_file加载账号密码文件。

3、建立口令文件

[root@192 ~]# mkdir /home/www/html/admin -p [root@192 ~]# vim /home/www/html/admin hello qf [root@192 ~]# yum install -y httpd-tools #htpasswd 是开源 http 服务器 apache httpd 的一个命令工具,用于生成 http 基本认证的密码文件 [root@192 ~]# htpasswd -cm /etc/nginx/auth_conf user10 //第一次新建用户 [root@192 ~]# htpasswd -m /etc/nginx/auth_conf user20 //第二次添加用户 [root@192 ~]# cat /etc/nginx/auth_conf user10:$apr1$MOa9UVqF$RlYRMk7eprViEpNtDV0n40 user20:$apr1$biHJhW03$xboNUJgHME6yDd17gkQNb0

4、访问测试

5、局限性

(1)用户信息依赖文件方式

(2)操作管理机械,效率低下

到此这篇关于nginx 流量控制以及访问控制的实现的文章就介绍到这了,更多相关nginx 流量控制及访问控制内容请搜索我们以前的文章或继续浏览下面的相关文章希望大家以后多多支持我们!