Android开发apk反编译和二次打包教程

作为Android开发者,工作中少不了要反编译别人的apk,当然主要目的还是为了学习到更多,取彼之长,补己之短。今天就来总结一下Android反编译和二次打包的一些知识。首先声明本文的目的是为了通过例子讲解反编译和二次打包的原理和方法,继而作为后续讲解防止二次打包和App安全的依据,并不是鼓励大家去重新打包别人的App,盗取他人劳动成果。

本文首先介绍几种Android反编译工具的使用,然后实现在不需要知道源代码的情况下,仅通过修改反编译得到的smali文件实现修改apk逻辑功能的目的。

Android中常用的反编译工具有三个:dex2jar、jd-gui和apktool,这三个工具的作用如下:

dex2jar:将apk中的classes.dex文件转换成jar文件。

jd-gui:查看由dex2jar转换成的jar文件,以界面的形式展示反编译出来的Java源代码。

apktool:反编译生成smali字节码文件,提取apk中的资源文件。

为了尽可能的把问题讲清楚,我们来实现一个很简单的例子。首先创建一个工程DecompileDemo,在MainActivity中定义一个布局,其中包含一个Button,点击会打印一段日志。

public class MainActivity extends AppCompatActivity implements View.OnClickListener {

private static final String TAG = "MainActivity";

private Button btn;

@Override

protected void onCreate(Bundle savedInstanceState) {

super.onCreate(savedInstanceState);

setContentView(R.layout.activity_main);

btn = (Button) findViewById(R.id.btn);

btn.setOnClickListener(this);

}

@Override

public void onClick(View v) {

Log.d(TAG,"Button is clicked");

}

}

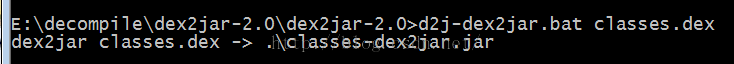

将这个工程编译生成的apk解压,取出其中的classes.dex放在dex2jar工具的目录下,然后执行命令

会在当前目录下生成class-dex2jar.jar文件

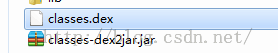

然后打开jd-gui,将class-dex2jar.jar文件拖进去,就可以看到反编译出来的源代码。

可以看到反编译的代码和原本的代码差别不大,主要差别是原来的资源引用全都变成了数字。

下面我们来修改这个apk的内容。

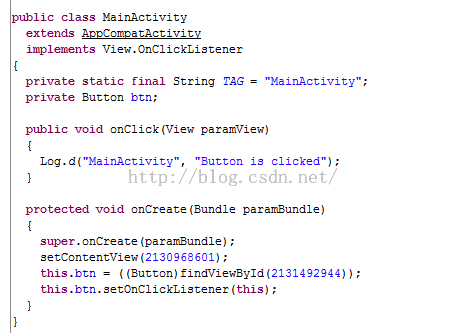

首先我们将apk拷贝到apktool工具目录下,执行命令apktool d app-release.apk。

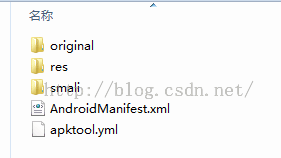

生成的目录中包含smali文件夹

然后找到我们的主要的类MainActivity.smali,文件内容如下:

.class public Lcom/viclee/decompiledemo/MainActivity;

.super Landroid/support/v7/app/AppCompatActivity;

.source "MainActivity.java"

# interfaces

.implements Landroid/view/View$OnClickListener;

# static fields

.field private static final TAG:Ljava/lang/String; = "MainActivity"

# instance fields

.field private btn:Landroid/widget/Button;

# direct methods

.method public constructor <init>()V

.locals 0

.prologue

.line 9

invoke-direct {p0}, Landroid/support/v7/app/AppCompatActivity;-><init>()V

return-void

.end method

# virtual methods

.method public onClick(Landroid/view/View;)V

.locals 2

.param p1, "v" # Landroid/view/View;

.prologue

.line 23

const-string v0, "MainActivity"

const-string v1, "Button is clicked"

invoke-static {v0, v1}, Landroid/util/Log;->d(Ljava/lang/String;Ljava/lang/String;)I

.line 24

return-void

.end method

.method protected onCreate(Landroid/os/Bundle;)V

.locals 1

.param p1, "savedInstanceState" # Landroid/os/Bundle;

.prologue

.line 14

invoke-super {p0, p1}, Landroid/support/v7/app/AppCompatActivity;->onCreate(Landroid/os/Bundle;)V

.line 15

const v0, 0x7f040019

invoke-virtual {p0, v0}, Lcom/viclee/decompiledemo/MainActivity;->setContentView(I)V

.line 17

const v0, 0x7f0c0050

invoke-virtual {p0, v0}, Lcom/viclee/decompiledemo/MainActivity;->findViewById(I)Landroid/view/View;

move-result-object v0

check-cast v0, Landroid/widget/Button;

iput-object v0, p0, Lcom/viclee/decompiledemo/MainActivity;->btn:Landroid/widget/Button;

.line 18

iget-object v0, p0, Lcom/viclee/decompiledemo/MainActivity;->btn:Landroid/widget/Button;

invoke-virtual {v0, p0}, Landroid/widget/Button;->setOnClickListener(Landroid/view/View$OnClickListener;)V

.line 19

return-void

.end method

其中36-40行是打印日志的位置,文件内容很清晰,每个区域的意义如下:

.class 类名

.super 父类名

.source 文件名

.implements 这个类实现的接口

.field 成员变量

.method 方法

然后新建一个工程,在这个工程中实现想要替换的代码,我们这里是希望将原始工程中打印日志的地方替换为弹出一个Toast。

public class MainActivity extends AppCompatActivity{

@Override

protected void onCreate(Bundle savedInstanceState) {

super.onCreate(savedInstanceState);

setContentView(R.layout.activity_main);

showToast();

}

public void showToast() {

Toast.makeText(this,"我是反编译后进行的修改。",Toast.LENGTH_LONG).show();

}

}

然后像前面一样执行apktool命令,生成的smali文件内容如下:

.class public Lcom/viclee/decompiledemo/MainActivity;

.super Landroid/support/v7/app/AppCompatActivity;

.source "MainActivity.java"

# direct methods

.method public constructor <init>()V

.locals 0

.prologue

.line 7

invoke-direct {p0}, Landroid/support/v7/app/AppCompatActivity;-><init>()V

return-void

.end method

# virtual methods

.method protected onCreate(Landroid/os/Bundle;)V

.locals 1

.param p1, "savedInstanceState" # Landroid/os/Bundle;

.prologue

.line 10

invoke-super {p0, p1}, Landroid/support/v7/app/AppCompatActivity;->onCreate(Landroid/os/Bundle;)V

.line 11

const v0, 0x7f040019

invoke-virtual {p0, v0}, Lcom/viclee/decompiledemo/MainActivity;->setContentView(I)V

.line 13

invoke-virtual {p0}, Lcom/viclee/decompiledemo/MainActivity;->showToast()V

.line 14

return-void

.end method

.method public showToast()V

.locals 2

.prologue

.line 17

const-string v0, "\u6211\u662f\u53cd\u7f16\u8bd1\u540e\u8fdb\u884c\u7684\u4fee\u6539\u3002"

const/4 v1, 0x1

invoke-static {p0, v0, v1}, Landroid/widget/Toast;->makeText(Landroid/content/Context;Ljava/lang/CharSequence;I)Landroid/widget/Toast;

move-result-object v0

invoke-virtual {v0}, Landroid/widget/Toast;->show()V

.line 18

return-void

.end method

上面代码中,33、39-56行就是弹出Toast的代码部分。将上面整个showToast方法拷贝到原始工程的smali文件中,这里要特别注意修改行号,这个行号表示的是代码在原始Java文件中的行号,需要参考两个smali文件的行号来修改。我认为只要保证方法内的行号不乱序,并且方法之间的行号不冲突就可以。然后,需要将原始工程中打印日志的代码替换为显示Toast的代码,也就是将原始smali文件中36-40行修改为新建工程中33、39-56行的内容。修改后的内容如下,主要关注下面内容中36行、75-91行与原始smali文件的差异。

.class public Lcom/viclee/decompiledemo/MainActivity;

.super Landroid/support/v7/app/AppCompatActivity;

.source "MainActivity.java"

# interfaces

.implements Landroid/view/View$OnClickListener;

# static fields

.field private static final TAG:Ljava/lang/String; = "MainActivity"

# instance fields

.field private btn:Landroid/widget/Button;

# direct methods

.method public constructor <init>()V

.locals 0

.prologue

.line 9

invoke-direct {p0}, Landroid/support/v7/app/AppCompatActivity;-><init>()V

return-void

.end method

# virtual methods

.method public onClick(Landroid/view/View;)V

.locals 2

.param p1, "v" # Landroid/view/View;

.prologue

.line 23

invoke-virtual {p0}, Lcom/viclee/decompiledemo/MainActivity;->showToast()V

.line 24

return-void

.end method

.method protected onCreate(Landroid/os/Bundle;)V

.locals 1

.param p1, "savedInstanceState" # Landroid/os/Bundle;

.prologue

.line 14

invoke-super {p0, p1}, Landroid/support/v7/app/AppCompatActivity;->onCreate(Landroid/os/Bundle;)V

.line 15

const v0, 0x7f040019

invoke-virtual {p0, v0}, Lcom/viclee/decompiledemo/MainActivity;->setContentView(I)V

.line 17

const v0, 0x7f0c0050

invoke-virtual {p0, v0}, Lcom/viclee/decompiledemo/MainActivity;->findViewById(I)Landroid/view/View;

move-result-object v0

check-cast v0, Landroid/widget/Button;

iput-object v0, p0, Lcom/viclee/decompiledemo/MainActivity;->btn:Landroid/widget/Button;

.line 18

iget-object v0, p0, Lcom/viclee/decompiledemo/MainActivity;->btn:Landroid/widget/Button;

invoke-virtual {v0, p0}, Landroid/widget/Button;->setOnClickListener(Landroid/view/View$OnClickListener;)V

.line 19

return-void

.end method

.method public showToast()V

.locals 2

.prologue

.line 27

const-string v0, "\u6211\u662f\u53cd\u7f16\u8bd1\u540e\u8fdb\u884c\u7684\u4fee\u6539\u3002"

const/4 v1, 0x1

invoke-static {p0, v0, v1}, Landroid/widget/Toast;->makeText(Landroid/content/Context;Ljava/lang/CharSequence;I)Landroid/widget/Toast;

move-result-object v0

invoke-virtual {v0}, Landroid/widget/Toast;->show()V

.line 28

return-void

然后我们需要将修改后的文件目录重新打包,执行命令 apktool b app-release,就会在app-releae目录下生成两个文件夹:build 文件夹里面是一些中间文件(classes.dex等内容),dist 文件夹里面存放着重新打包出来的apk文件。

最后还要记得对生成的apk进行签名,否则安装时会报错。执行下面的命令行:

jarsigner -verbose -keystore viclee.keystore -signedjar app-release-signed.apk app-release.apk viclee.keystore

-verbose 输出签名详细信息

-keystore 指定密钥对的存储路径

-signedjar 后面三个参数分别是签名后的apk、未签名的apk和密钥对的别名

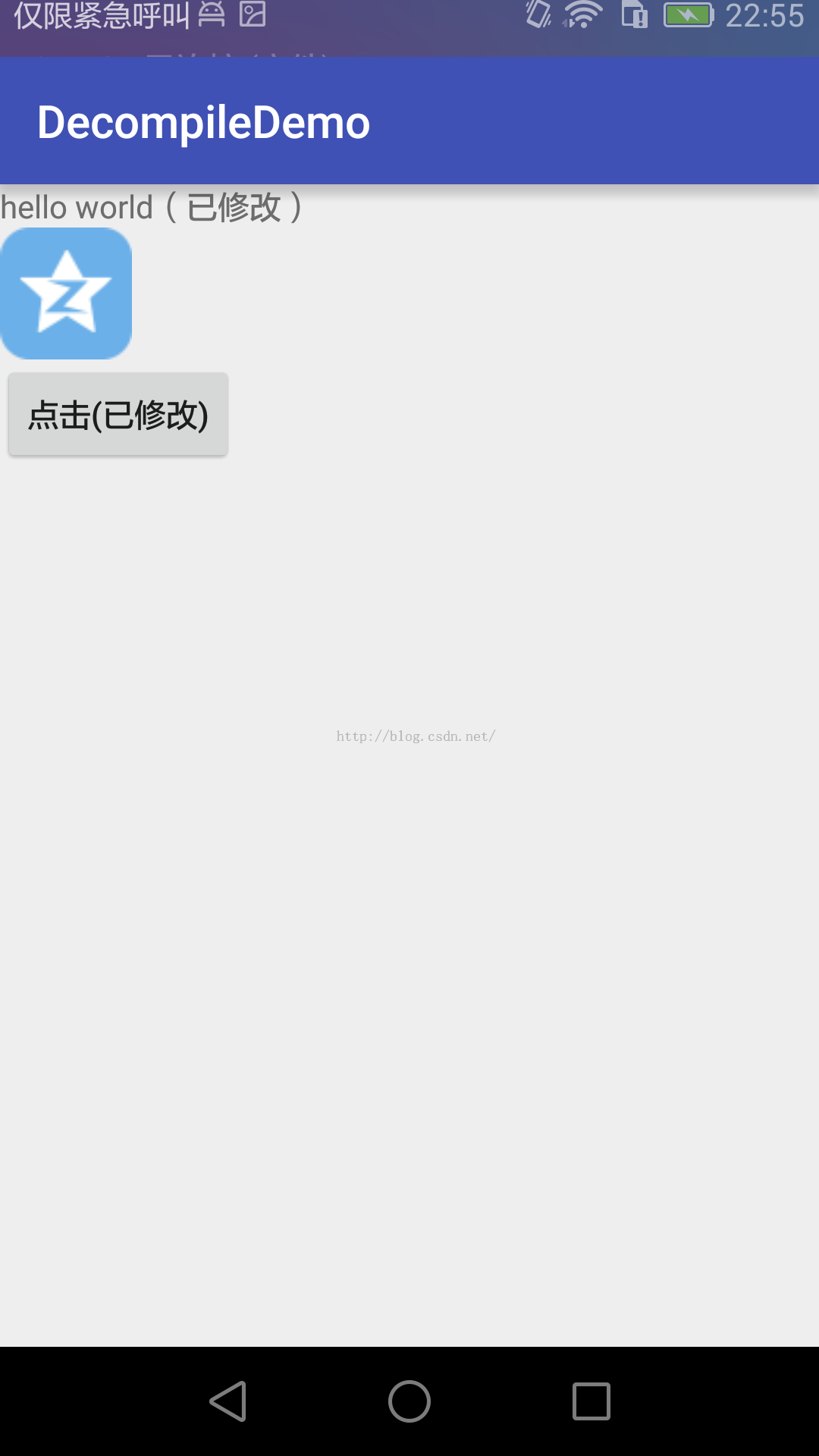

安装签名后的apk,点击按钮,确实弹出了Toast,内容和我们所设置的一致,说明我们的修改成功了。

我们注意到,修改smali文件的时候并不是直接在文件上进行修改,毕竟smali文件的可读性差,直接修改是十分困难的。我们的解决办法是新建一个工程将需要增加的代码实现,最好抽成一个单独的方法(方便替换),然后将新工程打包产生的apk反编译,得到对应的smali文件,再用其中的内容对原始smali文件进行替换。这样的修改方式降低了修改的难度也减小了犯错误的风险。

另外,apk反编译后也可以修改资源,将反编译出来的资源文件修改一通,然后按照之前的方法,重新打包、签名、安装。下面两个页面是修改之前和修改之后的对比图。

到这里,本文的全部内容就讲解完了,欢迎大家评论交流~