网络安全漏洞渗透测试之文件上传绕过思路案例详解

目录

- 引言

- 案例一

- 案例二

- 案例三

- 案例四

- 其它场景&总结

引言

分享一些文件上传绕过的思路,下文内容多包含实战图片,所以打码会非常严重,可多看文字表达;本文仅用于交流学习, 由于传播、利用此文所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,文章作者不为此承担任何责任。

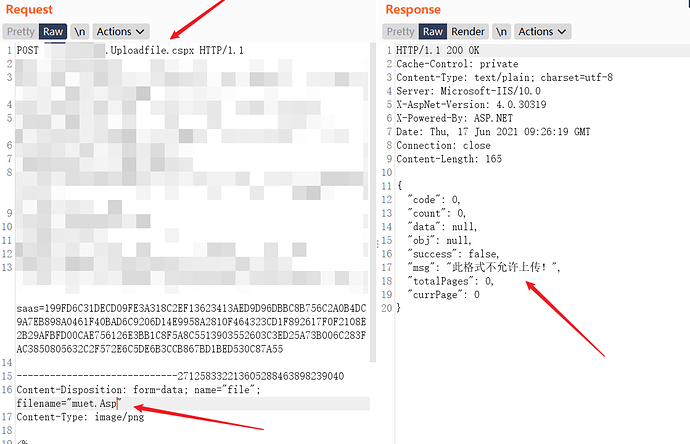

案例一

一次项目渗透时,通过往png后缀随便加个字符可知该上传点为白名单上传,正常情况下无法绕过

通过观察接口信息,发现接口名字为UploadImg,猜测该接口用于图片上传,按照开发的习惯,保不准会存在temp、test,这类的接口,随后通过fuzz找到存在的上传接口(file),但此时的接口(file)上传文件仍旧存在限制,需要绕过。

由于黑名单限制不够严谨,经过多个伪后缀尝试,发现.cer后缀可绕过限制并被解析

然后就getshell进内网,后面的操作就不多说了。

很多师傅看到白名单上传就会认为这个上传点足够安全,无法绕过,但其实不然,在存在多个上传接口的情况下,或许会存在没做限制,或者限制不严格的上传点也不一定,关键的是我们要如何发现这些接口,在此类接口存在限制时,如何去进行绕过,下面再举一个和接口绕过相关的例子。

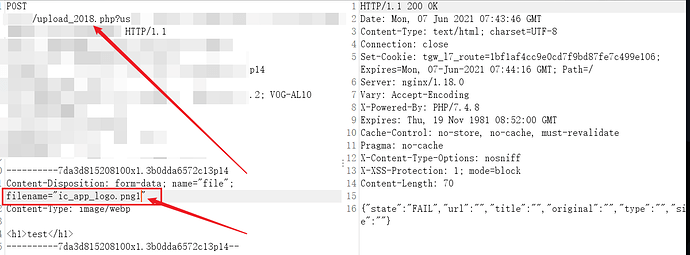

案例二

upload_2018.php接口白名单上传,在正常情况下,改变后缀会导致上传失败,如下

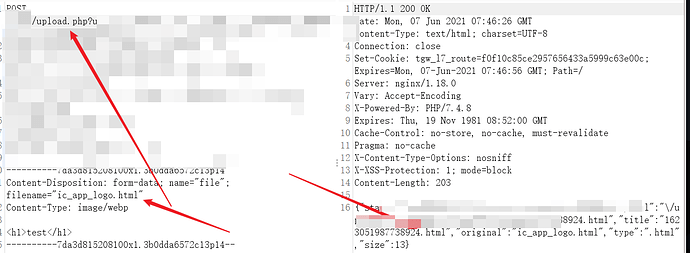

再进一步测试时发现存在多个上传接口,删除_2018使用upload接口进行文件上传,可导致任意文件上传

进一步传shell时发现存在waf(某讯云),需进一步绕过。

通过寻找域名真实IP,使用真实IP进行文件上传,绕过waf限制,为防止有心人,这里直接把IP给打码盖住了,以防万一。

很多时候有一些开发为了便捷性,在部署上传接口时限制不够严谨或压根没做限制,这导致一旦被绕过限制传shell,都会导致非常严重的后果,当然,我们可以找一些temp、test这类上传接口,因为此类接口多数是开发过程中用作测试的,这种接口几乎都是无限上传文件类型的,同样的我们也可以找一些api文档进行上传接口的发现,这或许会有惊喜也说不定

案例三

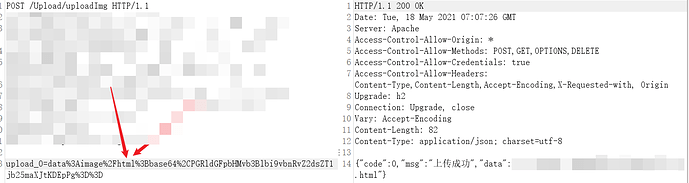

这是一个把图片转base64的文件上传类型,具体绕过如下:

通过抓包发现图片是以base64进行上传的,观察了下数据包,发现可通过更改upload_0字段内容上传任意文件

访问HTML页面,成功被解析,可进一步上传shell获取权限。

一句话shell上传后发现无法执行命令,之后通过上传PHPinfo发现其存在disable_functions,利用某斯拉绕过限制,getshell

案例四

一个关于nginx解析漏洞的利用,这个漏洞是很久之前挖到的,这种漏洞现在应该不会存在了,单单是waf都能栏掉,这个就作为思考开拓说一下:

一次外网打点时发现了目标的一个核心系统,通过踩点发现了某上传功能,但上传接口存在白名单限制,且无其它的上传接口,由于这个站的shell比较重要,必须拿到,之后通过漏洞挖掘,发现目标存在nginx解析漏洞,结合图片上传点成功获取到了内网据点。

其它场景&总结

有些时候文件上传成功后端没有返回路径,只回显了一个id号,这时候如果目标存在注入的话,我们尝试可以用sqlmap的–search参数或者SQLshell对返回的ID号进行搜索,这样说不定就能找到shell地址了,之前在关于Swagger-UI下的渗透实战 23也说过,感兴趣的可以去看看;也有文件上传成功却只回显一个文件名的,在前不久的一次攻防就遇到这种情况,后来是用了fuzz找到了完整的shell路径,另外在某些时候,上传文件可以跨目录,那么我们可以通过…/进行跨目录上传,运气好的话,或许会在几个…/后把shell传到域名的根目录下,如果当前上传文件夹无执行权限,那么跨目录上传shell也是个不错的思路;另外,如果上传目录可控,可上传文件到任意目录的话,在linux场景我们可上传一个ssh秘钥用于远程登录,极端一点的话,可考虑上传passwd、shadow文件覆盖系统用户,但前提是权限要足够大。

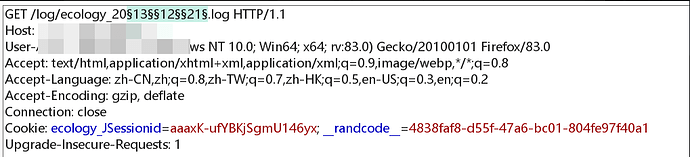

如果不能跨目录,站点又没有注入的话,那么我们可以尝试寻找网站日志文件,例如泛微E-COLOGY日志的日志,像这种日志文件是有规律可循的,可以用burp进行日志爆破,或许在日志文件中能找到shell路径也说不定。

再者就是文件包含和文件读取了,文件读取的话可以通过读取日志和配置文件来发现shell地址,但是成功率太低了,至于文件包含,除了靶场和ctf,实战还没碰过。

还有一个关于burp的使用技巧,这是真实遇到的,上传shell后没有回显路径,但是通过http history搜索shell的名字发现了完整的shell路径,因为传上去的文件,如图片这类的总归是显示出来的,这时候可以先在web应用到处点点,多加载一些数据包,然后再到http history搜索shell的名字,或许会有惊喜也说不定。

某些时候上传黑名单不严谨,那么我们可用伪后缀进行绕过,其它多的就不说了,大概思路就这样,当绕过限制拿到shell时,总会给我带来乐趣,或许这就是我喜欢渗透的原因。

以上就是网络安全漏洞渗透测试之文件上传绕过思路案例详解的详细内容,更多关于网络安全漏洞渗透测试之文件上传绕过的资料请关注我们其它相关文章!