Spring Security整合Oauth2实现流程详解

一、创建项目并导入依赖

<dependency> <groupId>org.springframework.boot</groupId> <artifactId>spring-boot-starter-security</artifactId> </dependency> <dependency> <groupId>org.springframework.boot</groupId> <artifactId>spring-boot-starter-web</artifactId> </dependency> <dependency> <groupId>org.springframework.security.oauth</groupId> <artifactId>spring-security-oauth2</artifactId> <version>2.3.6.RELEASE</version> </dependency> <dependency> <groupId>org.springframework.boot</groupId> <artifactId>spring-boot-starter-data-redis</artifactId> </dependency>

注:这里的oauth2不是springboot那个,这是springsecurity。

Oauth2一共有四种认证模式是

本篇是password的认证模式,用于前后端分离登陆

第三方登陆一般是授权码模式

二、相关配置和代码

注:授权服务器和资源服务器一般是分开来的,我这里就不分开了

2.1)application.properties

spring.redis.host=192.168.21.135

spring.redis.port=6379

spring.redis.database=0

spring.redis.password=520hufei520

2.2)创建授权服务

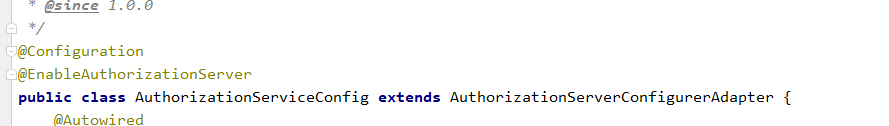

2.2.1)实现AuthorizationServiceConfigurerAdapter

@Configuration表示这个一个配置类

@EnableAuthorizationServer表示开启授权服务

2.2.2)注入AuthenticationManager、RedisConnectionFactory、UserDetailsService

AuthenticationManager表示支持password认证模式

RedisConnectionFactory登陆成功后的token需要存在redis里面,因为redis里面有过期机制

UserDetailsService里面存放着用户信息

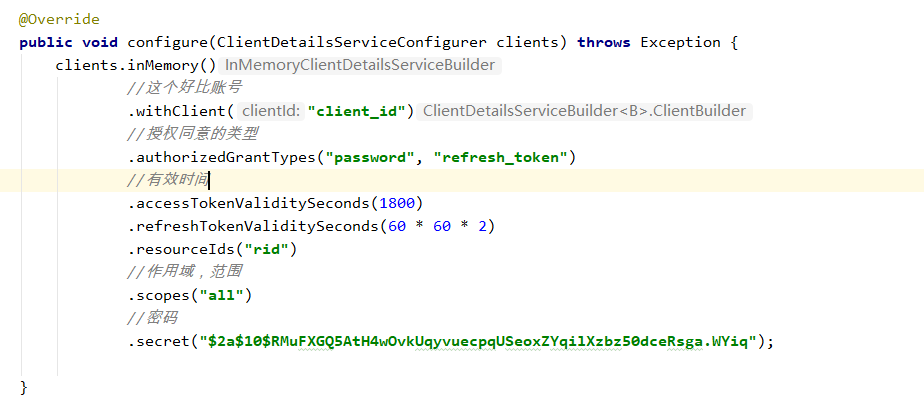

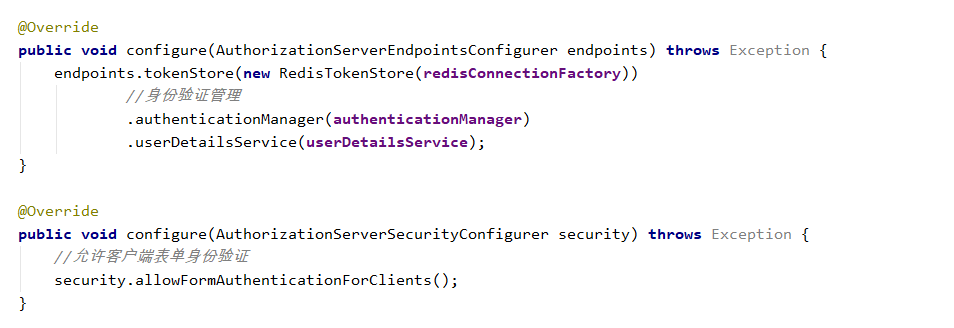

2.2.3)重写方法

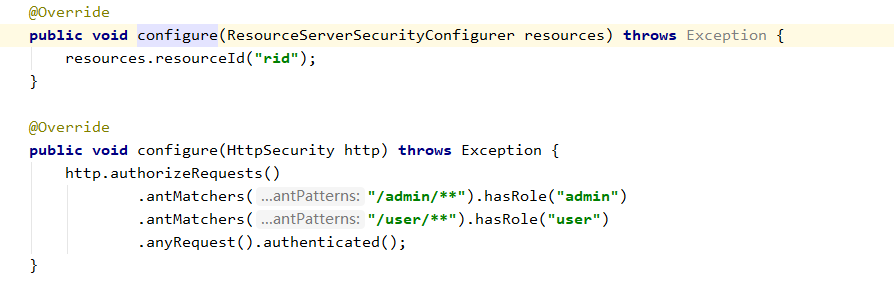

2.3)创建资源服务

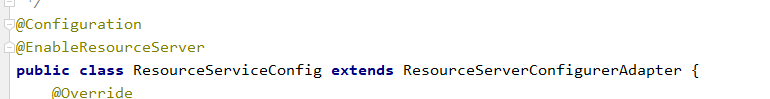

2.3.1)实现ResourceServerConfigurerAdapter

@configuration表示这是一个配置类

@enbaleResourceServer表示开启资源服务

2.3.2)重写方法

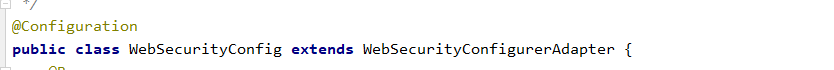

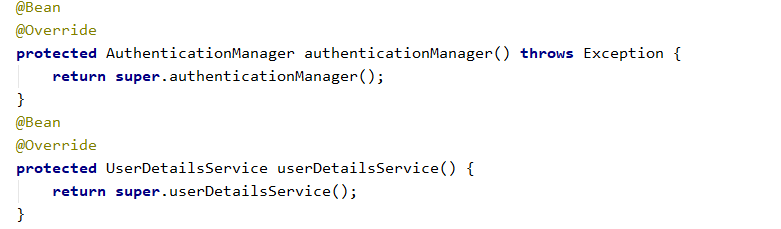

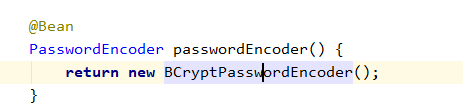

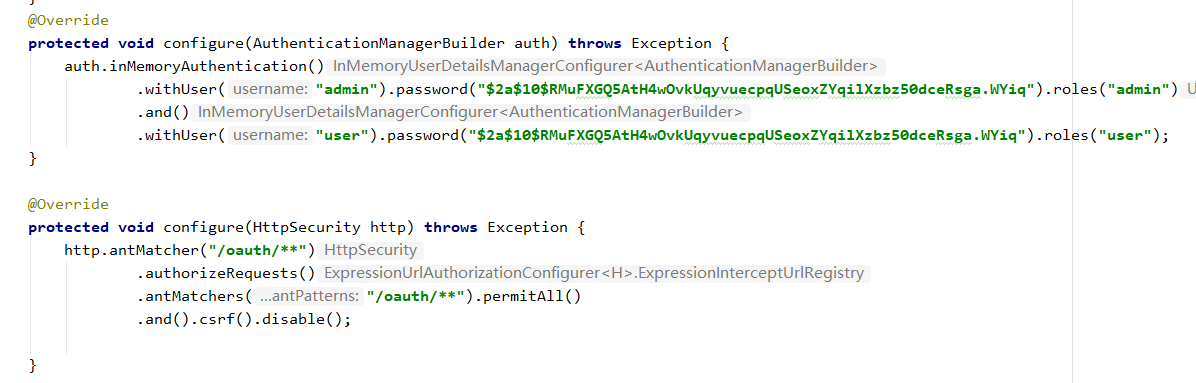

2.4)创建Security配置类

2.4.1)实现WebSecurityConfigurerAdapter

2.4.2)将授权服务需要的两个bean,提供给它

@Bean表示告诉方法,产生一个Bean对象,然后这个Bean对象交给Spring管理。产生这个Bean对象的方法Spring只会调用一次,随后这个Spring将会将这个Bean对象放在自己的IOC容器中。

@Bean和@Component作用一样都是将bean注册到spring容器中去

2.4.3)重写方法

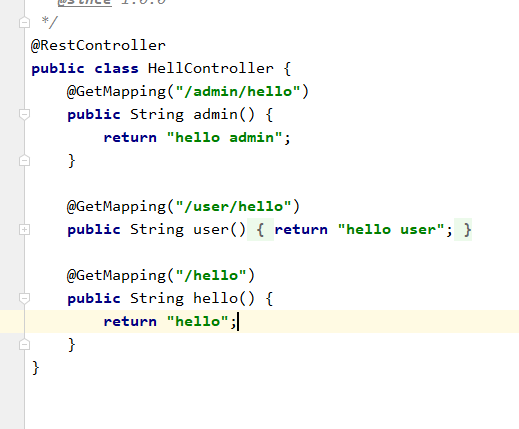

2.5)创建Controller

三、测试&效果

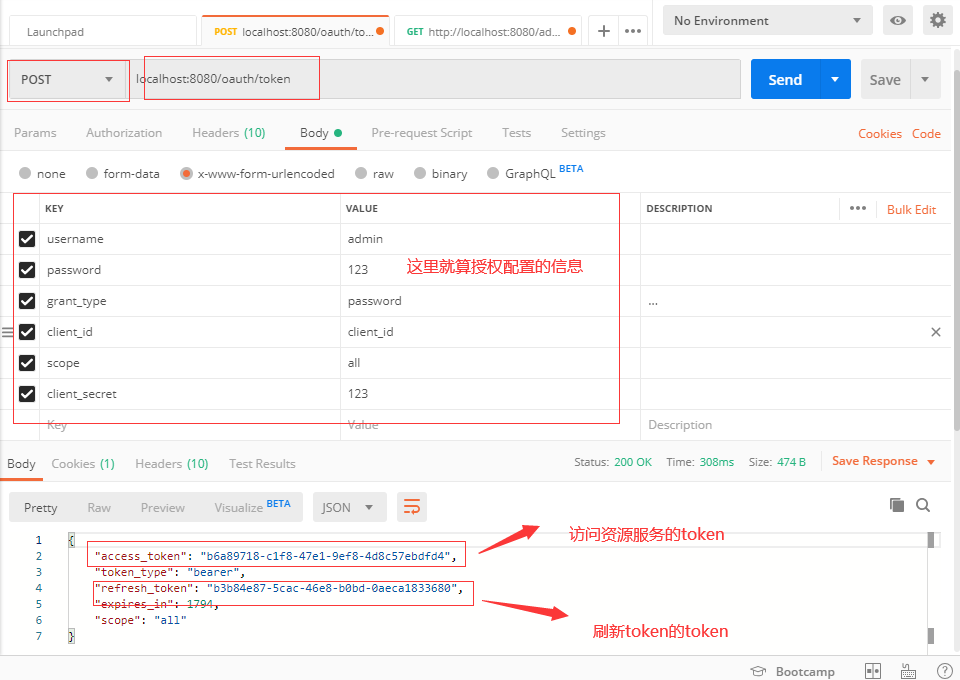

3.1)获取访问资源服务的token

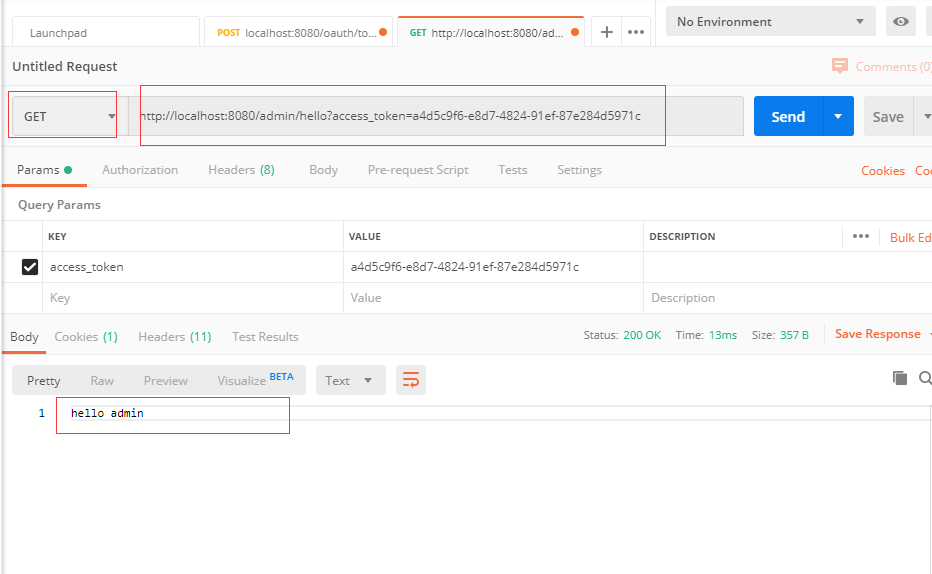

3.2)访问资源服务

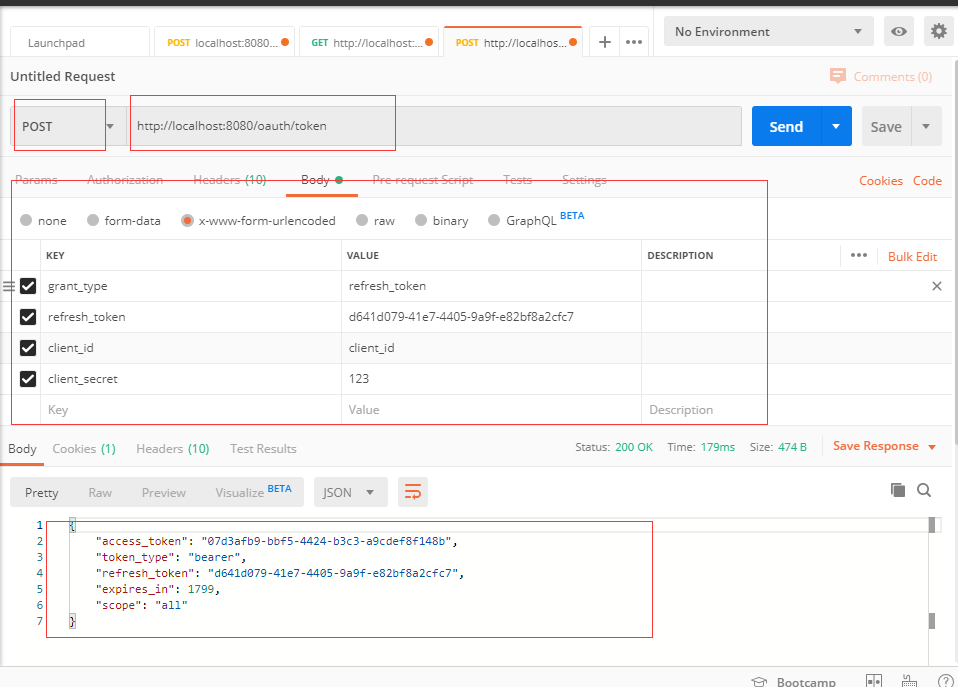

3.3)刷新token

以上就是本文的全部内容,希望对大家的学习有所帮助,也希望大家多多支持我们。

相关推荐

-

Spring Security Oauth2.0 实现短信验证码登录示例

本文介绍了Spring Security Oauth2.0 实现短信验证码登录示例,分享给大家,具体如下: 定义手机号登录令牌 /** * @author lengleng * @date 2018/1/9 * 手机号登录令牌 */ public class MobileAuthenticationToken extends AbstractAuthenticationToken { private static final long serialVersionUID = SpringSecur

-

spring-boot集成spring-security的oauth2实现github登录网站的示例

spring-security 里自带了oauth2,正好YIIU里也用到了spring-security做权限部分,那为何不直接集成上第三方登录呢? 然后我开始了折腾 注意:本篇只折腾了spring-security oauth2的客户端部分,spring-security还可以搭建标准的oauth2服务端 引入依赖 <dependency> <groupId>org.springframework.security.oauth</groupId> <artif

-

Spring Security OAuth2 token权限隔离实例解析

这篇文章主要介绍了Spring Security OAuth2 token权限隔离实例解析,文中通过示例代码介绍的非常详细,对大家的学习或者工作具有一定的参考学习价值,需要的朋友可以参考下 由于项目OAuth2采用了多种模式,授权码模式为第三方系统接入,密码模式用于用户登录,Client模式用于服务间调用, 所有不同的模式下的token需要用 @PreAuthorize("hasAuthority('client')") 进行隔离,遇到问题一直验证不通过. 通过调试发现资源服务从授权服

-

Spring Security OAuth2实现使用JWT的示例代码

1.概括 在博客中,我们将讨论如何让Spring Security OAuth2实现使用JSON Web Tokens. 2.Maven 配置 首先,我们需要在我们的pom.xml中添加spring-security-jwt依赖项. <dependency> <groupId>org.springframework.security</groupId> <artifactId>spring-security-jwt</artifactId> &l

-

Spring Security OAuth2认证授权示例详解

本文介绍了如何使用Spring Security OAuth2构建一个授权服务器来验证用户身份以提供access_token,并使用这个access_token来从资源服务器请求数据. 1.概述 OAuth2是一种授权方法,用于通过HTTP协议提供对受保护资源的访问.首先,OAuth2使第三方应用程序能够获得对HTTP服务的有限访问权限,然后通过资源所有者和HTTP服务之间的批准交互来让第三方应用程序代表资源所有者获取访问权限. 1.1 角色 OAuth定义了四个角色 资源所有者 - 应用程序的

-

使用Spring Security OAuth2实现单点登录

1.概述 在本教程中,我们将讨论如何使用Spring Security OAuth和Spring Boot实现SSO - 单点登录. 我们将使用三个单独的应用程序: •授权服务器 - 这是中央身份验证机制 •两个客户端应用程序:使用SSO的应用程序 非常简单地说,当用户试图访问客户端应用程序中的安全页面时,他们将被重定向到首先通过身份验证服务器进行身份验证. 我们将使用OAuth2中的授权代码授权类型来驱动身份验证委派. 2.客户端应用程序 让我们从客户端应用程序开始;当然,我们将使用Sprin

-

基于Spring Security的Oauth2授权实现方法

前言 经过一段时间的学习Oauth2,在网上也借鉴学习了一些大牛的经验,推荐在学习的过程中多看几遍阮一峰的<理解OAuth 2.0>,经过对Oauth2的多种方式的实现,个人推荐Spring Security和Oauth2的实现是相对优雅的,理由如下: 1.相对于直接实现Oauth2,减少了很多代码量,也就减少的查找问题的成本. 2.通过调整配置文件,灵活配置Oauth相关配置. 3.通过结合路由组件(如zuul),更好的实现微服务权限控制扩展. Oauth2概述 oauth2根据使用场景不同

-

Spring Security OAuth2集成短信验证码登录以及第三方登录

前言 基于SpringCloud做微服务架构分布式系统时,OAuth2.0作为认证的业内标准,Spring Security OAuth2也提供了全套的解决方案来支持在Spring Cloud/Spring Boot环境下使用OAuth2.0,提供了开箱即用的组件.但是在开发过程中我们会发现由于Spring Security OAuth2的组件特别全面,这样就导致了扩展很不方便或者说是不太容易直指定扩展的方案,例如: 图片验证码登录 短信验证码登录 微信小程序登录 第三方系统登录 CAS单点登录

-

Spring Security整合Oauth2实现流程详解

一.创建项目并导入依赖 <dependency> <groupId>org.springframework.boot</groupId> <artifactId>spring-boot-starter-security</artifactId> </dependency> <dependency> <groupId>org.springframework.boot</groupId> <art

-

Spring security自定义用户认证流程详解

1.自定义登录页面 (1)首先在static目录下面创建login.html 注意:springboot项目默认可以访问resources/resources,resources/staic,resources/public目录下面的静态文件 <!DOCTYPE html> <html lang="en"> <head> <meta charset="UTF-8"> <title>登录页面</titl

-

Spring Security短信验证码实现详解

目录 需求 实现步骤 获取短信验证码 短信验证码校验过滤器 短信验证码登录认证 配置类进行综合组装 需求 输入手机号码,点击获取按钮,服务端接受请求发送短信 用户输入验证码点击登录 手机号码必须属于系统的注册用户,并且唯一 手机号与验证码正确性及其关系必须经过校验 登录后用户具有手机号对应的用户的角色及权限 实现步骤 获取短信验证码 短信验证码校验过滤器 短信验证码登录认证过滤器 综合配置 获取短信验证码 在这一步我们需要写一个controller接收用户的获取验证码请求.注意:一定要为"/sm

-

Spring Security短信验证码实现详解

目录 需求 实现步骤 获取短信验证码 短信验证码校验过滤器 短信验证码登录认证 配置类进行综合组装 需求 输入手机号码,点击获取按钮,服务端接受请求发送短信 用户输入验证码点击登录 手机号码必须属于系统的注册用户,并且唯一 手机号与验证码正确性及其关系必须经过校验 登录后用户具有手机号对应的用户的角色及权限 实现步骤 获取短信验证码 短信验证码校验过滤器 短信验证码登录认证过滤器 综合配置 获取短信验证码 在这一步我们需要写一个controller接收用户的获取验证码请求.注意:一定要为"/sm

-

Spring Security认证器实现过程详解

目录 拦截请求 验证过程 返回完整的Authentication 收尾工作 结论 一些权限框架一般都包含认证器和决策器,前者处理登陆验证,后者处理访问资源的控制 Spring Security的登陆请求处理如图 下面来分析一下是怎么实现认证器的 拦截请求 首先登陆请求会被UsernamePasswordAuthenticationFilter拦截,这个过滤器看名字就知道是一个拦截用户名密码的拦截器 主要的验证是在attemptAuthentication()方法里,他会去获取在请求中的用户名密码

-

Spring Boot整合EhCache的步骤详解

本文讲解Spring Boot与EhCache的整合. 1 EhCache简介 EhCache 是一个纯Java的进程内缓存框架,具有快速.精干等特点,是Hibernate中默认CacheProvider.Ehcache是一种广泛使用的开源Java分布式缓存.主要面向通用缓存,Java EE和轻量级容器.它具有内存和磁盘存储,缓存加载器,缓存扩展,缓存异常处理程序,一个gzip缓存servlet过滤器,支持REST和SOAP api等特点. 2 Spring Boot整合EhCache步骤 2.

-

Spring Security实现用户名密码登录详解

目录 环境 用户名密码登录 E-R图 POM依赖 配置文件 Mapper Service设计 HTML Controller 启动 完整代码 环境 JDK 1.8 Spring Boot 2.3.0.RELEASE Maven 3.6.1 H2 数据库 用户名密码登录 首先,我们用 Spring Security 实现用户输入用户名密码登录验证并获取相应权限. E-R图 完整建表语句 因为是测试程序,所以用H2数据库来测试.SQL脚本在resouces/db目录下,项目启动后会自动初始化脚本,无

-

Spring Boot整合RabbitMQ开发实战详解

这篇文章主要讲基本的整合.先把代码跑起来,再说什么高级特性. RabbitMQ 中的一些术语 如果你打开 RabbitMQ web 控制台,你会发现其中有一个 Exhanges 不好理解.下面简单说明一下. 交换器(Exchange) 交换器就像路由器,我们先是把消息发到交换器,然后交换器再根据路由键(routingKey)把消息投递到对应的队列.(明白这个概念很重要,后面的代码里面充分体现了这一点) 队列(Queue) 队列很好理解,就不用解释了. 绑定(Binding) 交换器怎么知道把这条

-

Spring Security实现分布式系统授权方案详解

目录 1 需求分析 2 注册中心 3 网关 3.1 创建工程 3.2 token配置 3.3 配置资源服务 3.4 安全配置 4 转发明文token给微服务 5 微服务用户鉴权拦截 6 集成测试 7 扩展用户信息 7.1 需求分析 7.2 修改UserDetailService 7.3 修改资源服务过虑器 1 需求分析 回顾技术方案如下: 1.UAA认证服务负责认证授权. 2.所有请求经过 网关到达微服务 3.网关负责鉴权客户端以及请求转发 4.网关将token解析后传给微服务,微服务进行授权.

-

Spring Security 单点登录简单示例详解

Overview 最近在弄单点登录,踩了不少坑,所以记录一下,做了个简单的例子. 目标:认证服务器认证后获取 token,客户端访问资源时带上 token 进行安全验证. 可以直接看源码. 关键依赖 <parent> <groupId>org.springframework.boot</groupId> <artifactId>spring-boot-starter-parent</artifactId> <version>2.1.2

随机推荐

- 手把手教你使用Git(图文教程)

- Android用于校验集合参数的小封装示例

- 在Infopath中实现数据有效性验证的三种方法

- php无限分类且支持输出树状图的详细介绍

- Android音频录制MediaRecorder之简易的录音软件实现代码

- ASP UTF-8页面乱码+GB2312转UTF-8 +生成UTF-8格式的文件(编码)第1/2页

- 浅谈 javascript 事件处理

- JavaSciprt中处理字符串之sup()方法的使用教程

- Android单选按钮对话框用法实例分析

- JavaScript日期类型的一些用法介绍

- jQuery DOM插入节点操作指南

- node.js开机自启动脚本文件

- SQL SERVER数据库的作业的脚本及存储过程

- asp采用ODBC接口访问MySQL的方法

- 设计模式中的facade外观模式在JavaScript开发中的运用

- Javascript图像处理—平滑处理实现原理

- onmousewheel event 缩放图片效果

- Flex与.NET互操作 了解FluorineFx的环境配置(远程对象、网关、通道、目的地)

- 简化Linux的命令输入

- 简单的页面缓冲技术