安卓逆向半次元app逆向分析源码

目录

- 前言

- 一、案例

- 二、分析

- 1. jadx反编译

- 2.ida分析so层

- 3. Frida

- 3.1 hook结果

- 4. 算法还原

- 总结

仅供学习交流,禁止商业用途。如侵害利益,联系必删!

前言

最近一位小伙伴钟爱二次元文化,于是找到半次元这个app,但是很快他就遇到了问题。

一、案例

样本: 半次元 v5.0.6

工具: jadx-gui、ida、frida 问题描述:

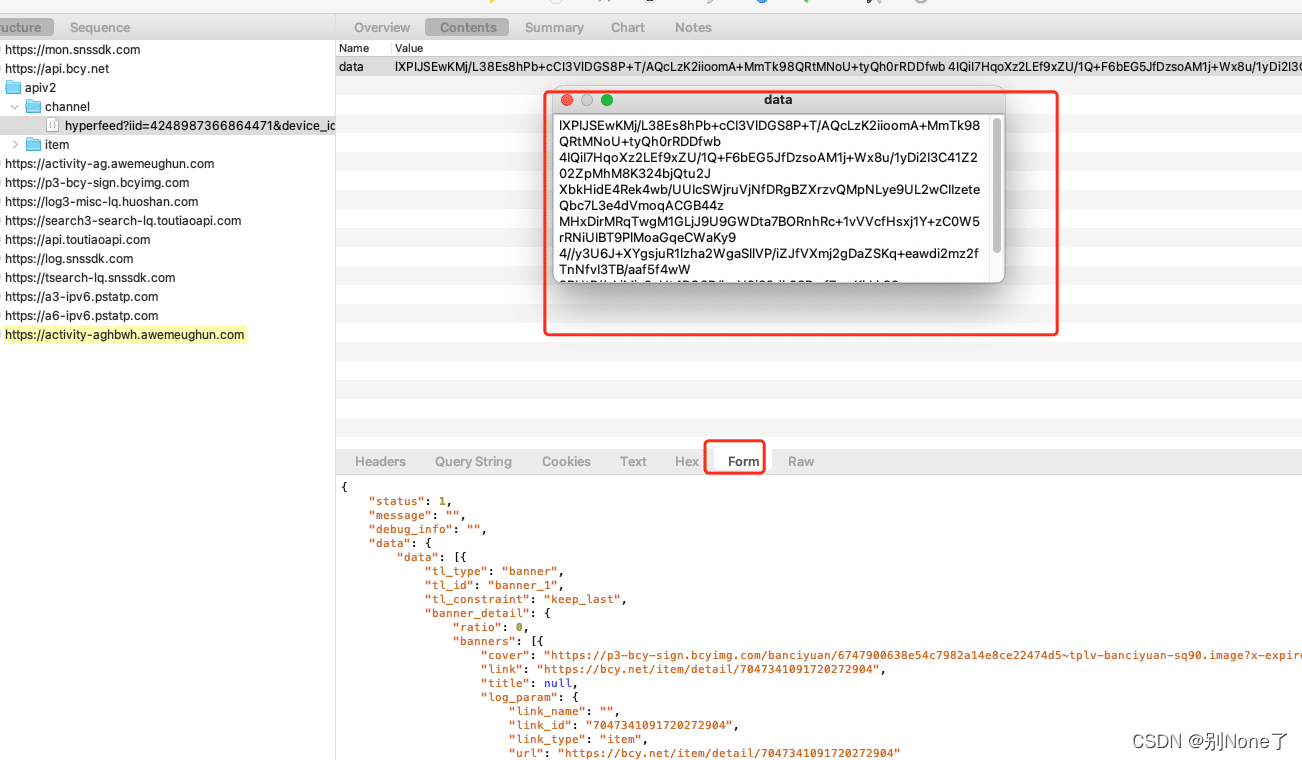

POST请求body中的data加密,那要想动态模拟请求数据,就需要逆向分析data如何加密的了。

二、分析

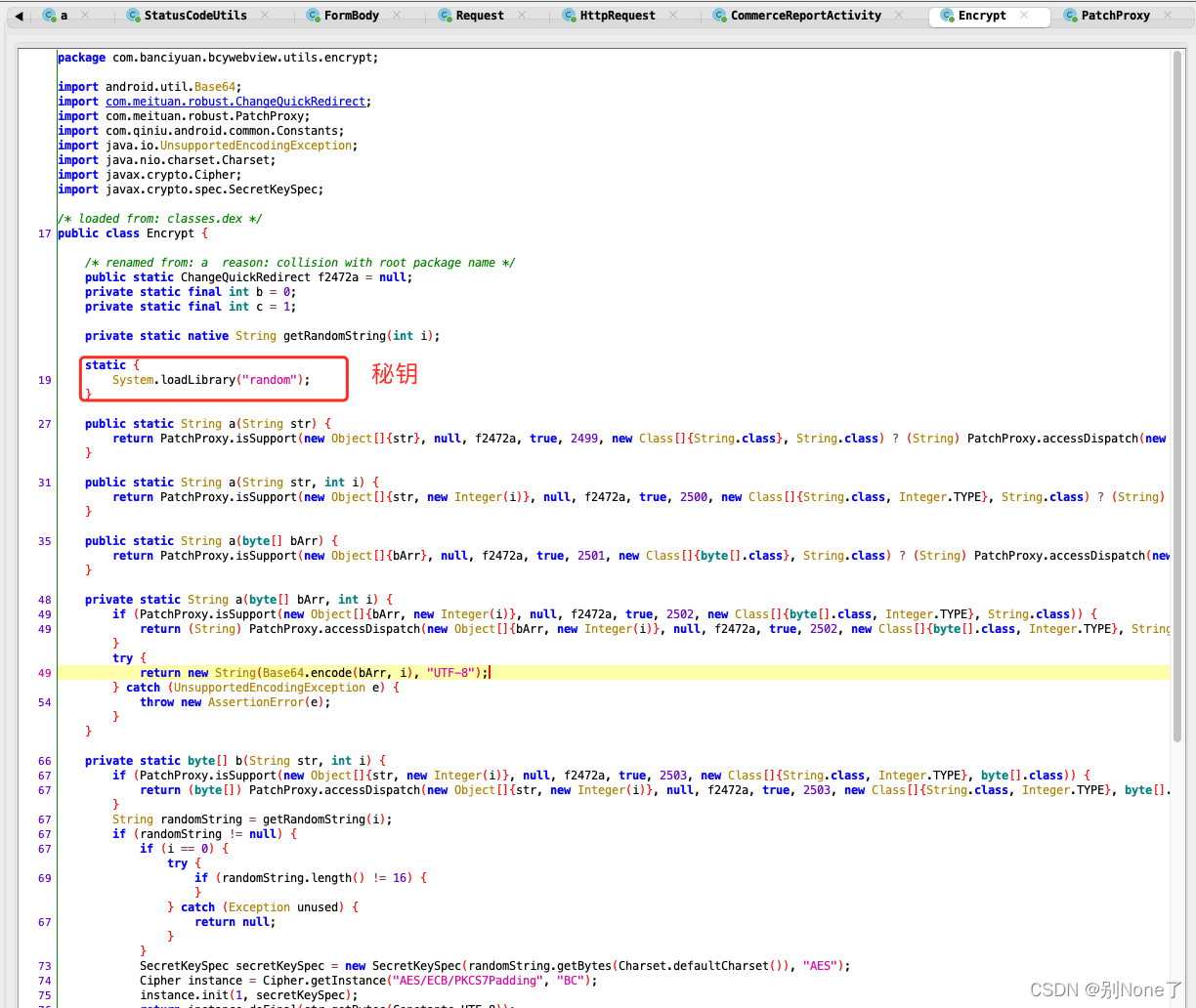

1. jadx反编译

分析过程比较枯燥就不过多阐述了,直接上分析的结果图。

2.ida分析so层

很清楚的可以看到"com_banciyuan_AI"就是key啦

3. Frida

代码如下:

# -*- coding: utf-8 -*-

import frida, sys

def on_message(message, data):

if message['type'] == 'send':

print("[*] {0}".format(message['payload']))

else:

print(message)

jscode_hook = """

Java.perform(

function(){

var en = Java.use("com.banciyuan.bcywebview.utils.encrypt.Encrypt");

en.a.overload("java.lang.String").implementation = function (str){

console.log("参数: "+str);

var res = this.a(str);

console.log("返回: "+res);

return res;

}

}

)

"""

process = frida.get_usb_device().attach('com.banciyuan.bcywebview')

script = process.create_script(jscode_hook)

script.on('message', on_message)

print('[*] Hook Start Running')

script.load()

sys.stdin.read()

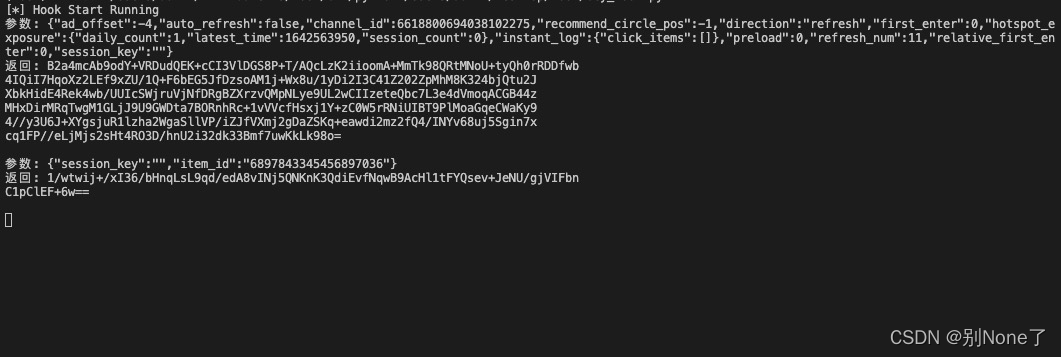

3.1 hook结果

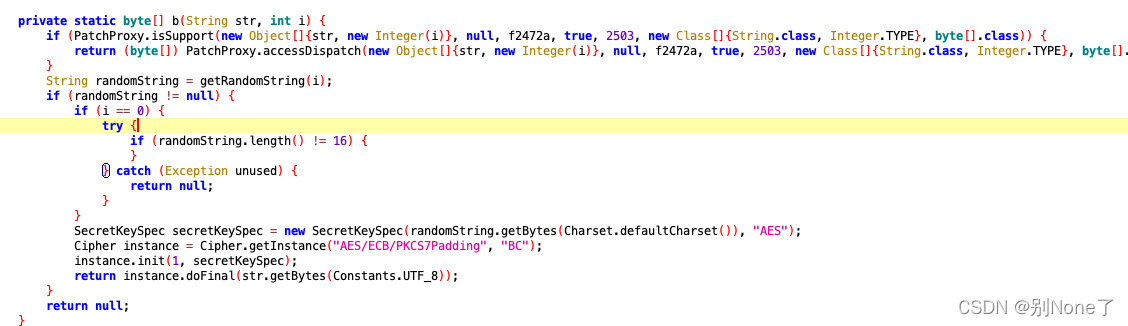

4. 算法还原

能看出来没有魔改的地方,AES.ECB模式Pkcs7padding.

代码如下:

# -*- coding:utf-8 -*-

import base64

from Crypto.Cipher import AES

class EncryptDate:

def __init__(self, key):

self.key = key # 初始化密钥

self.length = 16 # 初始化数据块大小

self.aes = AES.new(self.key, AES.MODE_ECB) # 初始化AES,ECB模式的实例

# 截断函数,去除填充的字符

self.unpad = lambda date: date[0:-ord(date[-1])]

print(self.unpad)

def pad(self, text):

"""

#填充函数,使被加密数据的字节码长度是block_size的整数倍

"""

count = len(text.encode('utf-8'))

add = self.length - (count % self.length)

entext = text + (chr(add) * add)

return entext

def encrypt(self, encrData): # 加密函数

a = self.pad(encrData)

res = self.aes.encrypt(a.encode("utf-8"))

msg = str(base64.b64encode(res), encoding="utf8")

return msg

def decrypt(self, decrData): # 解密函数

res = base64.decodebytes(decrData.encode("utf-8"))

msg = self.aes.decrypt(res).decode("utf-8")

return self.unpad(msg)

eg = EncryptDate("com_banciyuan_AI".encode("utf-8"))

res = eg.encrypt('{"uid":3526863969856576,"face":"f"}')

print(res)

print(eg.decrypt(res))

安心使用

总结

难度适中,工具运用(jadx、ida、frida)AES的加密模式分析切勿着急。

以上就是安卓逆向半次元app逆向分析源码的详细内容,更多关于半次元app逆向分析的资料请关注我们其它相关文章!

赞 (0)