Linux系统使用用户密钥ssh主机访问

使用用户密钥ssh主机,在安全性上要大大高于直接输入root 的密码,具体实现,请看下面的教程。

ps:使用root权限进行操作

1)先创建一个账户

// 创建一个账户lee,所属组为wheel useradd -d /home/lee -g wheel lee

执行后,/home 下生成一个名为lee的目录。目录的权限为700,所属组为wheel,所属用户为lee

2)在 /home/lee 目录下生成.ssh 目录

// 生成.ssh目录,权限为700 mkdir -m 700 /home/lee/.ssh

3)创建authorized_keys

touch /home/lee/.ssh/authorized_keys

// 修改authorized_keys文件权限600 chmod 600 /home/lee/.ssh/authorized_keys

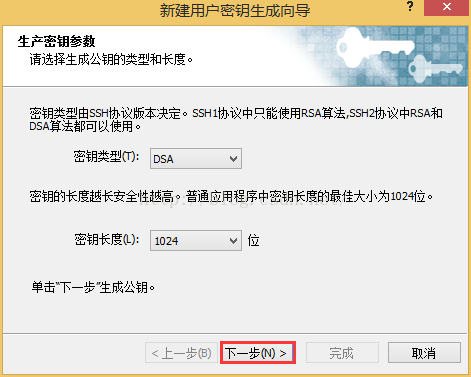

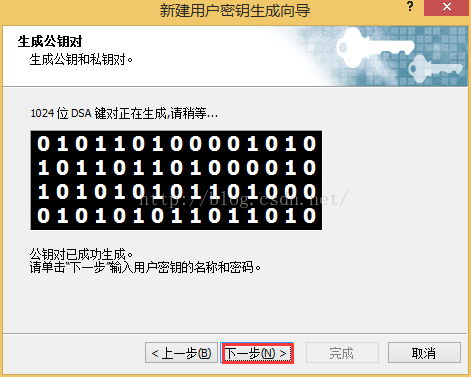

4)ssh客户端生成密钥,这里使用xshell为例

点击“工具”,选择“新建用户密钥生成向导”

点击“下一步”

点击“下一步”

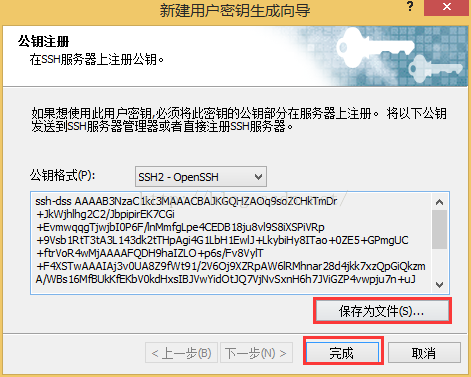

给密钥加密的密码可不写,此密码只是用于xshell本身的验证。

另存文件为“lee.pub”,放置lee.pub的目录请牢记。

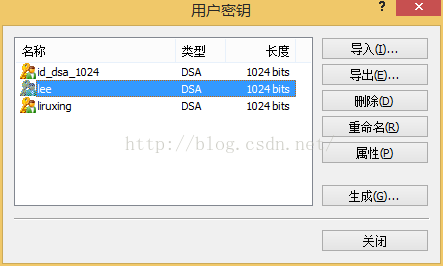

点击“完成”之后,所创建的密钥就会出现在用户密钥列表中,如下图:

到此生成密钥任务done。

5)将lee.pub内容copy到authorized_keys文件

请自行使用vi进行复制,这里不展示。

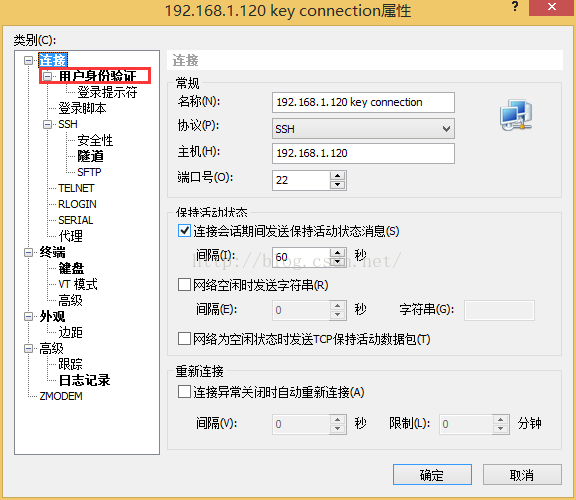

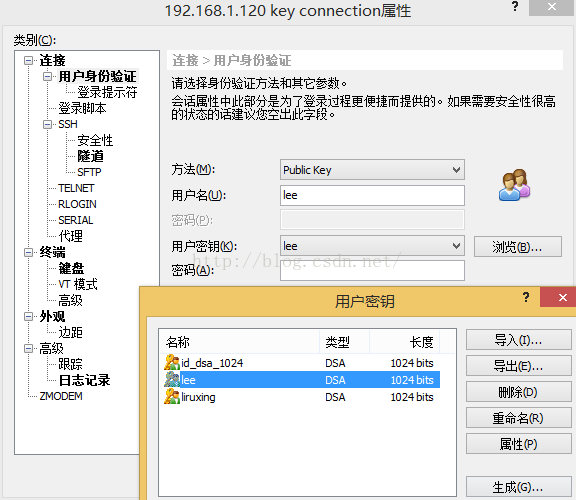

6)xshell ssh信息

点击“用户身份验证”

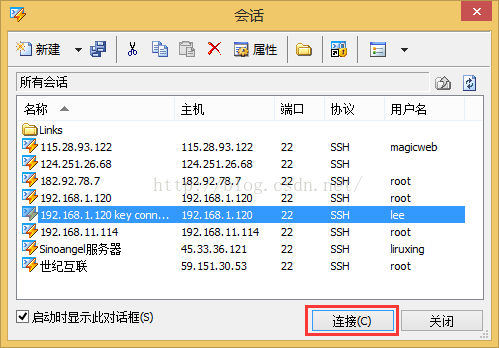

7)测试连接

连接之前,一定切记要修改权限,权限若不修改,前面做的所有将失效,切记!!!!!

// 修改/home/lee/目录的权限为700 chmod -R 700 /home/lee/ // 修改/home/lee/目录的拥有者为lee chown -R lee /home/lee/ // 修改/home/lee/目录的所属组为wheel chgrp -R wheel /home/lee/

点击“连接”

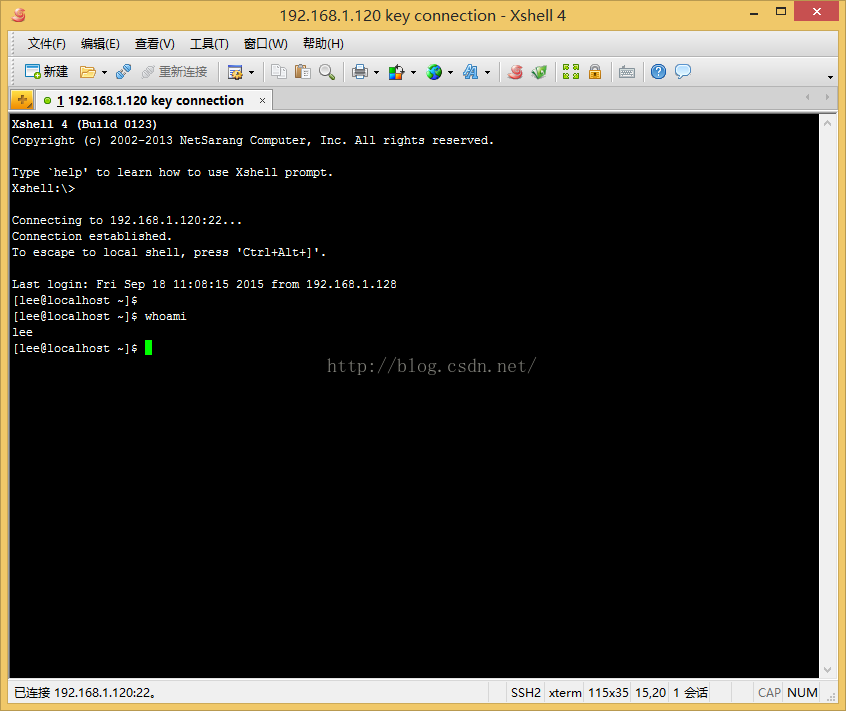

出现了如图,那么恭喜你,已经OK。

切换root账户命令

sudo su

如果root有密码,那么是需要输入密码的。

以上就是本文的全部内容,希望对大家的学习有所帮助,也希望大家多多支持我们。

相关推荐

-

linux ssh 使用深度解析(key登录详解)

SSH全称Secure SHell,顾名思义就是非常安全的shell的意思,SSH协议是IETF(Internet Engineering Task Force)的Network Working Group所制定的一种协议.SSH的主要目的是用来取代传统的telnet和R系列命令(rlogin,rsh,rexec等)远程登陆和远程执行命令的工具,实现对远程登陆和远程执行命令加密.防止由于网络监听而出现的密码泄漏,对系统构成威胁. ssh协议目前有SSH1和SSH2,SSH2协议兼容SSH1.目前

-

Linux下实现SSH免密码登录和实现秘钥的管理、分发、部署SHELL脚本分享

环境: ssh server: 192.168.100.29 server.example.com ssh client: 192.168.100.30 client.example.com 通过root用户建立秘钥认证实现SHELL脚本管理,分发,部署 首先client端创建秘钥对,并将公钥分发给需要登录的SSH服务端 注:公钥相当于锁,私钥相当于钥匙,我们这里相当于在客户端创建一对钥匙和锁,想要做到SSH免密码登录,就相当于我们将锁分发到服务端并装锁,然后客户端就可以利用钥匙开锁. 一.

-

linux下使用ssh远程执行命令批量导出数据库到本地

前天正在跟前端的同事调试功能.服务器开好,模拟的玩家登录好,就在倒计时.这时突然运营的同事跑过来说要统计几个服务器玩家的一些情况,也就是需要从几个服的数据库导出部分玩家的数据.好吧,我看了一下时间,11:47.心想,跟前端调试完,去吃个饭再午休一下那就下午再给吧.没想对方来一句"就导个数据库而已,要这么久么?",而且还是直接跟我上司说的.我嚓,好吧,我导.可问题来了,平时的统计是由php做的,批量部署这些是由运维做的.服务端完全没有对应的工具.而且服务器是在阿里云上的,数据库的用户是限

-

linux下ssh安装与scp命令使用详解

ubuntu默认并没有安装ssh服务,可以通过如下命令进行: 复制代码 代码如下: yblin@yblin-desktop:~$ ssh localhost ssh: connect to host localhost port 22: Connection refused 如上所示则说明还没有安装ssh. 通过apt-get安装如下: 复制代码 代码如下: yblin@yblin-desktop:~$ sudo apt-get install openssh-server ssh默认端口是22

-

Linux中配置双机SSH信任 操作说明

一.实现原理 使用一种被称为"公私钥"认证的方式来进行ssh登录."公私钥"认证方式简单的解释是: 首先在客户端上创建一对公私钥(公钥文件:~/.ssh/id_rsa.pub:私钥文件:~/.ssh/id_rsa),然后把公钥放到服务器上(~/.ssh/authorized_keys),自己保留好私钥.当ssh登录时,ssh程序会发送私钥去和服务器上的公钥做匹配.如果匹配成功就可以登录了. 二.实验环境 A机:TS-DEV/10.0.0.163 B机:CS-DEV/

-

Linux SSH 安全策略 更改 SSH 端口

默认的 SSH 端口是 22.强烈建议改成 10000 以上.这样别人扫描到端口的机率也大大下降.修改方法:# 编辑 /etc/ssh/ssh_config vim /etc/ssh/ssh_config # 在 Host * 下 ,加入新的 Port 值.以 18439 为例: Port 22 Port 18439 # 编辑 /etc/ssh/sshd_config (同上2图) vim /etc/ssh/sshd_config #加入新的 Port 值 Port 22 Port 18439

-

Linux系统使用用户密钥ssh主机访问

使用用户密钥ssh主机,在安全性上要大大高于直接输入root 的密码,具体实现,请看下面的教程. ps:使用root权限进行操作 1)先创建一个账户 // 创建一个账户lee,所属组为wheel useradd -d /home/lee -g wheel lee 执行后,/home 下生成一个名为lee的目录.目录的权限为700,所属组为wheel,所属用户为lee 2)在 /home/lee 目录下生成.ssh 目录 // 生成.ssh目录,权限为700 mkdir -m 700 /home/

-

linux系统下的ssh登录和配置方法

一 ssh的两种登录方式 1密码登录: [root@westos Desktop]# ssh root@192.168.122.26 Address 192.168.122.26 maps to bogon, but this does not map back to the address - POSSIBLE BREAK-IN ATTEMPT! root@192.168.122.26's password: Last login: Tue Jan 17 13:27:29 2017 from

-

Linux系统中创建SSH服务器别名的两种方法

前言 如果你经常通过 SSH 访问许多不同的远程系统,这个技巧将为你节省一些时间.你可以通过 SSH 为频繁访问的系统创建 SSH 别名,这样你就不必记住所有不同的用户名.主机名.SSH 端口号和 IP 地址等.此外,它避免了在 SSH 到 Linux 服务器时重复输入相同的用户名.主机名.IP 地址.端口号. 在 Linux 中创建 SSH 别名 在我知道这个技巧之前,我通常使用以下任意一种方式通过 SSH 连接到远程系统. 使用 IP 地址: $ ssh 192.168.225.22 或使用

-

VMware下配置Linux系统局域网和外网访问图文教程

要使用Linux系统很重要的一个操作就是使Linux系统能够访问互联网,只有Linux系统能够访问互联网才能够去下载很多自己所需要的资源,如果不能访问互联网那么使用Linux系统往往会卡在这一步,假设你装的是一个minimal版本的CentOS,那么很多Linux系统下面的工具都是没有被安装的,这个时候如果不能访问互联网,你会感觉特别的蛋疼,因为很多工具都没法下载以及安装,那么,今天小编就给大家分享一下如何在VMware下配置Linux系统成功访问局域网和外网. 第一步:打开VMware虚拟机,

-

Oracle VM VirtualBox 在linux系统下安装增强插件实现访问主机的共享文档方法

一.安装增强插件 1 选择"设备"--"安装增强功能",然后可以看到在虚拟机的光驱中自动加载了增强iso的文件(VBoxGuestAdditions.iso) 2在linux 中挂载光驱 mount /dev/cdrom /mnt 3在将/mnt文件中的所有文件拷在/tmp目录下 cp -r /mnt/* /tmp 4在安装增强文件之前安装相应的包,安装后重启 yum install kernel yum install kernel-headers kernel-

-

Linux系统中SSH服务基于key认证实践的过程

众所周知ssh是目前较可靠,专为远程登录会话和其他网络服务提供安全性的协议,它默认工作在tcp的22号端口,具体实现的软件有:openssh(centos默认安装的),dropbear.ssh协议目前有两个版本v1和v2,v1基于CRC-32做MAC,不安全.v2基于DH算法做密钥交换,基于RSA或DSA实现身份认证.所以目前大多流行的Linux都是使用的V2版本. 简单了解了下ssh,我们再来说说它的两种用户登录认证方式,第一种基于用户名口令的方式,这种认证方式想必大家都应该知道,就是我们要想

-

配置Linux服务器SSH 安全访问的四个小技巧

我以 CentOS 为例,简单地总结一下如何配置 SSH 安全访问. Linux SSH 安全策略一:关闭无关端口 网络上被攻陷的大多数主机,是黑客用扫描工具大范围进行扫描而被瞄准上的.所以,为了避免被扫描到,除了必要的端口,例如 Web.FTP.SSH 等,其他的都应关闭.值得一提的是,我强烈建议关闭 icmp 端口,并设置规则,丢弃 icmp 包.这样别人 Ping 不到你的服务器,威胁就自然减小大半了.丢弃 icmp 包可在 iptables 中, 加入下面这样一条: 复制代码 代码如下:

-

linux系统虚拟主机开启支持SourceGuardian(sg11)加密组件的详细步骤

注意:sg11我司只支持linux系统虚拟主机自主安装.支持php5.3及以上版本. 1.登陆主机控制面板,找到[远程文件下载]这个功能. 2.远程下载文件填写http://download.myhostadmin.net/vps/sg11_for_linux.zip 下载保存的路径填写/others/ 以上的加密文件不能用的话可以下载这个php7.0的sg11文件看看https://www.lanzoui.com/b00o3ld6d或者我们下载 3.点击控制面板[php版本],选择php5.

-

linux系统虚拟主机开启支持Swoole Loader扩展的方法

特别说明:只是安装支持Swoole扩展,主机并没有安装服务端.目前支持版本php5.4-php7.2. 1.登陆主机控制面板,找到[远程文件下载]这个功能. 2.远程下载文件填写http://download.myhostadmin.net/vps/SwooleLoader_linux.zip 下载保存的路径填写/others/ 或者从我们下载 3.点击控制面板[php版本],选择php5.3或以上版本,示例选择的是php5.5版本(注意:php5.2版本不能编辑php.ini,所以要选择以上版

-

linux系统下部署项目访问报404错误的解决方法

碰到了一个比较奇怪的问题,我在linux系统上安装了一个tomcat服务器,我将一个项目部署到了这个服务器上,然后我去访问这个tomcat,访问成功: 紧接着,我访问我部署项目的index.jsp页面,出现了404: 找了好久问题,最后发现当我把web.xml文件中的filter等注释掉后,可以正常访问: 注释掉后,我又访问了一下,是可以访问的: 暂时还没太明白这是什么问题,我又找了一个一样的项目,这次是可以访问的,具体原因还不清楚,本人觉得是文件权限问题,但是查了一下权限是一样的,可能和roo

随机推荐

- Angular.js 实现数字转换汉字实例代码

- FLEX TitleWindow之间数据传输的示例

- 用VBS获取Unix时间戳的函数代码

- php数据库密码的找回的步骤

- Javascript学习指南

- MySQL数据库INNODB表损坏修复处理过程分享

- ASP 支持中文的len(),left(),right()的函数代码

- 托运物品一定要先验收再签字!

- Python松散正则表达式用法分析

- 在sqlserver中如何使用CTE解决复杂查询问题

- Java枚举详解及使用实例(涵盖了所有典型用法)

- Python捕捉和模拟鼠标事件的方法

- 举例详解Java中的访问权限修饰符

- 枚举和宏的区别详细解析

- C#如何自动选择出系统中最合适的IP地址

- Tensorflow的可视化工具Tensorboard的初步使用详解

- PHP实现动态获取函数参数的方法示例

- Spring Boot REST国际化的实现代码

- 通过实例深入了解java序列化

- Oracle表空间数据库文件收缩案例解析