轻轻绕过你的验证码并进行攻击

溯雪是早年大名鼎鼎的黑客神器“刀光雪影”之一,其功能就是暴力破解表单,那时很是很流行的。但是后来有了验证码这个东东,几乎把溯雪推向了死路。但是真的完全是死路了吗?本文给你答案。

对于验证码机制,网上的攻击手法都是利用数学方法分析图片,当然我们不能老是跟着别人的思路走噻,那样多没创意哦。

想想验证码的思路,就是每次登陆的地方访问一个脚本文件,该文件生成含验证码的图片并将值写入到session里,提交的时候验证登陆的脚本就会判断提交的验证码是否与session里的一致。

问题出现了,在登陆密码错误之后,我们不去访问生成验证图片的文件,那么如果session中的验证码没有被清空,此时验证码就是跟上次的一样,辛辛苦苦构建的防暴力破解就形同虚设了。

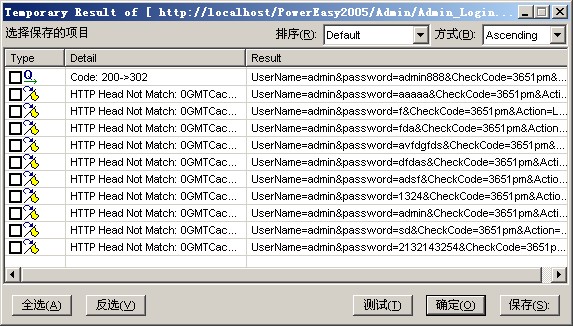

PowerEasy2005的管理员登陆页面就是个很好的实例,只要我们把首次访问的验证码辨认出来,以该会话cookie值不断提交就可以实现暴力破解了。图中就是用溯雪破解的结果(溯雪重出江湖咯^_^)。

类似的情况还有PJBlog2的登陆验证,其他的程序没看,体力活了,不好玩。

利用验证码的漏洞还可以实现DOS(还有刷投票之类的,呵呵),比如这个CSDN博客系统,回复的验证码就存在这个问题,所以你可以抓包不断提交(喂,先说好,不准拿我试验)。

这次动网bbs做得很好,密码错误之后session中的验证码值被置空且每次检查验证码的时候先检查是否为空。所以如果要修复这种漏洞就参考动网的办法吧。

相关推荐

-

轻轻绕过你的验证码并进行攻击

溯雪是早年大名鼎鼎的黑客神器"刀光雪影"之一,其功能就是暴力破解表单,那时很是很流行的.但是后来有了验证码这个东东,几乎把溯雪推向了死路.但是真的完全是死路了吗?本文给你答案. 对于验证码机制,网上的攻击手法都是利用数学方法分析图片,当然我们不能老是跟着别人的思路走噻,那样多没创意哦. 想想验证码的思路,就是每次登陆的地方访问一个脚本文件,该文件生成含验证码的图片并将值写入到session里,提交的时候验证登陆的脚本就会判断提交的验证码是否与session里的一致. 问题出现了,在登陆

-

python绕过图片滑动验证码实现爬取PTA所有题目功能 附源码

最近学了python爬虫,本着学以致用的态度去应用在生活中.突然发现算法的考试要来了,范围就是PTA刷过的题.让我一个个复制粘贴?不可能,必须爬它! 先开页面,人傻了,PTA的题目是异步加载的,爬了个寂寞(空数据).AJAX我又不熟,突然想到了selenium. selenium可以模拟人的操作让浏览器自动执行动作,具体的自己去了解,不多说了.干货来了: 登录界面有个图片的滑动验证码 破解它的最好方式就是用opencv,opencv巨强,自己了解. 思路开始: 1.将背景图片和可滑动的图片下载

-

防止利用系统漏洞轻轻松松绕过你的验证码的方法

验证码就是每次访问页面时随机生成的图片,内容一般是数字和字母(更厉害点的还有中文),需要访问者把图中的数字字母填到表单中提交,这样就有效地防止了暴力破解.验证码也用于防止恶意灌水.广告帖等. 溯雪是早年大名鼎鼎的黑客神器"刀光雪影"之一,其功能就是暴力破解表单,那时很是很流行的.但是后来有了验证码这个东西,几乎把溯雪推向了死路.但是真的完全是死路了吗?本文给你答案. 对于验证码机制,网上的攻击手法都是利用数学方法分析图片,当然我们不能老是跟着别人的思路走,那样就没创意了. 想想验证码的

-

网络安全中SRC验证码绕过思路总结

目录 1. 验证码使用后不会销毁 2. 生成验证码字符集可控 3. 验证码存放在暴露位置 4. 验证码为空,或8888,0000等可绕过 5.其他对比后验证码未销毁 6.验证码尺寸可控 7.验证码过于简单,可轻易机器识别 8. 待补充... 总结了一下SRC中常见的验证码绕过思路 1. 验证码使用后不会销毁 验证码可重复使用,导致可爆破账户 2. 生成验证码字符集可控 验证码可控,可自行选择验证码(案例:ThinkCMF 1.X-2.X) 3. 验证码存放在暴露位置 比如验证码藏到cookie里

-

详解SQL注入--安全(二)

如果此文章有什么错误,或者您有什么建议,欢迎随时联系我,谢谢! 写在前面:在前两天初学SQL注入的基础上,继续在Metasploitable-Linux环境下进行练习. 一.前面学习的SQL注入,那么当然就有防注入.由于web注入危害较大,各种防御技术也层出不穷. 1.程序猿在写代码时会有意识的进行防御设置,或者安全测试来封堵web注入 2.各大安全厂商生产的硬件或者软件WAF产品 黑名单过滤技术 1.过滤sql关键字段 常见的关键字:and.or.union all select.引号.空格等

-

网站防止被刷票的一些思路与方法

1. IP限制 这是使用的最多,也是最广泛,不可少的刷票限制.而且由于专题都没有用户模块,使得这个方法,几乎成了唯一可行的手段.该方式,通过获取访问游客的IP地址,来限制其在一段时间内所能使用的票数.当然,正常访问页面投票的游客,肯定都能很好的被这个手段所限制,但是,各种投票的活动和专题,以及丰厚的奖品,使得一些人想方设法的想要进行刷票. ADSL用户,可以通过断线重拨来更换IP地址. 使用代理访问的用户,我们也无法获得其真实的IP地址. 还有我们未知的刷票工具. 以上都是我们没有办法克服的难题

-

Python Opencv实战之文字检测OCR

目录 1.相关函数的讲解 2.代码展示 Detecting Words Detecting ONLY Digits 3.问题叙述 4.image_to_data()配置讲解 5.项目拓展 6.总结与评价 1.相关函数的讲解 image_to_data()的输出结果是表格形式,输出变量的类型依旧是字符串. 你会得到一个这样的列表['level', 'page_num', 'block_num', 'par_num', 'line_num', 'word_num', 'left', 'top', '

-

安全校验Session验证码并避免绕开验证码攻击

已经记不得是在哪个网站上看到的了,一般情况下对于验证码的校验,大家很容易写成下面这样: 复制代码 代码如下: <% If Request.Form("SecurityCode") = Session("SecurityCode") Then ' TODO : Database operations Else Response.Write "Security code incorrect!" End If %> 验证码图片产生Sessi

-

使用cookie绕过验证码登录的实现代码

本文给大家介绍通过Cookie跳转过验证码,今天,就详细的介绍一下cookie绕过验证码登录的实现代码. #coding:utf-8 ''' cookie绕过验证码登录,第一步先访问登录页面获取登录前的cookie,第二步 用fiddler抓到的手动登录的cookie加入cookie中,登录成功,第三步登录成功 后,添加新随笔保存为草稿 ''' import requests,re requests.packages.urllib3.disable_warnings() #打开登录 url =

-

Python Selenium Cookie 绕过验证码实现登录示例代码

之前介绍过通过cookie 绕过验证码实现登录的方法.这里并不多余,会增加分析和另外一种方法实现登录. 1.思路介绍 1.1.直接看代码,内有详细注释说明 # FileName : Wm_Cookie_Login.py # Author : Adil # DateTime : 2018/3/20 19:47 # SoftWare : PyCharm from selenium import webdriver import time url = 'https://system.address'

随机推荐

- DB2常用傻瓜问题1000问(一)第1/2页

- Python的内存泄漏及gc模块的使用分析

- document.all还是document.getElementsByName?

- jQuery 浮动导航菜单适合购物商品类型的网站

- ASP.NET mvc4中的过滤器的使用

- c# static 静态数据成员

- Android自定义View绘制四位数随机码

- php开发环境配置记录

- javascript引用类型之时间Date和数组Array

- js利用for in循环获取 一个对象的所有属性以及值的实例

- rhythmbox中文名乱码问题解决方法

- Bootstrap模态框(modal)垂直居中的实例代码

- Android入门之画图详解

- PowerShell函数参数使用智能提示功能例子

- JS实现仿新浪黄色经典滑动门效果代码

- JSONP和批量操作功能的实现方法

- JSON与JS对象的区别与对比

- EM算法的python实现的方法步骤

- C#异常处理的技巧和方法

- pandas 数据实现行间计算的方法