关于sql注入的简要演示(入坑抛砖)

首先可能大家都会问什么是sql?

Sql是数据库的一种类型,是用来存储网站数据的。

每当我们点开一个网站,就会从网站的数据库中获取相关的内容。

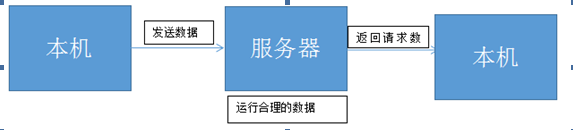

我们来梳理一下访问网页的简图:

看完这个以后,我们发现一个问题,当我们对发送数据这块动足够脑筋的时候,只要输入合理是可以做很多事情的,我们可以利用其方式获取很多内容。

接下来我们来讲解一下“ ' ”这个符号在sql中的运用

首先' 在sql中闭合一句话结束,如果这句话用的是 ' 来闭合,那么我们人为的加入 ' 是不是可以在后面接新的语句了呀?接新的句子就可以做自己想要做的事情了。

当然,如果大家想要真的理解还是要多学学sql和asp等语言。

接下来我们来开始演示吧~

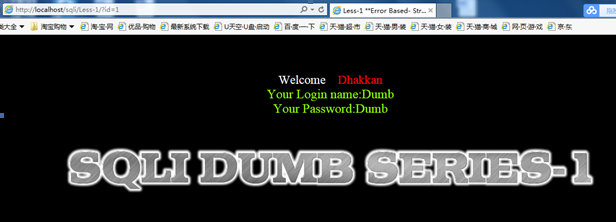

接下来步入正轨,进入域名以后,我们会发现网站是要我们输入id的,所以在这里按照sql的要求输入

http://localhost/sqli/Less-1/?id=1

这里的?Id=1是数据库的进入的格式,想要回去对应的数据变数字就行了。

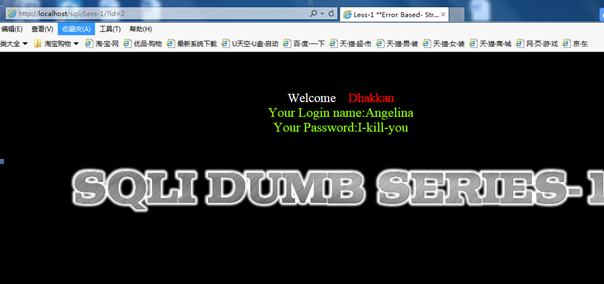

http://localhost/sqli/Less-1/?id=2

接着变换id,我们发现有多个账户密码,这些都是这个网站对应的数据库里面的内容。也是数据库里面对应的路径。

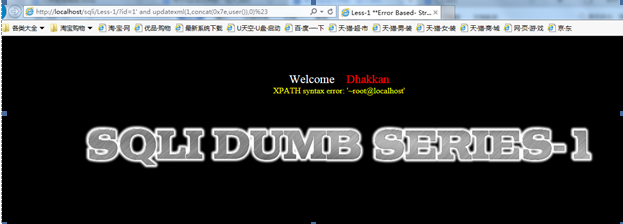

接下来就是重点了,当我们在http://localhost/sqli/Less-1/?id=1后面加入 ' 时候,我们来看一下

我们发现这个网站出现了报错,并且出现了错误信息的一个反馈

''1'' LIMIT 0,1'

这是由于我们加入 ' 引起的,我们来看一下这个报错语句,分析一下它,去掉最外层的 ‘' 得到 '1'' LIMIT 0,1 我们发现这个数据库有限制,输出只能是一行。

因为我们加入了'闭合了语句,那么结合后面的内容,我们可以在'后面补充一些句子来得到更多的内容,在这里我想获取数据库用户名,一般默认user

http://localhost/sqli/Less-1/?id=1'and updatexml(1,concat(0x7e,user()),0)%23

%23就是'的意思。 是#url编码之后的值,因为sql语句在进入数据查询的时候会进行一次url解码,所以这个地方必须是url编码之后的值

这里我们看到出现了

~root@localhost

也就是数据库的用户名是 root

接下来我要查询数据库名称

http://localhost/sqli/Less-1/?id=1' and updatexml(1,concat(0x7e,datebase()),0)%23

这里因为我把数据库文件名字改了所以没有查出来,当然,如果你知道的够多,这里还有很多种做法,这里的datebase的名字是可以猜解出来的。

以上就是本文的全部内容,希望对大家的学习有所帮助,也希望大家多多支持我们。

相关推荐

-

sql注入之手工注入示例详解

前言 这篇文章就是一个最基本的SQl手工注入的过程了.基本上在sqlilabs上面的实验,如果知道了其中的全部知识点,都可以通过以下的步骤进行脱裤.下面的这个步骤也是其他的脱裤手段的基础.如果想要精通SQL注入,那么这个最基本的脱裤步骤是必须了解和掌握的. 为了方便说明,我们还是用之前的数字型的注入点为例来进行说明. 得到字段总数 在前面的介绍中,我们已经知道在http://localhost/sqlilabs/Less-2/?id=1id是一个注入点. 后台的SQL语句的写法大致为 selec

-

PHP中防止SQL注入实现代码

一. 注入式攻击的类型 可能存在许多不同类型的攻击动机,但是乍看上去,似乎存在更多的类型.这是非常真实的-如果恶意用户发现了一个能够执行多个查询的办法的话.本文后面,我们会对此作详细讨论. 如 果你的脚本正在执行一个SELECT指令,那么,攻击者可以强迫显示一个表格中的每一行记录-通过把一个例如"1=1"这样的条件注入到WHERE子句中,如下所示(其中,注入部分以粗体显示): SELECT * FROM wines WHERE variety = 'lagrein' OR 1=1;'

-

利用SQL注入漏洞拖库的方法

想在本地测试的话,可以在此免积分下载:利用SQL注入漏洞拖库 同上一篇文章一样,我们需要创建数据表,并在表中出入几条数据以备测试之用. 在数据库中建立一张表: 复制代码 代码如下: CREATE TABLE `article` ( `articleid` int(11) NOT NULL AUTO_INCREMENT, `title` varchar(100) CHARACTER SET utf8 NOT NULL DEFAULT '', `content` text CHARACTER SET

-

有效防止SQL注入的5种方法总结

sql注入入门 SQL 注入是一类危害极大的攻击形式.虽然危害很大,但是防御却远远没有XSS那么困难. SQL 注入漏洞存在的原因,就是拼接 SQL 参数.也就是将用于输入的查询参数,直接拼接在 SQL 语句中,导致了SQL 注入漏洞. 演示下经典的SQL注入 我们看到:select id,no from user where id=2; 如果该语句是通过sql字符串拼接得到的,比如: String sql = "select id,no from user where id=" +

-

MySQL 及 SQL 注入与防范方法

所谓SQL注入,就是通过把SQL命令插入到Web表单递交或输入域名或页面请求的查询字符串,最终达到欺骗服务器执行恶意的SQL命令. 我们永远不要信任用户的输入,我们必须认定用户输入的数据都是不安全的,我们都需要对用户输入的数据进行过滤处理. 1.以下实例中,输入的用户名必须为字母.数字及下划线的组合,且用户名长度为 8 到 20 个字符之间: if (preg_match("/^\w{8,20}$/", $_GET['username'], $matches)) { $result =

-

php防止SQL注入详解及防范

一个是没有对输入的数据进行过滤(过滤输入),还有一个是没有对发送到数据库的数据进行转义(转义输出).这两个重要的步骤缺一不可,需要同时加以特别关注以减少程序错误.对于攻击者来说,进行SQL注入攻击需要思考和试验,对数据库方案进行有根有据的推理非常有必要(当然假设攻击者看不到你的源程序和数据库方案),考虑以下简单的登录表单: 复制代码 代码如下: <form action="/login.php" method="POST"><p>Userna

-

利用SQL注入漏洞登录后台的实现方法

早在02年,国外关于SQL注入漏洞的技术文章已经很多,而国内在05年左右才开始的. 如今,谈SQL注入漏洞是否已是明日黄花,国内大大小小的网站都已经补上漏洞.但,百密必有一疏,入侵是偶然的,但安全绝对不是必然的. 前些天,网上传得沸沸扬扬的"拖库"事件给我们敲响了安全警钟. 在开发网站的时候,出于安全考虑,需要过滤从页面传递过来的字符.通常,用户可以通过以下接口调用数据库的内容:URL地址栏.登陆界面.留言板.搜索框等.这往往给骇客留下了可乘之机.轻则数据遭到泄露,重则服务器被拿下.

-

php中防止SQL注入的最佳解决方法

如果用户输入的是直接插入到一个SQL语句中的查询,应用程序会很容易受到SQL注入,例如下面的例子: 复制代码 代码如下: $unsafe_variable = $_POST['user_input'];mysql_query("INSERT INTO table (column) VALUES ('" . $unsafe_variable . "')"); 这是因为用户可以输入类似VALUE"); DROP TABLE表; - ,使查询变成: 复制代码 代

-

关于sql注入的简要演示(入坑抛砖)

首先可能大家都会问什么是sql? Sql是数据库的一种类型,是用来存储网站数据的. 每当我们点开一个网站,就会从网站的数据库中获取相关的内容. 我们来梳理一下访问网页的简图: 看完这个以后,我们发现一个问题,当我们对发送数据这块动足够脑筋的时候,只要输入合理是可以做很多事情的,我们可以利用其方式获取很多内容. 接下来我们来讲解一下" ' "这个符号在sql中的运用 首先' 在sql中闭合一句话结束,如果这句话用的是 ' 来闭合,那么我们人为的加入 ' 是不是可以在后面接新的语句了呀?接

-

有效防止sql注入的方法演示

前言 SQL注入攻击是黑客对数据库进行攻击常用的手段之一,随着B/S模式应用开发的发展,使用这种模式编写应用程序的程序员也越来越多.但是由于程序员的水平及经验参差不齐,相当大一部分程序员在编写代码的时候,没有对用户输入数据的合法性进行判断,使应用程序存在安全隐患.用户可以提交一段数据库查询代码,根据程序返回的结果,获得某些他想获取的数据,这就是所谓的SQL Injection,即SQL注入. 一 背景 假如某高校开发了一个网课系统,要求学生选课后完成学习,数据库中有一张表course,这张表存放

-

php中sql注入漏洞示例 sql注入漏洞修复

在开发网站的时候,出于安全考虑,需要过滤从页面传递过来的字符.通常,用户可以通过以下接口调用数据库的内容:URL地址栏.登陆界面.留言板.搜索框等.这往往给骇客留下了可乘之机.轻则数据遭到泄露,重则服务器被拿下. 一.SQL注入的步骤 a) 寻找注入点(如:登录界面.留言板等) b) 用户自己构造SQL语句(如:' or 1=1#,后面会讲解) c) 将sql语句发送给数据库管理系统(DBMS) d) DBMS接收请求,并将该请求解释成机器代码指令,执行必要的存取操作 e) DBMS接

-

详解S-CMS企业建站v3几处SQL注入

0x01 前言 有段时间没有发文章了,主要没挖到比较有意思的漏洞点.然后看最近爆了很多关于S-CMS的漏洞,下载了源码简单挖了一下然后给大家分享一下. 0x02 目录 Wap_index.php sql注入Form.php Sql注入Input.query 0x03 插曲 这里分享一下在审计的时候自用的一段代码. $debug=function(){ $logFile='C:\\Users\\DELL\\Desktop\\debug.txt'; //输出的文件 $param=func_get_a

-

浅谈开启magic_quote_gpc后的sql注入攻击与防范

通过启用php.ini配置文件中的相关选项,就可以将大部分想利用SQL注入漏洞的骇客拒绝于门外. 开启magic_quote_gpc=on之后,能实现addslshes()和stripslashes()这两个函数的功能.在PHP4.0及以上的版本中,该选项默认情况下是开启的,所以在PHP4.0及以上的版本中,就算PHP程序中的参数没有进行过滤,PHP系统也会对每一个通过GET.POST.COOKIE方式传递的变量自动转换,换句话说,输入的注入攻击代码将会全部被转换,将给攻击者带来非常大的困难.

-

SQL注入原理与解决方法代码示例

一.什么是sql注入? 1.什么是sql注入呢? 所谓SQL注入,就是通过把SQL命令插入到Web表单递交或输入域名或页面请求的查询字符串,最终达到欺骗服务器执行恶意的SQL命令,比如先前的很多影视网站泄露VIP会员密码大多就是通过WEB表单递交查询字符暴出的,这类表单特别容易受到SQL注入式攻击.当应用程序使用输入内容来构造动态sql语句以访问数据库时,会发生sql注入攻击.如果代码使用存储过程,而这些存储过程作为包含未筛选的用户输入的字符串来传递,也会发生sql注入. 黑客通过SQL注入攻击

-

XSS & SQL注入

XXXXXXXXXXXXXXXXXXXXXXXXXXXXXX X Web Security - XSS & more X XXXXXXXXXXXXXXXXXXXXXXXXXXXXXX 作者: CyberPhreak 翻译: 黯魂 [S.S.T] ~介绍 在这篇文章中我将说明所有关于XSS以及更多相关的知识.通过这篇文档,我希望能让你明白什么是XSS,为什么使用XSS,以及怎样使用XSS.一旦你学会了,你将需要发挥自己的创造力,因为大多数人都修补了简单的XSS漏洞.但是他们所忘记做的是修补比

随机推荐

- jQuery选择器之属性过滤选择器详解

- js定时器(执行一次、重复执行)

- 用JObj实现的渐变效果

- 浅谈Vue.js 1.x 和 2.x 实例的生命周期

- JS组件Bootstrap实现下拉菜单效果代码

- 如何使用Bootstrap 按钮实例详解

- php 字符串替换的方法

- Android垃圾回收机制解决内存泄露问题

- php setcookie函数的参数说明及其用法

- 用ASP应用程序实现自己的UrlDeCode

- NumberToUpper数字转中文详解

- .h和.cpp文件的区别(zt)详细介绍

- SQL Server中的T-SQL的基本对象

- 基于jQuery的弹出警告对话框美化插件(警告,确认和提示)

- C#中WinForm程序退出方法技巧总结

- js玩一玩WSH吧

- JS组件中bootstrap multiselect两大组件较量

- C#中is与As运算符号的使用详解

- python编写朴素贝叶斯用于文本分类

- java实现学生成绩录入系统