Spring Security 构建rest服务实现rememberme 记住我功能

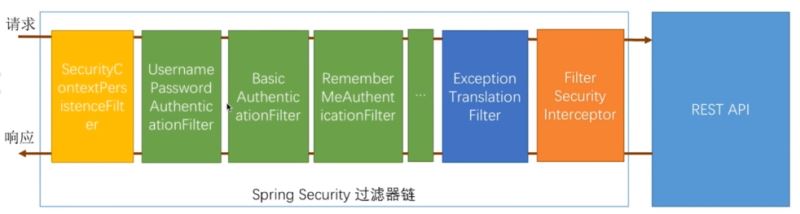

Spring security记住我基本原理:

登录的时候,请求发送给过滤器UsernamePasswordAuthenticationFilter,当该过滤器认证成功后,会调用RememberMeService,会生成一个token,将token写入到浏览器cookie,同时RememberMeService里边还有个TokenRepository,将token和用户信息写入到数据库中。这样当用户再次访问系统,访问某一个接口时,会经过一个RememberMeAuthenticationFilter的过滤器,他会读取cookie中的token,交给RememberService,RememberService会用TokenRepository根据token从数据库中查是否有记录,如果有记录会把用户名取出来,再调用UserDetailService根据用户名获取用户信息,然后放在SecurityContext里。

RememberMeAuthenticationFilter在Spring Security中认证过滤器链的倒数第二个过滤器位置,当其他认证过滤器都没法认证成功的时候,就会调用RememberMeAuthenticationFilter尝试认证。

实现:

1,登录表单加上<input type="checkbox" name="remember-me" value="true"/>,SpringSecurity在SpringSessionRememberMeServices类里定义了一个常量,默认值就是remember-me

2,根据上边的原理图可知,要配置TokenRepository,把生成的token存进数据库,这是一个配置bean的配置,放在了BrowserSecurityConfig里

3,在configure里配置

4,在BrowserProperties里加上自动登录时间,把记住我时间做成可配置的

//记住我秒数配置

private int rememberMeSeconds = 10;齐活

package com.imooc.s@Configuration //这是一个配置

public class BrowserSecurityConfig extends WebSecurityConfigurerAdapter{

//读取用户配置的登录页配置

@Autowired

private SecurityProperties securityProperties;

//自定义的登录成功后的处理器

@Autowired

private AuthenticationSuccessHandler imoocAuthenticationSuccessHandler;

//自定义的认证失败后的处理器

@Autowired

private AuthenticationFailureHandler imoocAuthenticationFailureHandler;

//数据源

@Autowired

private DataSource dataSource;

@Autowired

private UserDetailsService userDetailsService;

//注意是org.springframework.security.crypto.password.PasswordEncoder

@Bean

public PasswordEncoder passwordencoder(){

//BCryptPasswordEncoder implements PasswordEncoder

return new BCryptPasswordEncoder();

}

/**

* 记住我TokenRepository配置,在登录成功后执行

* 登录成功后往数据库存token的

* @Description: 记住我TokenRepository配置

* @param @return JdbcTokenRepositoryImpl

* @return PersistentTokenRepository

* @throws

* @author lihaoyang

* @date 2018年3月5日

*/

@Bean

public PersistentTokenRepository persistentTokenRepository(){

JdbcTokenRepositoryImpl jdbcTokenRepository = new JdbcTokenRepositoryImpl();

jdbcTokenRepository.setDataSource(dataSource);

//启动时自动生成相应表,可以在JdbcTokenRepositoryImpl里自己执行CREATE_TABLE_SQL脚本生成表

jdbcTokenRepository.setCreateTableOnStartup(true);

return jdbcTokenRepository;

}

//版本二:可配置的登录页

@Override

protected void configure(HttpSecurity http) throws Exception {

//验证码过滤器

ValidateCodeFilter validateCodeFilter = new ValidateCodeFilter();

//验证码过滤器中使用自己的错误处理

validateCodeFilter.setAuthenticationFailureHandler(imoocAuthenticationFailureHandler);

//配置的验证码过滤url

validateCodeFilter.setSecurityProperties(securityProperties);

validateCodeFilter.afterPropertiesSet();

//实现需要认证的接口跳转表单登录,安全=认证+授权

//http.httpBasic() //这个就是默认的弹框认证

//

http //把验证码过滤器加载登录过滤器前边

.addFilterBefore(validateCodeFilter, UsernamePasswordAuthenticationFilter.class)

//表单认证相关配置

.formLogin()

.loginPage("/authentication/require") //处理用户认证BrowserSecurityController

//登录过滤器UsernamePasswordAuthenticationFilter默认登录的url是"/login",在这能改

.loginProcessingUrl("/authentication/form")

.successHandler(imoocAuthenticationSuccessHandler)//自定义的认证后处理器

.failureHandler(imoocAuthenticationFailureHandler) //登录失败后的处理

.and()

//记住我相关配置

.rememberMe()

.tokenRepository(persistentTokenRepository())//TokenRepository,登录成功后往数据库存token的

.tokenValiditySeconds(securityProperties.getBrowser().getRememberMeSeconds())//记住我秒数

.userDetailsService(userDetailsService) //记住我成功后,调用userDetailsService查询用户信息

.and()

//授权相关的配置

.authorizeRequests()

// /authentication/require:处理登录,securityProperties.getBrowser().getLoginPage():用户配置的登录页

.antMatchers("/authentication/require",

securityProperties.getBrowser().getLoginPage(),//放过登录页不过滤,否则报错

"/verifycode/image").permitAll() //验证码

.anyRequest() //任何请求

.authenticated() //都需要身份认证

.and()

.csrf().disable() //关闭csrf防护

;

}

}ecurity.browser;

其中由于要和数据库打交道,所以需要注入一个数据源:application.properties

spring.datasource.driver-class-name=com.mysql.jdbc.Driver spring.datasource.url=jdbc:mysql://127.0.0.1:3306/imooc-demo spring.datasource.username=root spring.datasource.password=root

启动应用,访问 localhost:8080/user,需要登录

登录成功:

数据库:生成一个persistent_logins表,存进去了一条数据

停止服务,从新启动(注释掉生成保存token表的jdbcTokenRepository.setCreateTableOnStartup(true);)因为我们的用户登录信息都存在了session中,所以重启服务后,再访问localhost:8080/user,本应该重新引导到登录页,但是由于配置了记住我,所以能够直接访问,拿到了接口数据

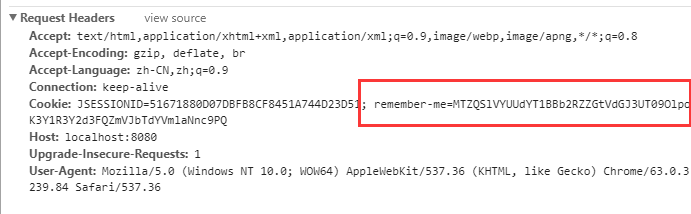

请求头:

至此基本的rememberMe已做好

完整代码放在了github:https://github.com/lhy1234/spring-security

总结

以上所述是小编给大家介绍的Spring Security 构建rest服务实现rememberme 记住我功能,希望对大家有所帮助,如果大家有任何疑问请给我留言,小编会及时回复大家的。在此也非常感谢大家对我们网站的支持!

您可能感兴趣的文章:

- 详解使用Spring Security进行自动登录验证

- Spring Boot如何使用Spring Security进行安全控制

- Spring Boot(四)之使用JWT和Spring Security保护REST API

- Spring Boot中整合Spring Security并自定义验证代码实例

- Java中SpringSecurity密码错误5次锁定用户的实现方法

- Spring security实现登陆和权限角色控制