.dll 文件反编译的工具软件集合

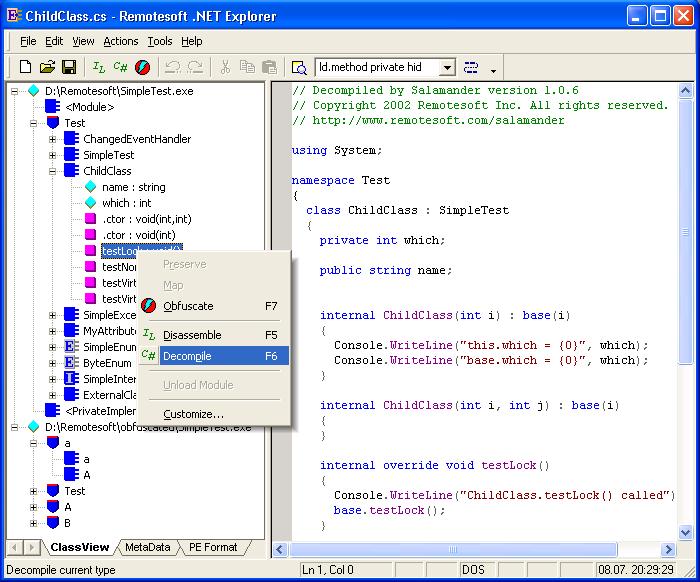

.dll 文件反编译的工具软件: Reflector for .NET Remotesoft .NET Explorer

Remotesoft .NET Explorer 支持asp.net2.0

要真正反编译.dll文件就在网站上使用该软件去操作,可以完成反编译出源码,因为是共享软件,所以在下载来的,不能完成反编译出源码,要看源码的最好是在网站编译,下面有链接

链接:

http://www.remotesoft.com/salamander/

http://www.remotesoft.com/salamander/obfuscator/try.html

Remotesoft .NET Explorer 的下载地址:

Remotesoft .NET Explorer for Visual Studio 2005 - professional GUI

Remotesoft .NET Explorer for Visual Studio 2002 and 2003 - professional GUI

Reflector for .NET 是免费的很不错,我建议下载这个,网址:

http://www.aisto.com/roeder/dotnet/

下载地址:

http://www.aisto.com/roeder/dotnet/

注意:下载时要输一些注册信息,输入用户名时,中间要加一个空格。

这个还有很多插件,下载地址:

http://www.codeplex.com/reflectoraddins

另外.net SDK1.1也自带了一个WinCV.exe工具,可以浏览类文件.在C:\Program Files\Microsoft.NET\SDK\Bin 目录下. 称为Class viewer.在search 框中输入以字母开头的类,就可以自动显示相关的类.具体自己去试吧

这里有介绍

http://www.dotnettoolbox.com/toolbox/ViewCategory.aspx?ID=5

先推荐几个实用的MSIL反编译为C#源代码的工具和网址,供大家学习参考和借鉴:

http://www.remotesoft.com/salamander/

http://www.saurik.com/net/exemplar/

http://www.iplussoftware.com/

http://www.aisto.com/roeder/dotnet/

http://www.lesser-software.com/

相关推荐

-

破解.net程序(dll文件)编译和反编译方法

我只做个简单的小例子,给大家一个思路,吼吼~~~~ 1使用工具 Reflector.exe 用来查看.net代码 这个就不用多说了它是学.net必备神器 Ildasm.exe:用来将dll,exe编译为IL文件 ilasm.exe:用来将IL文件编译回来dll或exe EmEditor文本处理工具这个大家如果没有我这有下载里面有注册码EmEditor.rar 2Ildasm和ilasm基本知识: ilasm.exe与ildasm.exe的使用 首先打开cmd命令.cd 到 C:\Program

-

android apk反编译到java源码的实现方法

Android由于其代码是放在dalvik虚拟机上的托管代码,所以能够很容易的将其反编译为我们可以识别的代码. 之前我写过一篇文章反编译Android的apk包到smali文件 然后再重新编译签名后打包实现篡改apk的功能. 最近又有一种新的方法来实现直接从Android apk包里的classes.dex文件,把dex码反编译到java的.class二进制码,然后从.class二进制码反编译到java源码想必就不用我来多说了吧. 首先我们需要的工具是dex2jar和jd-gui 其中第一个工具

-

Android如何防止apk程序被反编译(尊重劳动成果)

作为Android应用开发者,不得不面对一个尴尬的局面,就是自己辛辛苦苦开发的应用可以被别人很轻易的就反编译出来. Google似乎也发现了这个问题,从SDK2.3开始我们可以看到在android-sdk-windows\tools\下面多了一proguard文件夹 proguard是一个java代码混淆的工具,通过proguard,别人即使反编译你的apk包,也只会看到一些让人很难看懂的代码,从而达到保护代码的作用. 下面具体说一说怎么样让SDK2.3下的proguard.cfg文件起作用,先

-

.dll 文件反编译的工具软件集合

.dll 文件反编译的工具软件: Reflector for .NET Remotesoft .NET Explorer Remotesoft .NET Explorer 支持asp.net2.0 要真正反编译.dll文件就在网站上使用该软件去操作,可以完成反编译出源码,因为是共享软件,所以在下载来的,不能完成反编译出源码,要看源码的最好是在网站编译,下面有链接链接:http://www.remotesoft.com/salamander/http://www.remotesoft.com

-

2020年支持java8的Java反编译工具汇总(推荐)

大多商业软件,会对程序进行加密.加壳等安全措施以防范软件被破解,从而使得反编译越来越难.反编译是一个对目标可执行程序进行逆向分析,从而得到源代码的过程.尤其是像Java这样的运行在虚拟机上的编程语言,更容易进行反编译得到源代码. 我们知道,在代码支撑方面,JDK 1.7引入了字符串Switch.泛型接口改进等新功能,1.8增加了lambda表达式.方法传递.多重注解等新特性,这使得反编译工具的编写难度加大.今天我们盘点一下目前仍然可用的.相对功能很强大的Java反编译工具(Eclipse插件不做

-

最好的Java 反编译工具的使用对比分析

前言 Java 反编译,一听可能觉得高深莫测,其实反编译并不是什么特别高级的操作,Java 对于 Class 字节码文件的生成有着严格的要求,如果你非常熟悉 Java 虚拟机规范,了解 Class 字节码文件中一些字节的作用,那么理解反编译的原理并不是什么问题. 甚至像下面这样的 Class 文件你都能看懂一二. 一般在逆向研究和代码分析中,反编译用到的比较多.不过在日常开发中,有时候只是简单的看一下所用依赖类的反编译,也是十分重要的. 恰好最近工作中也需要用到 Java 反编译,所以这篇文章介

-

java反编译工具Bytecode-Viewer分享

在java的开发学习中,可能需要想了解class文件对应的代码内容是什么,如果我们使用IDE工具,可以通过IDE工具的各种反编译插件去进行反编译,但是java的IDE工具还是比较笨重的,启动耗时并且占用内存,这时我们就需要一些简单的反编译小工具去处理. java反编译工具有很多,这里介绍的是Bytecode-Viewer,官网地址bytecodeviewer.com 反编译 通过view菜单可以选择显示面板以及对应的反编译引擎. 以上就是本文的全部内容,希望对大家的学习有所帮助,也希望大家多多支

-

详解JDK自带javap命令反编译class文件和Jad反编译class文件(推荐使用jad)

目录 一.前言 二.编写java文件 三.科补代码理解 四.javap命令 五.执行javap命令 六.下载Jad包 1. 网址下载 2. 解压到指定目录 3. 配置环境变量 4. 常用命令查看 5.实践命令 七.总结 一.前言 我们在日常学习中,对一个java代码有问题,不知道jvm内部怎么进行解析的时候:有个伟大壮举就是反编译,这样就可以看到jvm内部怎么进行对这个java文件解析的!我们可以使用JDK自带的javap命令来进行反编译,反编译出来的如果看不太明白,可以使用Jad工具来配合使用

-

hh.exe 隐藏参数 chm反编译命令参数

命令行格式如下: 复制代码 代码如下: HH.EXE -decompile <输出路径> <目标chm文件> 发一个短一点的帖子哈,今天讲hh.exe的undocumented parameter,hh不经可以用来看 .chm 文件,而且可以用来反编译deompile的--命令如下: HH.EXE -decompile <输出路径> <目标chm文件> 哈哈,好用吧--而且连工程文件都一并decompile出来了哦--比任何第三方反编译chm工具都好用,都权

-

Android反编译代码和防止反编译

一.反编译apk文件 安装ApkTool工具,该工具可以解码得到资源文件,但不能得到Java源文件. 安装环境:需要安装JRE1.6 1> 到http://code.google.com/p/android-apktool/ 下载apktool1.3.2.tar.bz2 和apktool-install-windows-2.2_r01-3.tar.bz2 文件. 解压两个文件,然后把解压后的文件放在一起,如:c:\apktool 2> 在系统变量PATH中添加进aa

-

Python可执行文件反编译教程(exe转py)

python的便利性,使得如今许多软件开发者.黑客都开始使用python打包成exe的方式进行程序的发布,这类exe有个特点,就是可以使用反编译的方法得到程序的源码,是不是很神奇?我们接下来就开始学习如何反编译有python打包成的exe程序吧.PS:下面介绍的是使用比较广泛的pyinstaller的反编译方法. 下面是一个由pyinstaller打包的勒索病毒,我们通过其图标,就可以知道它是pyinstaller打包的. 反编译的第一步是将exe文件转换成pyc文件,这里使用的是pyinstx

-

Android Apk反编译及加密教程

目录 一.Apk文件组成 二.反编译必备工具及使用 1)apktool 2)Dex2jar 3)jd-gui 三.Apk的加密过程 这几天在上海出差,忙里偷闲学习了一下Apk的反编译工具的基本使用.下面就简单介绍一下如何将我们从网上下载的Apk文件进行反编译得到我们想要获得的资源文件和源码. 一.Apk文件组成 Android的应用程序APK文件说到底也是一个压缩文件,那么可以通过解压缩得打里面的文件内容,不过很显然,当你去解压完去查看的时候,发现里面的很多东西和你想象中的不太一样.资源文件等x

-

AutoIt脚本的反编译和代码格式化问题分析

最近集中冒出一波AutoIt的恶意脚本来,也就多看了几个这类的样本.AutoIt脚本是以".au3"为扩展名的明文脚本,但病毒作者自然不会把明文的脚本放出来.所以自然用到了AutoIt自带的这个Au2Exe的工具: 可以看到AutoIt允许用户将au3的明文脚本编译成exe文件或者a3x文件.exe文件自不必赘述,就是我们平时熟悉的PE文件,但如果编译成exe文件,则失去了AutoIt脚本在恶意程序领域的优势(懂的自然懂,不细说),所以目前捕获的大多数恶意样本都是将脚本编译成a3x文件

随机推荐

- 了解jQuery技巧来提高你的代码(个人觉得那个jquery的手册很不错)

- bootstrap table服务端实现分页效果

- 匹配移动/联通/电信手机号码正则表达式小结

- Android中获取状态栏高度的两种方法分享

- 35个Python编程小技巧

- Swift与C语言指针结合使用实例

- javascript 实现字符串反转的三种方法

- 改变checkbox默认选中状态及取值的实现代码

- PHP构造二叉树算法示例

- Python作用域用法实例详解

- Android编程判断网络是否可用及调用系统设置项的方法

- jquery判断浏览器类型的代码

- jQuery实现强制cookie过期方法汇总

- Nginx日志按日期切割详解(按天切割)

- Linux SSH 安全策略 限制 IP 登录方法

- jQuery+PHP实现动态数字展示特效

- jquery实现textarea 高度自适应

- 如何用jQuery实现ASP.NET GridView折叠伸展效果

- PHP中英混合字符串截取函数代码

- PHP实现返回JSON和XML的类分享