Spring boot整合security详解

目录

- 前言

- 配置依赖

- 用户配置

- 1.内存用户存储

- 2.数据库用户存储

- 3.LDAP用户存储

- 4.自定义用户存储

- 拦截配置

前言

在进行框架选型时最常用的选择就是在Spring security 和Shiro中进行抉择,Spring security 和 shiro 一样,都具有认证、授权、加密等用于权限管理的功能。但是对于Springboot而言,Spring Security比Shiro更合适一些,他们都是Spring生态里的内容,并且在使用上Spring boot只需要引入Security就可以实现基础的登陆验证。

配置依赖

spring boot的依赖版本:2.7.1

<parent> <groupId>org.springframework.boot</groupId> <artifactId>spring-boot-starter-parent</artifactId> <version>2.7.1</version> <relativePath/> </parent>

添加Security的依赖版本为:2.6.7

<dependency> <groupId>org.springframework.boot</groupId> <artifactId>spring-boot-starter-security</artifactId> <version>2.6.7</version> </dependency>

这样就简单集成了security了,现在启动项目进行访问会直接有了登陆页面

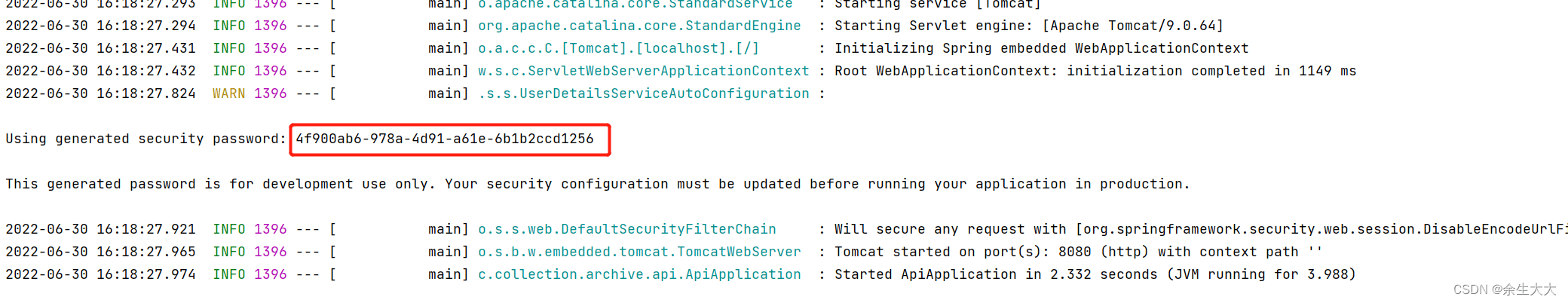

这个是security进行了简单登陆的实现,官方提供的默认账号是user,密码会在启动命令台里打印,下图中的即是密码

这个密码每次启动都会随机生成,也可以在配置文件中进行指定,在配置文件中加入一下代码

spring:

security:

user:

name: admin

password: 123456

roles: admin

再重启项目,此时的账号密码就是设置的这个了,当然光这样做肯定不满足我们的权限需求,下面实现我们的具体权限配置

用户配置

要实现自定义配置,首先创建一个继承于WebSecurityConfigurerAdapter的配置类,并且实现configure方法,这个方法里就是自定义实现权限的逻辑

@Configuration

@EnableWebSecurity

public class SecurityConfig extends WebSecurityConfigurerAdapter {

@Override

protected void configure(AuthenticationManagerBuilder auth) throws Exception {

}

}

@EnableWebSecurity注解,这个注解是Spring Security用于启用web安全的注解。

Spring Security的配置用户存储地址有四种实现方式

- 内存用户存储

- 数据库用户存储

- LDAP用户存储

- 自定义用户存储

1.内存用户存储

这个存储方式就是写死在程序了,启动的时候初始化好了用户权限的集合,优点是很快,因为基于内存,缺点是不灵活、无法动态更改权限、不可以进行注册操作,所以我们基本不用这种方式。

重写configure方法后启动查看效果,在登陆页面可以通过这两个账号进行登陆就完成了

@Configuration

@EnableWebSecurity

public class SecurityConfig extends WebSecurityConfigurerAdapter {

@Override

protected void configure(AuthenticationManagerBuilder auth) throws Exception {

auth.inMemoryAuthentication().passwordEncoder(passwordEncoder())

.withUser("admin").password(passwordEncoder().encode("123456")).authorities("ADMIN")

.and()

.withUser("anduoduo").password(passwordEncoder().encode("123456")).authorities("ORDINARY");

}

private PasswordEncoder passwordEncoder() {

return new BCryptPasswordEncoder();

}

}

2.数据库用户存储

用户权限放在数据库中是我们最常用的方式,这样可以让我们可以很方便地对用户信息进行增删改查。并且还可以为用户添加除认证信息外的附加信息。

@Configuration

@EnableWebSecurity

public class SecurityConfig extends WebSecurityConfigurerAdapter {

@Autowired

private DataSource dataSource;

@Override

protected void configure(AuthenticationManagerBuilder auth) throws Exception {

auth.jdbcAuthentication().dataSource(dataSource).passwordEncoder(passwordEncoder())

.usersByUsernameQuery(

"select username, password, status from Users where username = ?")

.authoritiesByUsernameQuery(

"select username, authority from Authority where username = ?");

}

private PasswordEncoder passwordEncoder() {

return new BCryptPasswordEncoder();

}

}

auth调用jdbcAuthentication()来告诉Spring Security使用jdbc的方式来查询用户和权限,dataSource()方法指定数据库连接信息,passwordEncoder()指定密码加密规则,用户的密码数据应该以同样的方式进行加密存储,不然,两个加密方式不同的密码,匹配补上。usersByUsernameQuery()和authoritiesByUsernameQuery()方法分别定义了查询用户和权限信息的sql语句。

3.LDAP用户存储

这种方式很少见应该,LDAP是一个文件协议,这种方式就是通过获取文件来做权限内容,之前log4j出现的被侵入bug就是因为这一部分,可以通过LDAP进行代码执行。

@Configuration

@EnableWebSecurity

public class SecurityConfig extends WebSecurityConfigurerAdapter {

@Override

protected void configure(AuthenticationManagerBuilder auth) throws Exception {

LdapAuthenticationProviderConfigurer<AuthenticationManagerBuilder> configurer = auth.ldapAuthentication()

.userSearchBase("ou=people")

.userSearchFilter("(uid={0})")

.groupSearchBase("ou=groups")

.groupSearchFilter("member={0}");

configurer.passwordCompare()

.passwordEncoder(passwordEncoder())

.passwordAttribute("passcode");

configurer.contextSource().url("ldap://xxxxx.com:17099/dc=xxxxxx,dc=com");

}

private PasswordEncoder passwordEncoder() {

return new BCryptPasswordEncoder();

}

}

4.自定义用户存储

自定义用户存储,就是自行使用认证名称来查找对应的用户数据,然后交给Spring Security使用。这种方式需要一个实现UserDetailsService的service类,

public class UserServiceImpl implements UserDetailsService {

@Autowired

private UserMapper userMapper;

@Override

public UserDetails loadUserByUsername(String username) throws UsernameNotFoundException {

User user = userMapper.getUserByUsername(username);

return user == null ? new User() : user;

}

}

这个实现类只需要实现一个方法:loadUserByUsername()。该方法需要做的是使用传过来的username来匹配一个带有密码等信息的用户实体。User的实体类需要实现UserDetails,因为返回对象是UserDetails,也就是说,查到的信息里,必须得有Spring Security所需要的信息。

public class User implements UserDetails {

@Override

public Collection<? extends GrantedAuthority> getAuthorities() {

return null;

}

@Override

public String getPassword() {

return null;

}

@Override

public String getUsername() {

return null;

}

@Override

public boolean isAccountNonExpired() {

return false;

}

@Override

public boolean isAccountNonLocked() {

return false;

}

@Override

public boolean isCredentialsNonExpired() {

return false;

}

@Override

public boolean isEnabled() {

return false;

}

}

config代码

@Configuration

@EnableWebSecurity

public class SecurityConfig extends WebSecurityConfigurerAdapter {

@Autowired

private MyUserDetailsService userDetailsService;

@Override

protected void configure(AuthenticationManagerBuilder auth) throws Exception {

auth.userDetailsService(userDetailsService)

.passwordEncoder(passwordEncoder());

}

@Bean

private PasswordEncoder passwordEncoder() {

return new BCryptPasswordEncoder();

}

}

这个配置只需要告诉Spring Security的UserDetailsService实现类是哪个就可以了,它会去调用loadUserByUsername()来查找用户。

拦截配置

拦截也是同样在SecurityConfig配置类里的configure方法,只不过重载了configure方法

// 配置安全策略

@Override

protected void configure(HttpSecurity http) throws Exception {

// 设置路径及要求的权限,支持 ant 风格路径写法

http.authorizeRequests()

// 设置 OPTIONS 尝试请求直接通过

.antMatchers(HttpMethod.OPTIONS, "/**").permitAll()

.antMatchers("/api/demo/user").hasAnyRole("user", "admin")

// 注意使用 hasAnyAuthority 角色需要以 ROLE_ 开头

.antMatchers("/api/demo/admin").hasAnyAuthority("ROLE_admin")

.antMatchers("/api/demo/hello").permitAll()

.and()

// 开启表单登录

.formLogin().permitAll()

.and()

// 开启注销

.logout().permitAll();

}

到此这篇关于Spring boot整合security详解的文章就介绍到这了,更多相关Spring boot security内容请搜索我们以前的文章或继续浏览下面的相关文章希望大家以后多多支持我们!