Kubernetes Ingress实现细粒度IP访问控制

目录

- 业务场景

业务场景

有这么一个业务场景:业务平台还是通过Kubernetes进行编排对外提供服务。然后其后台管理部分,出于安全的考虑,只允许特定的IP才能访问。如何实现?

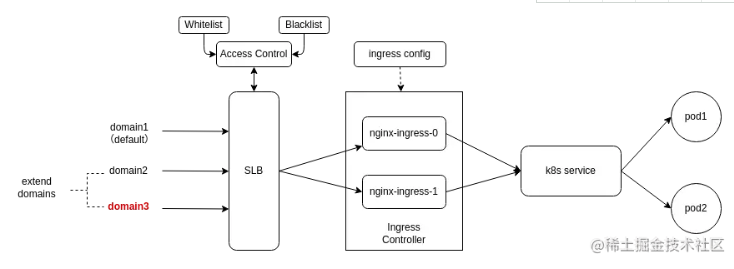

目前,我们的网络架构是 SLB + Nginx Ingress + Ingress + Service + Pod的模式。其中,SLB使用的是阿里云的负载均衡SaaS服务,使用的是7层负载,支持一个SLB实例+多个域名的转发模式,如下图所示。

阿里云SLB可以通过设定黑/白名单的方式进行访问控制,但是该访问控制会进行”一刀切“:所有通过该SLB提供服务的域名要么都可以访问,要么都不可以访问。如果domain1和domain2这俩域名可以开放访问,domain3限定某些特定IP才能访问,阿里云SLB的访问控制就无法满足我们的需求。

如果要实现这种业务场景,可以通过在Ingress里配置白名单来实现。

配置如下:

apiVersion: networking.k8s.io/v1

kind: Ingress

metadata:

annotations:

kubernetes.io/ingress.class: nginx

nginx.ingress.kubernetes.io/server-snippet: |

set_real_ip_from 100.64.0.0/10; # 100.64.0.0/10是阿里云负载均衡网段 https://help.aliyun.com/document_detail/54007.html

set_real_ip_from 192.168.0.0/24;

real_ip_header X-Forwarded-For;

real_ip_recursive on;

nginx.ingress.kubernetes.io/whitelist-source-range: {allow_access_ip1},{allow_access_ip2}

name: {your_application-ingress}

namespace: {your_ns}

spec:

rules:

- host: {your_host}

http:

paths:

- backend:

service:

name: {your_application-service}

port:

number: 80

path: /

pathType: Prefix

说明:

- nginx.ingress.kubernetes.io/server-snippet: 等同于在nginx的server配置块中添加自定义配置;

- nginx.ingress.kubernetes.io/whitelist-source-range: 允许访问的客户端IP源,多个IP可用逗号隔开,支持CIDR格式,如:192.168.0.0/24, 172.31.0.1;

- set_real_ip_from : 是指接受从哪个信任前代理处获得真实用户ip, 可以写多行,如100.64.0.0/10, 192.168.0.0/24

- real_ip_header : 是指从接收到报文的哪个http首部去获取前代理传送的用户ip, 一般是从header的X-Forwarded-For字段获取IP(remote_addr只是代理上一层的地址,不一定是原始的用户ip)

- real_ip_recursive :

- 为on时 , 递归排除IP地址:对从real_ip_header里获得的IP串,从右往左, 依次过滤掉来自set_real_ip_from的IP,剩下的第一个就默认是用户的IP了。

- 为off时,对从real_ip_header里获取的IP串,当最右边一个IP是信任的IP(即在set_real_ip_from里有设置),即认为其右边的第二个IP就是用户的真实IP。

举例, 假设:

- real_ip_header里获得的IP串是1.1.1.1, 2.2.2.2, 192.168.0.100

- set_real_ip_from = 192.168.0.0/24,2.2.2.2

- real_ip_recursive = on时,用户IP=1.1.1.1

- real_ip_recursive = off时,用户IP=2.2.2.2

通过以上设置,就可以在同一个SLB实例下,实现域名级别的访问控制,比较适合后台管理类网站部署的访问控制。

以上就是Kubernetes Ingress实现细粒度IP访问控制的详细内容,更多关于Kubernetes Ingress IP访问控制的资料请关注我们其它相关文章!

赞 (0)