Windows下通过ip安全策略设置只允许固定IP远程访问

通过设置IP安全策略限制固定IP访问

说明:

(1)以XP环境为例,步骤:先禁止所有IP,再允许固定IP访问。

(2)配置过程中很多步骤图是重复的,一些没价值的图就省略了;

(3)光看的话可能中间重复配置 安全规则和IP筛选器模块会 看晕,但按这个步骤配置肯定没有问题:

过程梳理:先配置安全策略——再配置IP筛选器列表——最后为这些安全策略指定 IP筛选器,指定筛选器操作即可。

(4)设置完成后注意IPSEC服务 必须为“启动”状态且启动类型必须设置为“自动”,否则机器重启后无效;

(5)扩展:见文章最后。

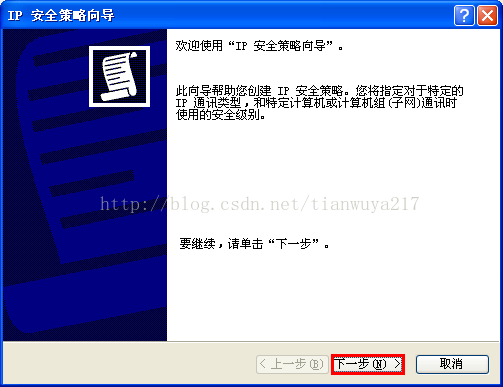

1.创建安全策略

(1) 控制面板——管理工具——本地安全策略

————》

————》

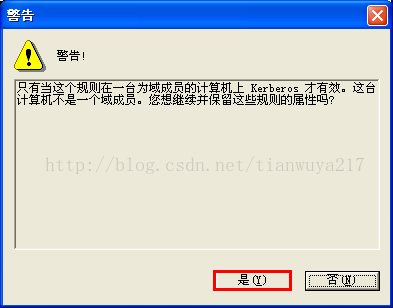

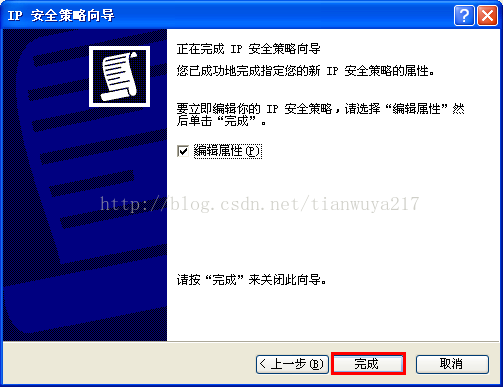

(2) 右键选择“IP安全策略”——创建IP安全策略

(3) 进入设置向导:设置IP安全策略名称为“限制固定IP远程访问”——在警告提示框选择“是”,其它均保持默认,具体参考下图。

2.设置阻止任何IP访问的筛选器

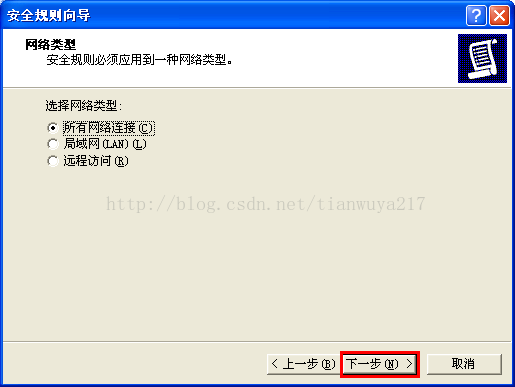

(1)为新添加IP安全规则添加 的安全规则属性(和第一添加规则步骤是相同的)

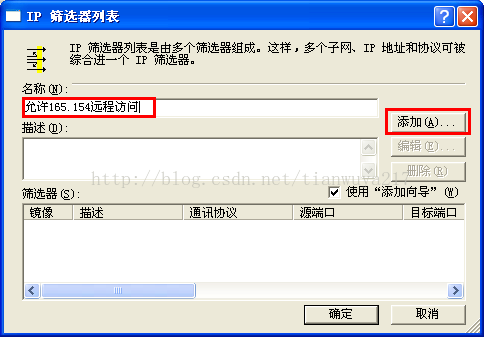

(2)添加新的筛选器:在ip筛选列表选择——添加——输入筛选名称——添加

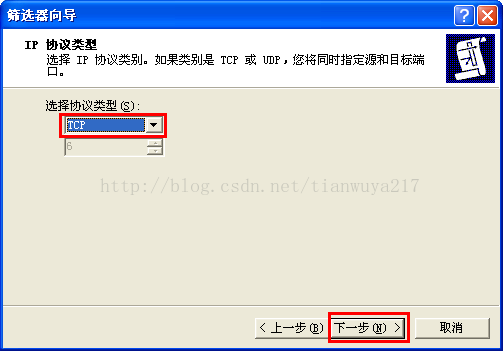

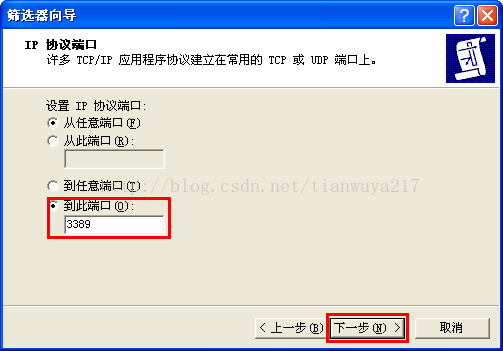

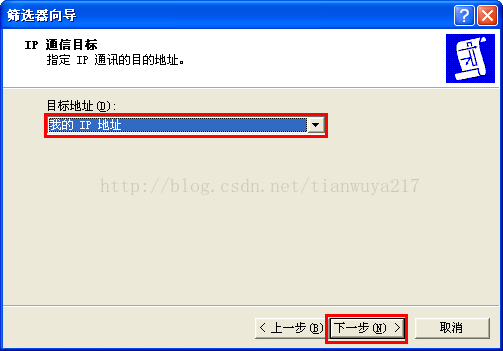

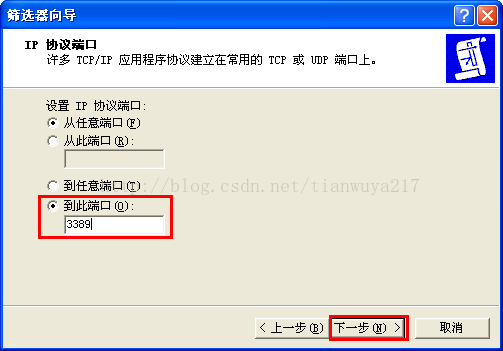

(3)再进入向导后:先设置禁止所有IP访问——源地址:任何IP地址——目标地址:我的IP地址——协议:TCP——到此端口输入:3389(3389为windows远程访问端口),其它均可保持默认,参考下图。

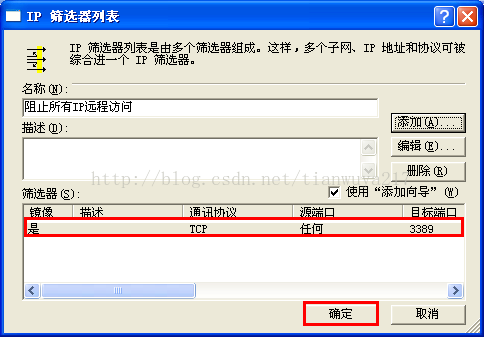

(4) 完成后,会在IP筛选列表看到添加的信息。如下图。

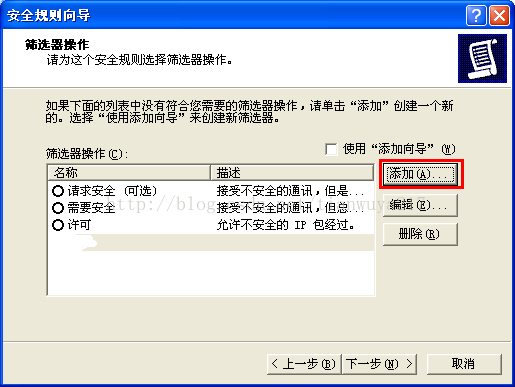

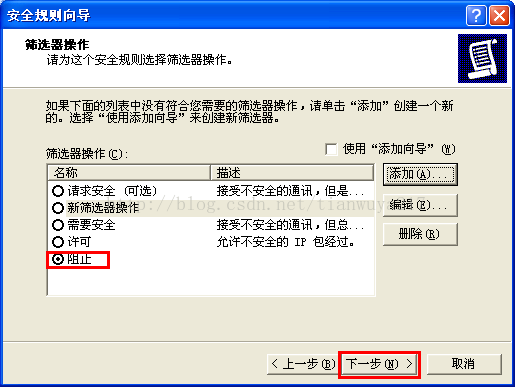

(5)配置IP筛选器允许的动作:在点确定后——选择配置的“阻止所有IP远程访问”,下一步——添加——选择“阻止”——最后确定,如下图。

注:默认“阻止”是没有的,只有请求安全、需要安全、允许三个选项。

(6)选择筛选器操作“阻止”,下一步——完成,至此即配置好了“阻止所有IP远程访问”的全部设置。

3.添加允许访问的IP筛选器列表

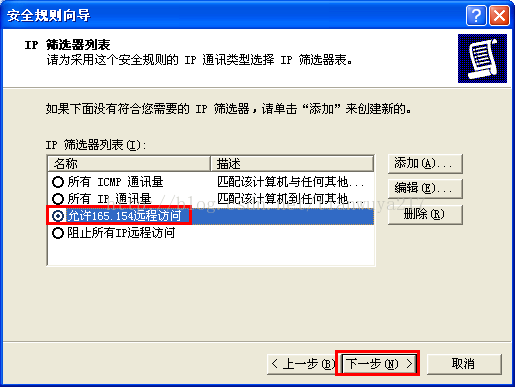

(1) 如165.154,其中源地址需要选择“一个特定的IP地址”,筛选器操作选择“允许”,具体如下图

(2)点确定后,回到“限制固定IP远程访问”窗口,会出现如下窗口,此时需要配置一条新的IP安全规则,即允许165.154访问的安全规则,并设置器筛选器操作,如下图

4.验证已填加的规则是否正确

以165.154为例。选中“允许165.154远程访问”选择“编辑”——在IP筛选器窗口,选中允许165.154访问,选择“编辑”——在IP筛选器窗口选择配置的记录,选择“编辑”,如下图,可看到已配置的规则及筛选器操作。其它规则均可采用此方法验证和修改。

5.应用配置的IP安全规则

(1)最后配置的最终结果如下图

(2)指派此安全规则:右键“限制固定IP远程访问”——选择“指派”,至此所有工作配置完成。

扩展:

(1)这篇文章仅限于限制一个固定IP,也可限制某一个网段,此时只需在配置源地址时,选择“一个特定的IP子网”,

则配置信息为(以165网段为例):

IP地址:192.168.165.0

子网掩码:255.255.255.0

(2)本文章也可扩展到某个IP或IP段 限制访问服务器的某个端口、某个服务等

(3)win7 、win 2003 、win2008依然适用此方法

如果问题,或更好的建议请回复或联系qq:1095419633,谢谢。

如果感觉比较麻烦可以到这里下载2008的ip安全策略的一些文件,上面的功能可以自行补充。