有效控制局域网其他主机流量

我们的带宽那里去了?

看不见的东西自然无法控制,所以不足为奇,随着企业网络被P2P、流媒体,以及其它“休闲”数据流塞得拥挤不堪,网络管理员们越来越多地把眼光投向专业网络管理软件包和工具,希望为自己提供所需的信息来重新夺回对带宽的控制权。

当然,如果你的网络并不拥挤,登录迅速,而且用户看到自己的商业应用都开足马力运行着,那么如果公司内某处有些人正在使用BT、电驴,很可能你并不会太在意。

但是糟糕的是,这种理想的状态可难得一见,也许只会出现在管理员的美梦中。实际上,大多数企业网络上塞满了休闲数据流,远远超出网络所能应付的情况,这是因为休闲应用通常特别喜欢霸占带宽。

这里我们主要关心的是,关键任务应用必须随时获得它们所需的带宽。除此之外,与用户从事生产性工作有关的其它应用能够以令人满意的速度运行也是同样重要的。

如果因为网络塞车而不能经常满足这些需求的话,人们自然而然采取的对策是增加带宽来解决问题,但是毫无疑问,仅仅增加带宽似乎并不是有效的解决方案。例如,将512 Kbps的连接速度提高至1 Mbps,这只是对急需带宽的应用提供了更大的容量,但并不保证关键任务应用的性能也会提升。

同时,增加带宽花费昂贵,特别是当你想冲击2 Mbps的目标时,却发现如果增加带宽将可能带来新的物理接线需求。一根新的数据管线成本可不小,而且相应的网络宽带费用也会大量增加:而且很有可能升级后你会发现在极短的时间内新的带宽空间也已被填满——而其中大部分都并非你真正需要的数据流,事实上,指望升级带宽来解决带宽问题很可能没什么效果,除非你用非常短浅的眼光来看。

我如何找回我的带宽?

令人惊喜的是,有效地管理你的局域网带宽、流量其实花不了多少钱!

想想看,一个200台左右的局域网,用几千块,就可以实现对所有电脑的带宽、流量控制!你何必花大钱购买那些昂贵的硬件防火墙、路由器和其他网络管理工具呢?

更令人惊喜的是,他还能够仔细分析你的带宽究竟被那些人、那些程序、在那些时间占用了;它同样能够适时地用柱状图显示各个主机的带宽大小;它甚至可以智能控制那些采用P2P工具进行恶意下载的用户的带宽;总之,它能够控制任意主机不管因为什么原因而恶意侵占网络带宽!

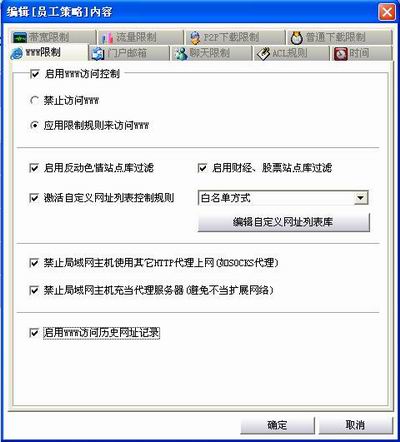

不仅如此,它还能够实现对所有主机的任意网址浏览控制、任意聊天工具控制、任意网络游戏控制、任意下载控制……所有这些监控的数据你都可以通过系统自带的日志查询系统,针对每一个主机进行查询,从而强化了事后监督和审计机制。

它的安装模式令人难以置信:

因为不需要安装任何客户端软件,仅仅装在一台电脑上,就可以控制整个局域网!

它可以在任意架构的局域网中、在任意的电脑上、用五秒钟的时间就可以安装完成、用一分钟的时间就可以配置完毕、点一下鼠标就可以实现所有上面的控制。

国内类似的软件需要装在代理服务器上,或者通过交换机进行端口镜像、有时候还需要HUB等设备——这造成了极大的不便、同时也增加了额外的支出;同时这种部署模式还可能严重影响了网络传输的速度;配置也很复杂!

用事实说话

下面我们用软件运行时形成的一些监控图,直观地说明我们的软件功能:

图1设置局域网主机带宽

图2:设定局域网主机流量

图3:设置控制局域网各种P2P下载

图4:设定局域网主机的普通下载

图5:设定局域网主机网址浏览控制

图6:设定常见聊天工具控制

图7:设定网络游戏控制

图8:设定控制时间

图9:局域网主机适时带宽限制

图10:监控各种P2P下载

图11:监控主机的流量图

由于所监控的数据过多,在这里不再一一列举了。