“禽兽”病毒(杀软终结者)的分析和手动解决方法图文第1/2页

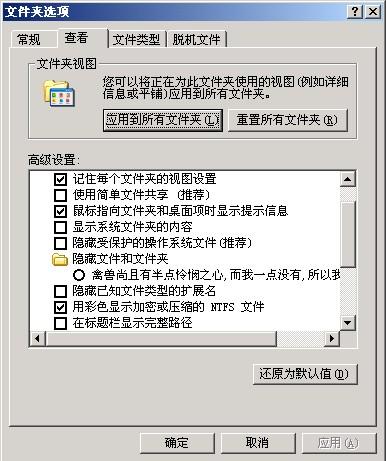

最近有很多人中了这个“禽兽”病毒,之所以叫做“禽兽”病毒是因为病毒运行后,文件夹选项中隐藏文件的文字内容被修改成了“禽兽尚且有半点怜悯之心,而我一点没有,所以我不是禽兽。”

这个病毒其实就是原先分析的niu.exe的变种,不过此次变种变化巨大 增加了很多新的“功能”,中毒者在禽兽病毒和其他一些木马的“帮助”下 系统将完全处于无保护的状态.在没有任何工具的情况下 救活系统的可能性几乎为0

此病毒的几大罪状如下:

1.破坏安全模式 禁用系统的一些自我保护功能(自动更新,防火墙等)

2.IFEO映像劫持杀毒软件以及常用安全工具

3.禁用任务管理器

4.修改主页

5.关闭带有“杀毒”等字样的窗口

6.感染html等网页文件

7.删除gho文件,使用户无法还原系统

8.U盘传播

9.疯狂下载多种木马和流氓软件(多达20多种木马)

下面是病毒的具体分析

1.释放如下文件:

%system32%\crsss.exe

在每个分区下面生成autorun.inf 和niu.exe

2.调用reg.exe进行如下操作:

添加自身启动项目

ADD HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Run /V crsss /T REG_SZ /D

禁用windows自动更新

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Policies\WindowsUpdate /v DisableWindowsUpdateAccess /t REG_dword /d 00000001 /f

禁用任务管理器

add HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Policies\System /v DisableTaskMgr /t REG_dword /d 00000001 /f

破坏显示隐藏文件 并将选项名称改为“禽兽尚且有半点怜悯之心,而我一点没有,

所以我不是禽兽”

delete HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\Advanced\Folder\Hidden\SHOWALL /f

add HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\Advanced\Folder\Hidden\NOHIDDEN /v Text /t REG_SZ /d 禽兽尚且有半点怜悯之心,而我一点没有,所以我不是禽兽. /f

破坏安全模式

delete HKLM\SYSTEM\ControlSet001\Control\SafeBoot\Minimal\{4D36E967-E325-11CE-BFC1-08002BE10318} /f

delete HKLM\SYSTEM\ControlSet001\Control\SafeBoot\Network\{4D36E967-E325-11CE-BFC1-08002BE10318} /f

delete HKLM\SYSTEM\CurrentControlSet\Control\SafeBoot\Minimal\{4D36E967-E325-11CE-BFC1-08002BE10318} /f

delete HKLM\SYSTEM\CurrentControlSet\Control\SafeBoot\Network\{4D36E967-E325-11CE-BFC1-08002BE10318} /f

3.向HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\下面添加如下映像劫持项目指向%system32%\crsss.exe(篇幅所限,仅贴图)

当前1/2页 12下一页阅读全文