PHP实现登陆表单提交CSRF及验证码

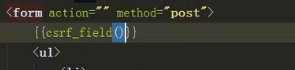

1、表单提交,并将其提交到本页

(1) form 属性method为post方法,修改路由,使其接收post、get的请求

Route::any('/admin/login','Admin\LoginController@login');

(2)LoginController.php

修改login方法,根据不同的请求返回不同的内容

如果请求方法为get ,返回登陆页面;如果请求为post,就行验证

use Illuminate\Support\Facades\Input;

public function login()

{

if($input = Input::all()){

dd($input);

}else {

return view('admin.login');

}

}

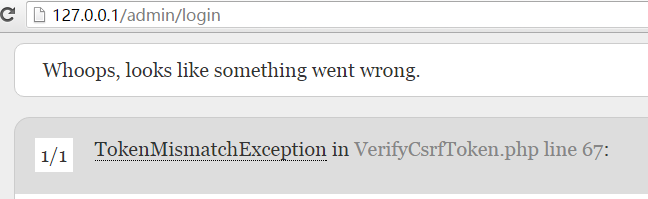

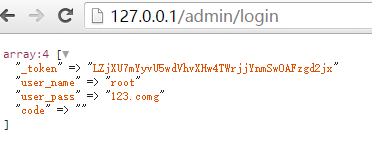

刷新页面,如果返回如下

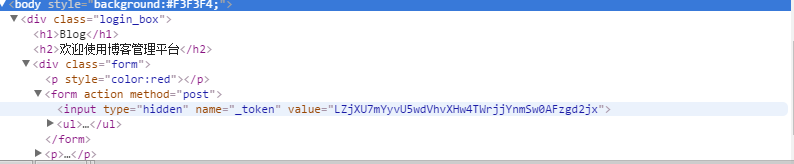

这是laravel csrf保护,解决:

正确显示:

2、确认验证码是否正确

(1)LoginController.php,修改login()方法

public function login()

{

if($input = Input::all()){

$code = new \Code();

$_code = $code->get();

if(strtoupper($input['code'])!=$_code){

//strtoupper()函数将输入的字母转化为大写字母,否则小写也是属于不正确

//back()函数返回上一请求页面,使用with将提示信息带回,信息存到session中

return back()->with('msg','验证码错误');

}else{

echo 'ok';

}

}else {

return view('admin.login');

}

}

(2)修改login.blade.php,获取session

将之前的用户名错误修改为:

@if(session('msg'))

<p style="color:red">{{session('msg')}}</p>

@endif

验证:

问题总结:

1、如果有需要用到session传参的地方,路由必须写在中间件里面

比如在控制器使用back()函数的时候return back()->with('msg','验证码错误');,如果路由不是在中间件,没有session,即使你在入口session_start(),也没有用,又不好调试;还有就是不会产生csrf的_token

Route::group(['middleware' => ['web']], function () {

//路由要放中间件里面,否则会生成不了session

Route::any('/admin/login','Admin\LoginController@login');//这里需要接受post传参,所以必须用混合路由

Route::get('/admin/code','Admin\LoginController@code');

Route::get('/admin/getcode','Admin\LoginController@getcode');

});

2、引入第三方类的时候,如果此类文件有用到session,那么需要在入口文件session_start(),这是最简单的解决方式了,否则会报不认识$_SESSION

以上就是本文的全部内容,希望本文的内容对大家的学习或者工作能带来一定的帮助,同时也希望多多支持我们!

赞 (0)