springboot整合springsecurity与mybatis-plus的简单实现

1、概述

Spring Security是一个功能强大且高度可定制的身份验证和访问控制框架。

它是用于保护基于Spring的应用程序的实际标准。

Spring Security是一个框架,致力于为Java应用程序提供身份验证和授权。

与所有Spring项目一样,Spring Security的真正强大之处在于可以轻松扩展以满足自定义要求

springboot对于springSecurity提供了自动化配置方案,可以使用更少的配置来使用springsecurity

而在项目开发中,主要用于对用户的认证和授权

官网:https://spring.io/projects/spring-security

2、数据库使用Mysql,使用mybatis-plus框架

3、大致结构图如下:

控制器用HelloController就行,因为使用mybatis-plus代码生成的有一些没用的配置

4、使用依赖如下:

spring-boot用的2.1.18 RELEASE

5、application.properties配置文件如下:

# 数据库驱动: spring.datasource.driver-class-name=com.mysql.cj.jdbc.Driver # 数据库连接地址 spring.datasource.url=jdbc:mysql:///rog?useUnicode=true&characterEncoding=UTF-8&serverTimezone=Asia/Shanghai # 数据库用户名&密码: spring.datasource.username=root spring.datasource.password=root #日志输出,使用默认的控制台输出 mybatis-plus.configuration.log-impl=org.apache.ibatis.logging.stdout.StdOutImpl #mybatis plus 设置 mybatis-plus.mapper-locations=classpath*:com/xxx/mapper/xml/*Mapper.xml #配置别名扫描 mybatis-plus.type-aliases-package=com.xxx.entity

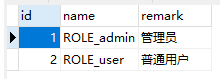

6、mysql数据库

这里使用了3张表,分别是user、role、user_role

7、entity-实体类大致如下:

注意需要对应数据库的id自动递增

8、mapper包

因为使用的mabits-plus代码生成所以对应的mapper,所以生成好是继承了BaseMapper,如果手动写的话,就需要继承BaseMapper

查询数据库当前请求登录的用户,获取他所拥有的所有权限

9、service

@Service()

public class UsersServiceImpl extends ServiceImpl<UsersMapper, Users> implements IUsersService, UserDetailsService {

@Autowired

private UsersMapper usersMapper;

@Override

public UserDetails loadUserByUsername(String username) throws UsernameNotFoundException {

QueryWrapper<Users> wrapper = new QueryWrapper<>();

wrapper.eq("user_name",username);

//根据页面传的用户名查找数据库判断是否存在该用户

Users users = usersMapper.selectOne(wrapper);

if (users==null){

throw new UsernameNotFoundException("用户不存在");

}

List<Role> roles = usersMapper.findRoles(users.getId());

List<SimpleGrantedAuthority> authorities = new ArrayList<>();

//遍历当前用户的角色集合组装权限

for (Role role : roles) {

authorities.add(new SimpleGrantedAuthority(role.getName()));

}

return new User(username,users.getPassword(),authorities);//如果用户没有角色会NullPointerException

}

}

需要实现 UserDetailsService接口重写 loadUserByUsername方法,做了一个简单逻辑

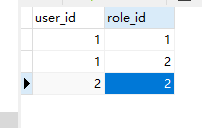

10、测试是否连接上了数据库

新增一个用户,数据新增成功返回row>0,表示已经连接数据库成功

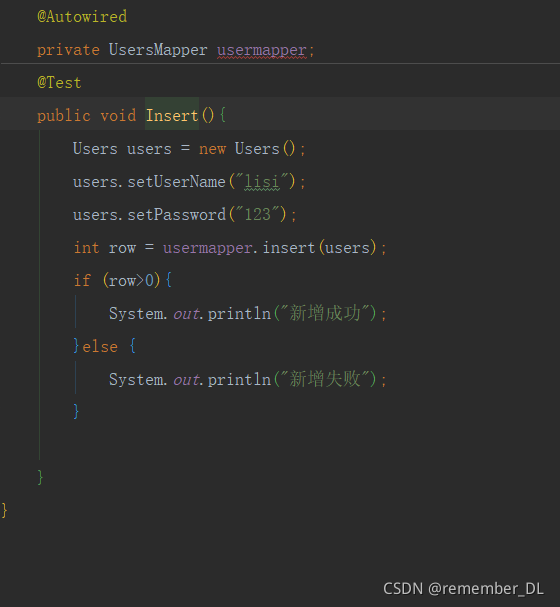

11、controller层写一个简单的控制器

12、config包下配置一下权限认证框架配置

@Configuration

@MapperScan("com.xxx.mapper")

public class SecurityConfig extends WebSecurityConfigurerAdapter {

@Autowired

private UserDetailsService userDetailsService;

@Bean

PasswordEncoder passwordEncoder() {

//使用明文密码:为了简单方便测试

return NoOpPasswordEncoder.getInstance();

//暗文密码:会用salt加密

// return new BCryptPasswordEncoder();

}

@Override

protected void configure(AuthenticationManagerBuilder auth) throws Exception {

//设置注入的自定义认证实现类userService,必须实现了UserDetailsService接口

auth.userDetailsService(userDetailsService);

}

@Override

protected void configure(HttpSecurity http) throws Exception {

http.authorizeRequests()

//.antMatchers需要写在 .anyRequest()之前

/* anyRequest 已经包含了其他请求了,在它之后如果还配置其他请求也没有任何意义。

anyRequest 应该放在最后,表示除了前面拦截规则之外,剩下的请求要如何处理。具体可以稍微查看一下源码,

在拦截规则的配置类 AbstractRequestMatcherRegistry 中*/

.antMatchers("/admin/**").hasRole("admin")//以/admin作为前缀的请求必须具有admin权限才能访问(当前也必须认证通过)

.antMatchers("/user/**").hasRole("user")//以/user作为前缀的请求必须具有user权限才能访问(当前也必须认证通过)

.anyRequest().authenticated()//任何请求都认证过放行

.and()//方法表示结束当前标签,上下文回到HttpSecurity,开启新一轮的配置。

.formLogin()//使用表单认证

.loginProcessingUrl("/doLogin")//指定登录页面提交数据的接口

.successHandler((req, resp, authentication) -> {

Object principal = authentication.getPrincipal();//获取认证成功的用户对象

resp.setContentType("application/json;charset=utf-8");

PrintWriter out = resp.getWriter();

//使用Jackson将对象转换为JSON字符串

out.write(new ObjectMapper().writeValueAsString(principal));//将登录成功的对象基于JSON响应

out.flush();

out.close();

})

.failureHandler((req, resp, e) -> {//根据异常信息判断哪一操作出现错误

resp.setContentType("application/json;charset=utf-8");

PrintWriter out = resp.getWriter();

Map<String, Object> map = new HashMap<String, Object>();

map.put("status", 400);

if (e instanceof LockedException) {

map.put("msg", "账户被锁定,请联系管理员!");

} else if (e instanceof CredentialsExpiredException) {

map.put("msg", "密码过期,请联系管理员!");

} else if (e instanceof AccountExpiredException) {

map.put("msg", "账户过期,请联系管理员!");

} else if (e instanceof DisabledException) {

map.put("msg", "账户被禁用,请联系管理员!");

} else if (e instanceof BadCredentialsException) {

map.put("msg", "用户名或者密码输入错误,请重新输入!");

}

out.write(new ObjectMapper().writeValueAsString(map));

out.flush();

out.close();

})

.permitAll()//放行自定义登录页面请求

.and()

.logout()//默认注销接口/logout

.logoutUrl("/logout")//默认注销的URL

//基于前后端分离开发,前端发起/logout请求,后端自定义注销成功处理逻辑:返回json提示成功

.logoutSuccessHandler((req, resp, authentication) -> {

resp.setContentType("application/json;charset=utf-8");

PrintWriter out = resp.getWriter();

out.write("注销成功");

out.flush();

out.close();

})

.permitAll()

.and()

.csrf().disable()//关闭csrf攻击拦截

//配置未认证提示,给未认证(登录成功)访问其他请求时,给前端响应json提示

.exceptionHandling()

.authenticationEntryPoint((req, resp, authException) -> {

resp.setContentType("application/json;charset=utf-8");

PrintWriter out = resp.getWriter();

out.write("尚未登录,请先登录");

out.flush();

out.close();

}

);

}

}

因为使用postman测试所有就没有写自定义页面,如果自定义登录界面需要配置一个静态资源放行

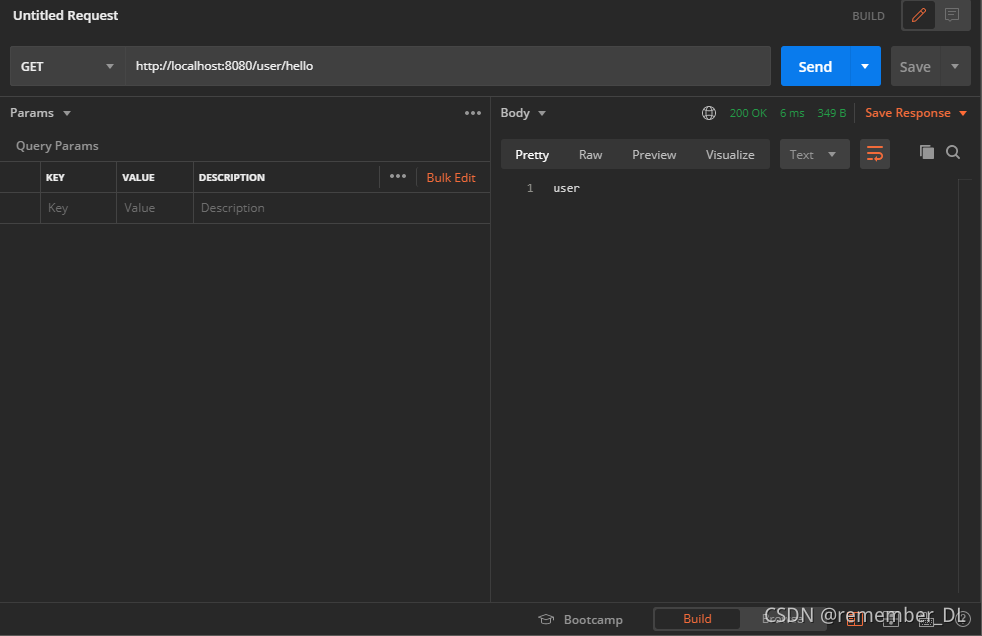

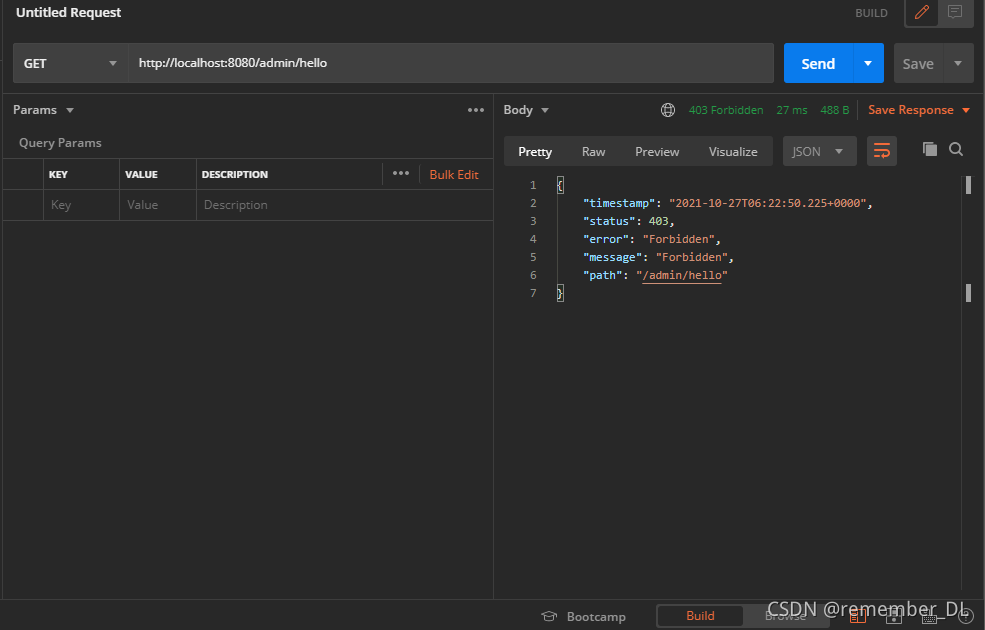

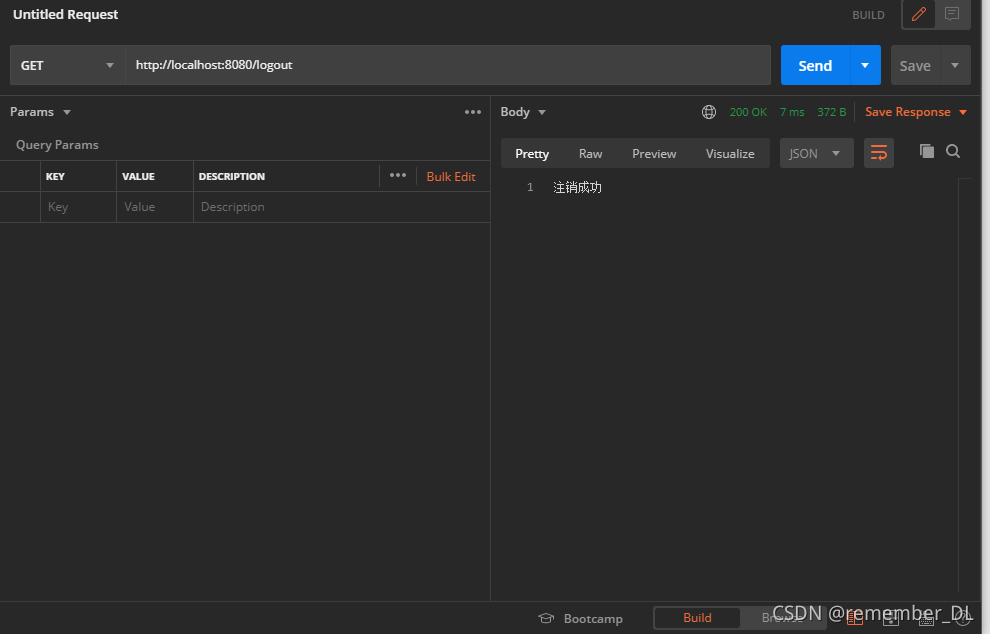

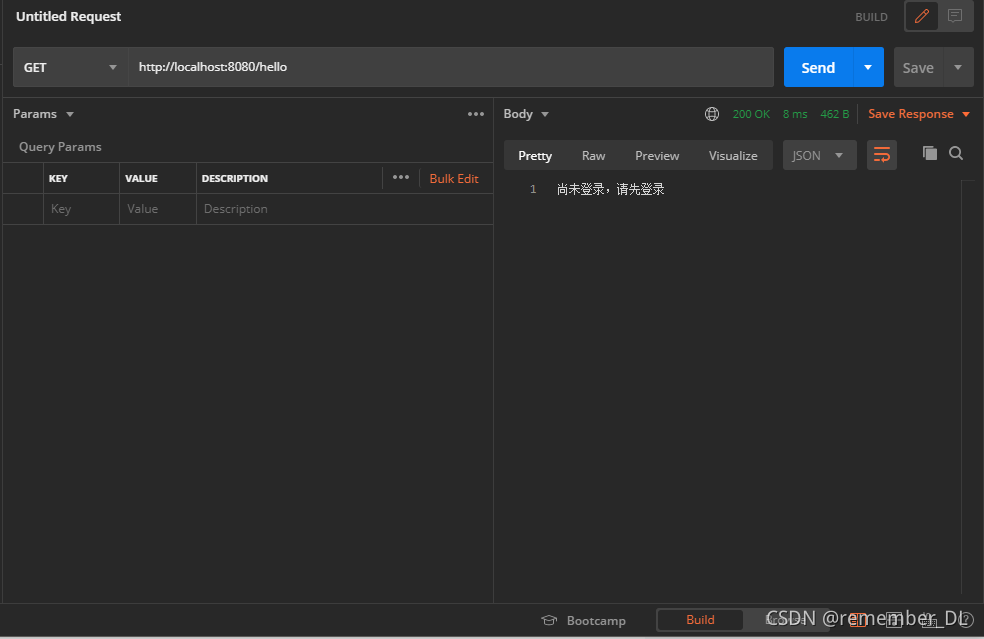

13、postman测试

登录需要使用post请求,和表单提交方式

右边响应格式,如果你的实体没有实现UserDetails接口,返回的json格式便是固定的

属性对应分别是accountNonExpired、accountNonLocked、credentialsNonExpired、enabled 这四个属性分别用来描述用户的状态,表示账户是否没有过期、账户是否没有被锁定、密码是否没有过期、以及账户是否可用。

不需要任何授权即可访问:

需要用户权限才能访问:

需要管理员权限才能访问(当前登录用户没有管理员权限所以他无法访问当前页面):

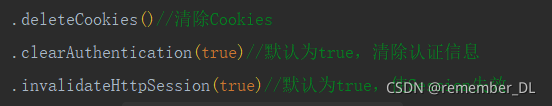

注销当前登录用户,会默认清除Cookies以及认证信息和使session失效,当然也可以在配置类中显示配置一下

再次访问页面,就会提示先登录在访问

以上就是Spring Security 简单整合mybatis-plus大概的过程,个人觉得还算是比较详细哈哈。。。

到此这篇关于springboot整合springsecurity与mybatis-plus的简单实现的文章就介绍到这了,更多相关springboot整合spring security内容请搜索我们以前的文章或继续浏览下面的相关文章希望大家以后多多支持我们!