Linux曝出Sudo提权漏洞 任意用户亦可运行root命令

作为 Linux 中最常使用的重要实用程序之一,Sudo 几乎安装在每一款 UNIX 和 Linux 发行版上,以便用户调用和实施核心命令。 然而近期曝出的一个提权漏洞,却直指 sudo 的一个安全策略隐患 —— 即便配置中明确不允许 root 用户访问,该漏洞仍可允许恶意用户或程序,在目标 Linux 系统上以 root 用户身份执行任意命令。

(题图 via Hacker News )

据悉,Sudo 特指“超级用户”。作为一个系统命令,其允许用户以特殊权限来运行程序或命令,而无需切换使用环境(通常以 root 用户身份运行命令)。

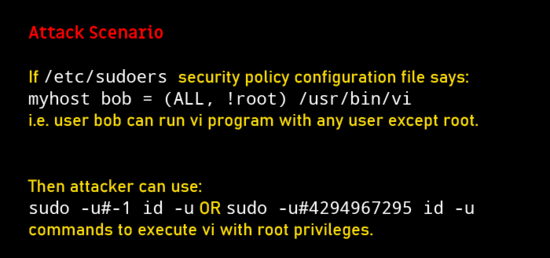

默认情况下,在大多数 Linux 发行版中(如屏幕快照所示),/ etc / sudoers 的 RunAs 规范文件中的 ALL 关键字,允许 admin 或 sudo 分组中的所有用户,以系统上任何有效用户的身份运行任何命令。

然而由于特权分离是 Linux 中最基本的安全范例之一,因此管理员可以配置 sudoers 文件,来定义哪些用户可以运行哪些命令。

这样一来,基板限制了用户以 root 身份运行特定或任何命令,该漏洞也可允许用户绕过此安全策略,并完全控制系统。

Sudo 开发者称: “只要 Runas 规范明确禁止 root 访问、首先列出 ALL 关键字,具有足够 sudo 权限的用户就可以使用它来以 root 身份运行命令。”

据悉,该漏洞由 苹果 信息安全部门的 Joe Vennix 追踪发现(CVE-2019-14287)。且想要利用这个 bug,只需 Sudo User ID -1 或 4294967295 。

这是因为将用户 ID 转换为用户名的函数,会将 -1(或无效等效的 4294967295)误认为 0,而这正好是 root 用户 User ID 。

此外,由于通过 -u 选项指定的 User ID 在密码数据库中不存在,因此不会运行任何 PAM 会话模块。

综上所述,该漏洞影响最新版本 1.8.28 之前的所有 Sudo 版本。庆幸的是,几个小时前,各大 Linux 发行版都已经在向用户推送新版本了。

好了,本文结束,感谢大家对我们网站的支持!

相关推荐

-

linux sudo命令详解

简单的说,sudo 是一种权限管理机制,管理员可以授权于一些普通用户去执行一些 root 执行的操作,而不需要知道 root 的密码. 严谨些说,sudo 允许一个已授权用户以超级用户或者其它用户的角色运行一个命令.当然,能做什么不能做什么都是通过安全策略来指定的.sudo 支持插件架构的安全策略,并能把输入输出写入日志.第三方可以开发并发布自己的安全策略和输入输出日志插件,并让它们无缝的和 sudo 一起工作.默认的安全策略记录在 /etc/sudoers 文件中.而安全策略可能需要用户通过密

-

详解Linux下的sudo及其配置文件/etc/sudoers的详细配置

详解Linux下的sudo及其配置文件/etc/sudoers的详细配置 1.sudo介绍 sudo是linux下常用的允许普通用户使用超级用户权限的工具,允许系统管理员让普通用户执行一些或者全部的root命令,如halt,reboot,su等等.这样不仅减少了root用户的登陆 和管理时间,同样也提高了安全性.Sudo不是对shell的一个代替,它是面向每个命令的. 它的特性主要有这样几点: § sudo能够限制用户只在某台主机上运行某些命令. § sudo提供了丰富的日志,详细地记录了每个用

-

Linux用户配置sudo权限(visudo)的方法

sudo的工作过程如下: 1,当用户执行sudo时,系统会主动寻找/etc/sudoers文件,判断该用户是否有执行sudo的权限 2,确认用户具有可执行sudo的权限后,让用户输入用户自己的密码确认 3,若密码输入成功,则开始执行sudo后续的命令 4,root执行sudo时不需要输入密码(eudoers文件中有配置root ALL=(ALL) ALL这样一条规则) 5,若欲切换的身份与执行者的身份相同,也不需要输入密码 visudo使用vi打开/etc/sudoers文件,但是在保存退出时,

-

Linux 添加普通用户到 sudo 列表的方法

前言 Linux 的普通用户(uid >= 500)不具有某些命令的执行权限,为了执行较高权限的命令,一般有两种方法: 第一种是使用 su - 命令切换到 root 用户去执行: 另外一种方法是在命令前添加 sudo 去执行. 编辑文件 在使用 sudo 执行命令之前,需要把该普通用户添加到 /etc/sudoers 文件: 1. 切换到 root 用户,使用命令 visudo 进入 vim ,看到它已打开了 /etc/sudoers 文件. 2. 输入 "/root" 搜索,找

-

linux系统sudo命令详解

比如:运行一些像mount,halt,su之类的命令,或者编辑一些系统配置文件,像/etc/mtab,/etc /samba/smb.conf等.这样以来,就不仅减少了root用户的登陆次数和管理时间,也提高了系统安全性. 一. sudo的特点 sudo扮演的角色注定了它要在安全方面格外谨慎,否则就会导致非法用户攫取root权限.同时,它还要兼顾易用性,让系统管理员能够更有效,更方便地使用它.sudo设计者的宗旨是:给用户尽可能少的权限但仍允许完成他们的工作.所以,sudo有以下特点: # 1.

-

Linux下普通用户用sudo su给自己加root权限的方法

首先: sudo这个命令就是给后面的命令加上root权限(sudo=superuser do),su这个命令是switch user,切换用户,你sudo su这个命令的意思是用root的权限来切换到()用户.你根本没有指定用户,当然切换不过去 你要切换到root,那就是su root,然后输入root的密码,你要让自己成为有执行sudo权限的人,那就要修改sudoer-list,在命令行里敲 sudo visudo 打开如图所示: 然后在打开的文件里把你的用户名加上去(按照里面已有的用户的格

-

Linux sudo 漏洞可能导致未经授权的特权访问

在 Linux 中利用新发现的 sudo 漏洞可以使某些用户以 root 身份运行命令,尽管对此还有所限制. sudo 命令中最近发现了一个严重漏洞,如果被利用,普通用户可以 root 身份运行命令,即使在 /etc/sudoers 文件中明确禁止了该用户这样做. 将 sudo 更新到版本 1.8.28 应该可以解决该问题,因此建议 Linux 管理员尽快这样做. 如何利用此漏洞取决于 /etc/sudoers 中授予的特定权限.例如,一条规则允许用户以除了 root 用户之外的任何用户身份来编

-

Linux曝出Sudo提权漏洞 任意用户亦可运行root命令

作为 Linux 中最常使用的重要实用程序之一,Sudo 几乎安装在每一款 UNIX 和 Linux 发行版上,以便用户调用和实施核心命令. 然而近期曝出的一个提权漏洞,却直指 sudo 的一个安全策略隐患 -- 即便配置中明确不允许 root 用户访问,该漏洞仍可允许恶意用户或程序,在目标 Linux 系统上以 root 用户身份执行任意命令. (题图 via Hacker News ) 据悉,Sudo 特指"超级用户".作为一个系统命令,其允许用户以特殊权限来运行程序或命令,而无需

-

光标漏洞的复合型蠕虫现身 Vista操作系统曝出首个重大漏洞

光标漏洞的复合型蠕虫现身 Vista操作系统曝出首个重大漏洞 3月30日,微软Vista操作系统曝出首个重大漏洞.昨天,瑞星反病毒专家发现该漏洞已经开始被黑客利用,使用Windows Vista和XP的用户,在访问带毒网站时会被威金病毒.盗号木马(木马查杀软件下载)等多种病毒感染.据监测,国内已有近十个网站被黑客攻陷. 此前,微软公司曾发出警告称,攻击者正在积极利用Windows动画光标(.ani)文件中一个未修复漏洞.这个漏洞将影响Windows XP以上操作系统和IE6以上的浏览器,微软最新

-

Linux下非交互式提权详解

前言 之前拿到某站的Webshell之后,在提权的时候发现网站不能反弹shell.而且,在渗透的时候经常遇到那种不能反弹shell的,你的提权工具拿上去之后因为没有交互式的环境,也不知道提权是否成功.因此,写了一个简单的工具.需要的朋友们可以参考学习. 方法如下 proce_open() // path是提权工具的绝对路径,例如:/usr/local/htdocs/2.6.18 // cmd是你需要执行的命令,例如:whoami if(isset($_GET['path']) && iss

-

DVBBS7.0Sp2前台提权漏洞利用程序[Kendy版]源码

作者:Kendy 文章来源:Kendys Blog unit Unit1; interface uses Windows, Messages, SysUtils, Variants, Classes, Graphics, Controls, Forms, Dialogs, ScktComp, StdCtrls, ComCtrls, WinSkinData, ShellApi; type TForm1 = class(TForm) Label1: TLabel; Label2: TLabel

-

Linux中利用sudo进行赋权的方法详解

前言 学习怎么在保护 root 密码的安全性的同时,为可信用户赋予所管理的网络功能和特定服务的权限. 我最近写了一个简短的 Bash 程序来将 MP3 文件从一台网络主机的 USB 盘中拷贝到另一台网络主机上去.拷贝出来的文件存放在一台志愿者组织所属服务器的特定目录下,在那里,这些文件可以被下载和播放. 我的程序还会做些其他事情,比如为了自动在网页上根据日期排序,在拷贝文件之前会先对这些文件重命名.在验证拷贝完成后,还会删掉 USB 盘中的所有文件.这个小程序还有一些其他选项,比如 -h 会显示

-

虚拟主机封杀webshell提权!!!!!!!!!!

1.为了打造一个安全的虚拟主机,在asp+SQL环境下,我们要做的是封杀ASP webshell.封杀serv-u提权漏洞和SQL注入的威胁 2.默认安装的win主机上webshell功能十分强大,我们要封杀webshell的哪些功能 也就是不让webshell查看系统服务信息,执行cmd命令和略览文件目录,我们要实现的功能是每个用户只能访问自己的目录,而且可以用FSO等ASP组件,在这里我以海洋木马和win200为例给大家演示一下.好多资料都是网上收集而来,在这表示感谢. 3.现在我们先设置好

-

Linux系统中sudo命令的十个技巧总结

前言 在Linux和其他类Unix操作系统中,只有root用户可以运行所有命令并在系统上执行某些关键操作,如安装和更新,删除包,创建用户和组,修改重要的系统配置文件等. 然而,承担root用户角色的系统管理员可以允许其他正常系统用户在sudo命令和几个配置的帮助下运行某些命令以及执行包括上述的一些重要系统操作. sudo 表示 "superuser do". 它允许已验证的用户以其他用户的身份来运行命令.其他用户可以是普通用户或者超级用户.然而,大部分时候我们用它来以提升的权限来运行命

-

Serv-U防溢出提权攻击解决设置方法

前言: 大家应该都还没有忘记三年前在Serv-U5.004版的之前所有版本的"Serv-U FTPMDTM命令缓冲区溢出"与"Serv-U FTP服务器LIST命令超长-l参数远程缓冲区溢出漏洞"吧,这个漏洞让很多服务器管理员立坐不安,也让很多大型的站点.甚至电信级的服务器沦陷了...随着Serv-U新版本的推出,这个漏同已经不存在了:虽然溢出不存在了,但黑客永远也没有停止,所以伴随着来的又是Serv-U5.0到6.0之黑客常用的本地提升权限缺陷.(注:最常见的就如

-

如何使用Linux文本操作命令ed进行提权nov5详解

前言 本文我将为大家介绍一个面向行的文本编辑器命令"ed",它主要用于生成,显示,更改和操作文本文件.所有ed命令都在行或行范围内执行操作:例如,"d"命令删除行:"m"命令移动行,"t"命令复制行等等.现在,我们要做的就是利用这些"ed"命令,来提升我们在Linux系统上的用户权限. ed 概要 Linux中的ed命令用于启动"ed文本编辑器",这是一个基于行的文本编辑器.它是Linu

-

Linux利用UDF库实现Mysql提权

环境: os:linux(bt5) database:mysql 简述: 通过自定义库函数来实现执行任意的程序,这里只在linux下测试通过,具体到windows,所用的dll自然不同. 要求: 在mysql库下必须有func表,并且在‑‑skip‑grant‑tables开启的情况下,UDF会被禁止: 过程: 得到插件库路径 找对应操作系统的udf库文件 利用udf库文件加载函数并执行命令 1,得到插件库路径 mysql> show variables like "%p

随机推荐

- PHP中调用SVN命令更新网站方法

- 浅谈Vuejs Prop基本用法

- Hibernate多对一单项关联

- 细说SQL Server中的视图

- 在Python中使用正则表达式的方法

- Android SwipeMenuListView框架详解分析

- JavaScript中常见陷阱小结

- 教你如何解密js/vbs/vbscript加密的编码异处理小结

- PowerShell创建Byte数组例子

- Powershell小技巧之轻松从网上下载文件

- 详解MyEclipse中搭建spring-boot+mybatis+freemarker框架

- Javascript中的相等与不等运算

- Javascript前端UI框架Kit使用指南之kitjs的对话框组件

- Java2 JDK安装和配置教程

- C++ 搬水果贪心算法实现代码

- 浅谈Visual C#进行图像处理(读取、保存以及对像素的访问)

- 推荐一篇入门级的Class文章

- IDEA添加Java类注释模版的方法

- 微信小程序使用for循环动态渲染页面操作示例

- Python实现的ftp服务器功能详解【附源码下载】