eWebEditorNet漏洞利用思路

打开eWebEditorNet/upload.aspx,选择一个cer文件。

再在IE地址栏里面输入javascript:lbtnUpload.click();回车就得到shell了。查看源码就可以看到上传shell的地址。

注意:此文章已发表在2007年12月<<黑客手册>>

转载请著名出自 雕牌's blog 52cmd.cn

已经3个月的大学生活了,一直忙,所以没写文章了,星期天正好整理资料,朋友发来一网站喊帮忙入侵一下,正好闲着,就开始了入侵之路。

一,初窥门径

网站是

http://www.lnwlw.com,程序是.net的。按一般的思路就是,先看有没注射,用啊D和明小子都检测一次,都没扫出注射漏洞。啊D是用site:www.lnwlw.com搜索的,然后看了一下比较隐藏的注射点,像搜索型的注射。http://www.lnwlw.com,程序是.net的。按一般的思路就是,先看有没注射,用啊D和明小子都检测一次,都没扫出注射漏洞。啊D是用site:www.lnwlw.com搜索的,然后看了一下比较隐藏的注射点,像搜索型的注射。

依然不存在注射。注射失去效果,下面扫扫上传,数据库,配合google一样也没什么收获,但是扫出后台来了。

http://www.lnwlw.com/admin,也没看出是什么程序。

社会工程也用了,还是没收获,aspx程序我也熟悉。所以又失败了。入侵暂时陷入了困境。

二,空喜一场

下面看看旁注,用明小子扫一下,就2个玉米。还有一个是辽宁文学艺术音乐站,这种音乐站很简陋,还整合了一个留言版,也没发现注射,下面找找上传漏洞,主页有很多连接带图的,随便点一个进去,直接看IE的状态栏也可以,主要是看图片的绝对地址,对着图片点属性也行。我习惯用迅雷下载所有连接。

马上找出ewebeditor的登陆地址,默认的地址

http://www.lnyx.org/eWebEditor/admin_login.asp

用默认密码admin居然通过,狂高兴。进去后马上拷贝模板,改上传类型,cer但是结果让我大吃一惊。哭啊权限不够,设置的只读权限。

三,胜利在望

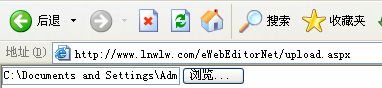

真扫兴啊,居然权限设置,那么还是把目标回到主站上面去吧。兴许主站上也有ewebeditor。既然80不好入侵,先扫扫主机有没什么明显的漏洞,拿上x-scan就开扫。

就扫出3个开放端口。希望又破灭。继续回到主站的web程序看,接下来只能看看是否存在别的程序,继续在baidu里面site: www.lnwlw.com,找找别的程序。忽然一个亮点!look

eWebEditorNet程序。正好想起以前拿到过一个这种程序的0day,今天正好派上用场了。0day也不知道公布了没,这里简单说说原理。

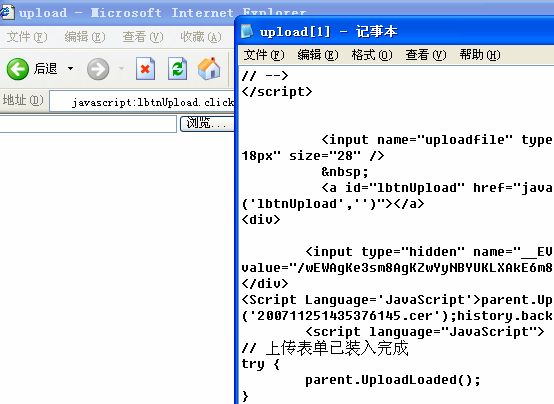

原理:eWebEditorNet/upload.aspx文件

// 上传表单已装入完成

try {

parent.UploadLoaded();

}

catch(e){

}

只是简单的对文件ID进行验证,只要构造javascript:lbtnUpload.click();就满足条件。

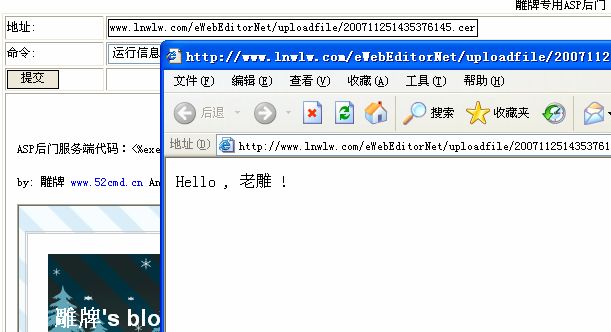

下面开始利用,打开eWebEditorNet/upload.aspx,选择一个cer文件。

再在IE地址栏里面输入javascript:lbtnUpload.click();回车就得到shell了。查看源码就可以看到上传shell的地址。

下面用一句话连接一下。

四,总结

本次入侵实话说没什么技术含量,只是给大家大家带来了一次不完整的入侵,之所以不完整是因为3389没拿,呵呵,没那必要了,安检适合而止就行了。关于这个eweb的漏洞大家可以直接利用,效果很理想噢,很乐意和大家技术交流。