深入了解SQL注入

1 .什么是sql注入(Sql injection)?

Sql注入是一种将sql代码添加到输入参数中,传递到Sql服务器解析并执行的一种攻击手法

2. 怎么产生的?

Web开发人员无法保证所有的输入都已经过滤

攻击者利用发送给Sql服务器的输入数据构造可执行的Sql代码

数据库未做相应的安全配置

3.如何寻找sql漏洞?

识别web应用中所有输入点

了解哪些类型的请求会触发异常?(特殊字符”或')

检测服务器响应中的异常

4. 如何进行SQL注入攻击?

数字注入:

Select * from tablename where id=1 or 1=1;

字符串注入:

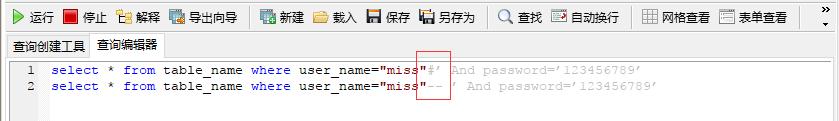

Mysql的注释特性:

#与--号后面的被注释掉,无论密码输入的是什么,都能正确查询。请点击此处输入图片描述

5. 如何预防sql注入?

严格检查输入格式:is_numeric(var),tp5的validate验证,字符串的注入采用正则看是否在[A-Za-z]之间

转义:addslashes(str)、

mysqli_escape_string()函数进行转义

6.MySQLi的预编译机制

参数化绑定

参数化绑定,防止 SQL 注入的又一道屏障。php MySQLi 和 PDO 均提供这样的功能。比如 MySQLi 可以这样去查询:

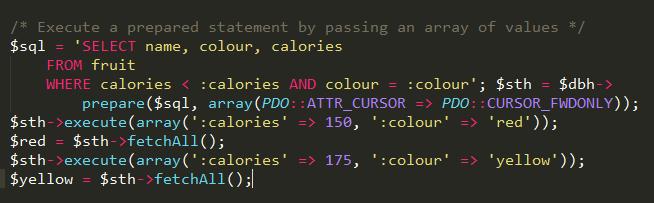

PDO 的更是方便,比如:

您可能感兴趣的文章:

- Java面试题解析之判断以及防止SQL注入

- SQL注入原理与解决方法代码示例

- 通过ibatis解决sql注入问题

- Win2003服务器防SQL注入神器--D盾_IIS防火墙

- Sql注入工具_动力节点Java学院整理

- Sql注入原理简介_动力节点Java学院整理

- 寻找sql注入的网站的方法(必看)

- 分享一个简单的sql注入

- Mybatis防止sql注入的实例

- Hibernate使用中防止SQL注入的几种方案

- 有效防止SQL注入的5种方法总结

- 关于SQL注入中文件读写的方法总结

相关推荐

-

分享一个简单的sql注入

所谓SQL注入,就是通过把SQL命令插入到Web表单提交或输入域名或页面请求的查询字符串,最终达到欺骗服务器执行恶意的SQL命令.具体来说,它是利用现有应用程序,将(恶意)的SQL命令注入到后台数据库引擎执行的能力,它可以通过在Web表单中输入(恶意)SQL语句得到一个存在安全漏洞的网站上的数据库,而不是按照设计者意图去执行SQL语句.比如先前的很多影视网站泄露VIP会员密码大多就是通过WEB表单递交查询字符暴出的,这类表单特别容易受到sql注入攻击. 分别输入1,2,3有对应的结果 使用'会报

-

Hibernate使用中防止SQL注入的几种方案

Hibernate使用中防止SQL注入的几种方案 Hibernate是一个开放源代码的对象关系映射框架,它对JDBC进行了非常轻量级的对象封装,使得Java程序员可以随心所欲的使用对象编程思维来操纵数据库. 在获取便利操作的同时,SQL的注入问题也值得我们的密切注意,下面就来谈谈几点如何避免SQL注入: 1.对参数名称进行绑定: Query query=session.createQuery(hql); query.setString("name",name); 2.对参

-

通过ibatis解决sql注入问题

于ibaits参数引用可以使用#和两种写法,其中#写法会采用预编译方式,将转义交给了数据库,不会出现注入问题:如果采用两种写法,其中#写法会采用预编译方式,将转义交给了数据库,不会出现注入问题:如果采用写法,则相当于拼接字符串,会出现注入问题. 例如,如果属性值为"' or '1'='1 ",采用#写法没有问题,采用写法就会有问题.对于语句,难免要使用写法就会有问题.对于like语句,难免要使用写法, 1. 对于Oracle可以通过'%'||'#param#'||'%'避免: 2. 对

-

Sql注入工具_动力节点Java学院整理

BSQL Hacker 10个SQL注入工具 BSQL Hacker是由Portcullis实验室开发的,BSQL Hacker 是一个SQL自动注入工具(支持SQL盲注),其设计的目的是希望能对任何的数据库进行SQL溢出注入. BSQL Hacker的适用群体是那些对注入有经验的使用者和那些想进行自动SQL注入的人群.BSQL Hacker可自动对Oracle和MySQL数据库进行攻击,并自动提取数据库的数据和架构. The Mole 10个SQL注入工具 The Mole是一款开源的自动化S

-

SQL注入原理与解决方法代码示例

一.什么是sql注入? 1.什么是sql注入呢? 所谓SQL注入,就是通过把SQL命令插入到Web表单递交或输入域名或页面请求的查询字符串,最终达到欺骗服务器执行恶意的SQL命令,比如先前的很多影视网站泄露VIP会员密码大多就是通过WEB表单递交查询字符暴出的,这类表单特别容易受到SQL注入式攻击.当应用程序使用输入内容来构造动态sql语句以访问数据库时,会发生sql注入攻击.如果代码使用存储过程,而这些存储过程作为包含未筛选的用户输入的字符串来传递,也会发生sql注入. 黑客通过SQL注入攻击

-

关于SQL注入中文件读写的方法总结

前言 SQL注入有直接sql注入也有文件读写时的注入了我们这篇文章介绍的是SQL注入中的文件读写这一块的内容,具体的一起来看看. 一.MySQL 读文件 常见的读文件,可以用16进制代替字符串 select load_file('c:/boot.ini') select load_file(0x633a2f626f6f742e696e69) select load_file('//ecma.io/1.txt') # smb协议 select load_file('\\\\ecma.io\\1.t

-

Sql注入原理简介_动力节点Java学院整理

一.什么是sql注入呢? 所谓SQL注入,就是通过把SQL命令插入到Web表单递交或输入域名或页面请求的查询字符串,最终达到欺骗服务器执行恶意的SQL命令,比如先前的很多影视网站泄露VIP会员密码大多就是通过WEB表单递交查询字符暴出的,这类表单特别容易受到SQL注入式攻击.当应用程序使用输入内容来构造动态sql语句以访问数据库时,会发生sql注入攻击.如果代码使用存储过程,而这些存储过程作为包含未筛选的用户输入的字符串来传递,也会发生sql注入. 黑客通过SQL注入攻击可以拿到网站数据库的访问

-

Mybatis防止sql注入的实例

sql注入大家都不陌生,是一种常见的攻击方式,攻击者在界面的表单信息或url上输入一些奇怪的sql片段,例如"or '1'='1'"这样的语句,有可能入侵参数校验不足的应用程序.所以在我们的应用中需要做一些工作,来防备这样的攻击方式.在一些安全性很高的应用中,比如银行软件,经常使用将sql语句全部替换为存储过程这样的方式,来防止sql注入,这当然是一种很安全的方式,但我们平时开发中,可能不需要这种死板的方式. mybatis框架作为一款半自动化的持久层框架,其sql语句都要我们自己来手

-

寻找sql注入的网站的方法(必看)

方法一:利用google高级搜索,比如搜索url如.asp?id=9如下所示: (说明:后缀名为PHP的类似) 方法二:利用百度的高级搜索也可以,比如搜索url如.asp?id=9如下所示: (说明:后缀名为php的类似) 以上这篇寻找sql注入的网站的方法(必看)就是小编分享给大家的全部内容了,希望能给大家一个参考,也希望大家多多支持我们.

-

Java面试题解析之判断以及防止SQL注入

本文研究的主要是Java面试题中的一个比较常见的题目,判断及防止SQL注入的问题,具体介绍如下. SQL注入是目前黑客最常用的攻击手段,它的原理是利用数据库对特殊标识符的解析强行从页面向后台传入.改变SQL语句结构,达到扩展权限.创建高等级用户.强行修改用户资料等等操作. 那怎么判断是否被SQL注入了呢? 通过SQL注入的原理我们知道,判断SQL注入可以通过页面传入的数据,后台不应该相信从后台传入的任何数据特别是特殊整型参数和特殊字符参数! 防止SQL注入其实也很简单 1.检查变量数据类型和格式

-

Win2003服务器防SQL注入神器--D盾_IIS防火墙

0X01 前言 D盾_IIS防火墙,目前只支持Win2003服务器,前阵子看见官方博客说D盾新版将近期推出,相信功能会更强大,这边分享一下之前的SQL注入防御的测试情况.D盾_IIS防火墙注入防御策略,如下图,主要防御GET/POST/COOKIE,文件允许白名单设置.构造不同的测试环境,IIS+(ASP/ASPX/PHP)+(MSSQL/MYSQL),看到这边的策略,主要的测试思路: a.白名单 b.绕过union select或select from的检测 0X02 IIS+PHP+MY

-

有效防止SQL注入的5种方法总结

sql注入入门 SQL 注入是一类危害极大的攻击形式.虽然危害很大,但是防御却远远没有XSS那么困难. SQL 注入漏洞存在的原因,就是拼接 SQL 参数.也就是将用于输入的查询参数,直接拼接在 SQL 语句中,导致了SQL 注入漏洞. 演示下经典的SQL注入 我们看到:select id,no from user where id=2; 如果该语句是通过sql字符串拼接得到的,比如: String sql = "select id,no from user where id=" +

随机推荐

- ajax 技术和原理分析

- JavaScript数据类型判定的总结笔记

- Java for循环几种写法整理

- python基础教程之元组操作使用详解

- jQuery实现的Email中的收件人效果(按del键删除)

- 一个js导致的jquery失效问题的解决方法

- jQuery插件实现适用于移动端的地址选择器

- JavaScript中重名的函数与对象示例详析

- Java堆排序算法详解

- java 实现最小二叉树堆排序的实例

- MySql数据库查询中的特殊命令

- Java实现在线预览的示例代码(openOffice实现)

- Python实现加载及解析properties配置文件的方法

- Linux下core文件的使用方法详解

- 浅谈php使用curl模拟多线程发送请求

- Python中的异常处理try/except/finally/raise用法分析

- jQuery使用bind动态绑定事件无效的处理方法

- JavaScript事件委托原理与用法实例分析

- pytorch 使用单个GPU与多个GPU进行训练与测试的方法

- layui实现根据table数据判断按钮显示情况的方法