python使用scapy模块实现ping扫描的过程详解

关于scapy

Scapy 是一个可以让用户发送、侦听和解析并伪装网络报文的Python程序。这些功能可以用于制作侦测、扫描和攻击网络的工具。

换言之, Scapy 是一个强大的操纵报文的交互程序。它可以伪造或者解析多种协议的报文,还具有发送、捕获、匹配请求和响应这些报文以及更多的功能。 Scapy 可以轻松地做到像扫描(scanning)、路由跟踪(tracerouting)、探测(probing)、单元测试(unit tests)、攻击(attacks)和发现网络(network discorvery)这样的传统任务。它可以代替 hping , arpspoof , arp-sk , arping , p0f 甚至是部分的 Namp , tcpdump 和 tshark 的功能

对于我来言,我认为scapy最强大的特点就是scapy解码不解释,比如我们在用nmap进行扫描的时候,结果往往是nmap已经根据返回包的特征,然后输出自己推测的结果,但是scapy是直接输出返回包的内容,这样我们可以判断的更加准确

实现过程

接下来我将详细的介绍如何使用scapy模块编写一个简单的内网扫描工具。

我先说一下我的脚本整个大致流程:

1.首先我们应该编写出能够像单个IP发送ICMP包并接受回包的代码

2.其次我们应该开启多进程,从而让该脚本可以快速扫描整个网段的主机存活情况

那么我们接下来就开始上面的流程。

单进程发包

首先我们需要导入scapy模块,这里要强调一下,scapy的v2版本的导入与别的模块导入方式不同,需要特殊的书写方式,否则scapy模块中的某些功能将无法使用

from scapy.all import * from random import randint

接下来需要构造我们的包,即我们要发送的ICMP包,首先了解一下scapy包的伪造

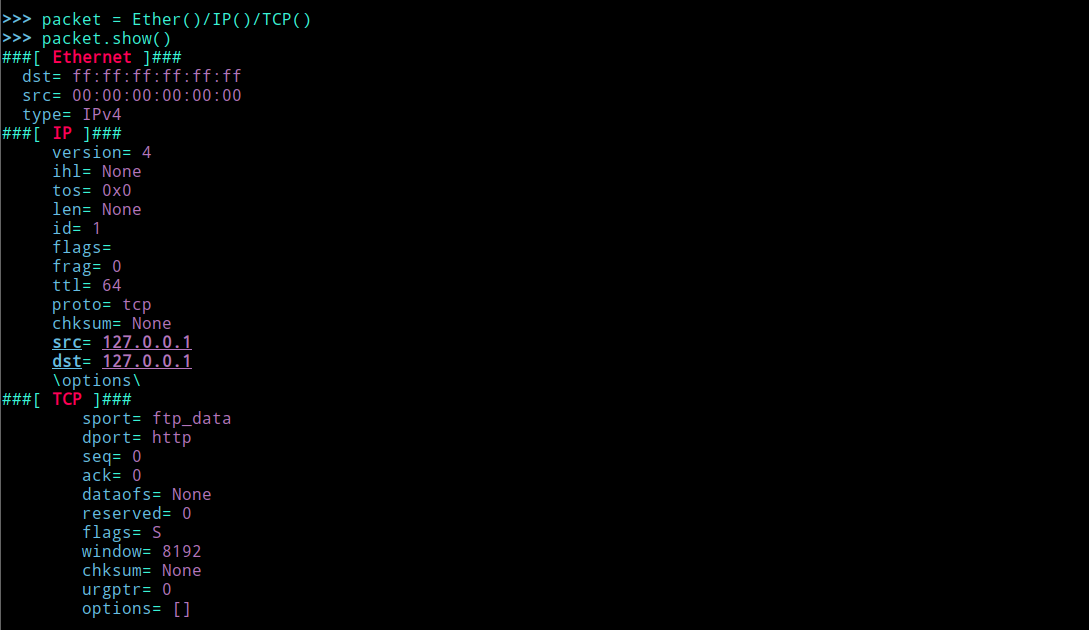

对于scapy我们可以直接输入scapy进入一个交互模式,其实这个交互模式本质也还是python,我们来看一下包

读者可以看看我构造的这个包,我写了三个协议层,第一写其实是mac地址,如果我们只输入Ether,那么就是默认的结果,这里的mac就是默认广播形式,第二个我写的是IP,也就是IP层的设置,可以发现其中的一些已经填写了默认值,我们要设置的其实主要就的dst,即目的地址,当然其他的想改一下也是可以的,比如说把ttl生存周期改成128,这也是没毛病的,第三个我写的是TCP,即我发送的包是TCP包,其中也有一些默认值,我们看到有个window,这个其实就是程序的进程号。

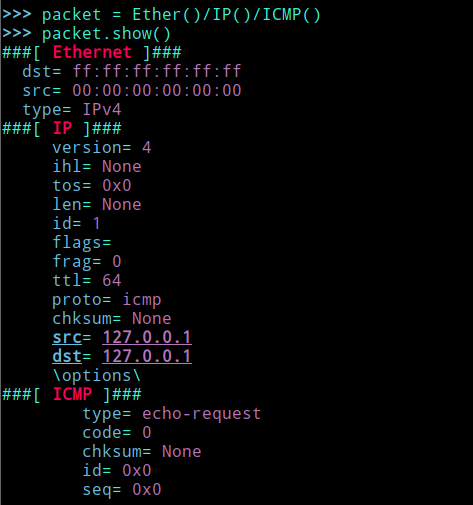

那么既然我们是ping包,我们就使用ICMP包,那么我们来看一下ICMP包

看到ICMP的值更少一些,其中type表示这个包是请求包还是回应包。

那我们既然知道如何构造包了,那就动手构造一个

def scapy_ping_one(host): id_ip = randint(1, 65535) id_ping = randint(1, 65535) seq_ping = randint(1, 65535) packet = IP(dst=host, ttl=128, id=id_ip) / ICMP(id=id_ping, seq=seq_ping) / b'I am Ameng'

这里我设置的id号其实不设置也可以,这个就是标识包的信息,后面的字节流也可以不填写,不影响结果

既然构造完了,那么我们就要发送,如何发送呢?这就用到了scapy中的一个函数sr

sr() 函数是用来发送数据包和接收应答。该函数返回一对数据包及其应答,还有无应答的数据包。 sr1() 函数是一种变体,用来返回一个应答数据包。发送的数据包必须是第3层报文(IP,ARP等)。 srp() 则是使用第2层报文(以太网,802.3等)

这里使用sr1()

ping = sr1(packet, timeout=0.2, verbose=False)

介绍一下参数,其实看名字前两个没什么问题,我这里主要说一下第三个参数,第三个参数的意思是说关闭详细信息,因为我们只看结果,这样界面更整洁

到这里发送单个包并接受单个包的ping代码已经实现,整体代码如下:

#!/usr/bin/env python3 # -*- coding:utf-8 -*- # Author:Ameng jlx-love.com from scapy.all import * from random import randint def scapy_ping_one(host): id_ip = randint(1, 65535) id_ping = randint(1, 65535) seq_ping = randint(1, 65535) packet = IP(dst=host, ttl=128, id=id_ip) / ICMP(id=id_ping, seq=seq_ping) / b'I am Ameng' ping = sr1(packet, timeout=0.2, verbose=False) if ping: os._exit(3) if __name__ == '__main__': scapy_ping_one(sys.argv[1])

多进程发包

这里主要是将单进程的代码实现多进程,那么我们什么时候会用到多进程呢?我们一般都是判断一个网段有哪些主机存活,所以我们一般的输入格式都是这样子的,比如:192.168.10.0/24,所以我们首先需要将用户的这个输入变成一个这个网段的各个地址,这里用到ipaddress模块,可以自动实现这个功能

其次我们需要开启多个进程来同时进行不同ip地址的ping检测,所以我们引入multiprocessing模块,开启多个进程。

代码如下:

#!/usr/bin/env python3

# -*- coding:utf-8 -*-

# Author:Ameng jlx-love.com

import time

import multiprocessing

from scapy_ping_one import scapy_ping_one

from scapy.all import *

import ipaddress

def scapy_ping_scan(network):

net = ipaddress.ip_network(network)

ip_processes = {}

for ip in net:

ip_addr = str(ip)

ping_one = multiprocessing.Process(target = scapy_ping_one, args = (ip_addr,))

ping_one.start()

ip_processes[ip_addr] = ping_one

ip_list = []

for ip, process in ip_processes.items():

if process.exitcode == 3:

ip_list.append(ip)

else:

process.terminate()

return sorted(ip_list)

if __name__ == '__main__':

import time

t1 = time.time()

active_ip = scapy_ping_scan(sys.argv[1])

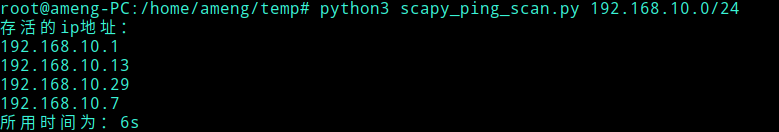

print('存活的ip地址:')

for ip in active_ip:

print(ip)

t2 = time.time()

print('所用时间为:{}s'.format(int(t2 - t1)))

到此,一个简单的ping扫描即可实现

运行结果

到此这篇关于python使用scapy模块实现ping扫描的过程详解的文章就介绍到这了,更多相关python scapy实现ping扫描内容请搜索我们以前的文章或继续浏览下面的相关文章希望大家以后多多支持我们!