Spring Security密码解析器PasswordEncoder自定义登录逻辑

目录

- 一、PasswordEncoder密码解析器详解

- 1.接口介绍

- 2.内置解析器介绍

- 3.BCryptPasswordEncoder简介

- 4.代码演示

- 二、自定义登录逻辑

- 1.编写配置类

- 2.自定义逻辑

- 3.查看效果

一、PasswordEncoder密码解析器详解

Spring Security要求容器中必须有PasswordEncoder实例。所以当自定义登录逻辑时要求必须给容器注入PaswordEncoder的bean对象

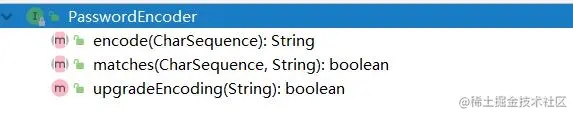

1.接口介绍

- encode():把参数按照特定的解析规则进行解析。

- matches()验证从存储中获取的编码密码与编码后提交的原始密码是否匹配。如果密码匹配,则返回true;如果不匹配,则返回false。第一个参数表示需要被解析的密码。第二个参数表示存储的密码。

- upgradeEncoding():如果解析的密码能够再次进行解析且达到更安全的结果则返回true,否则返回false。默认返回false。

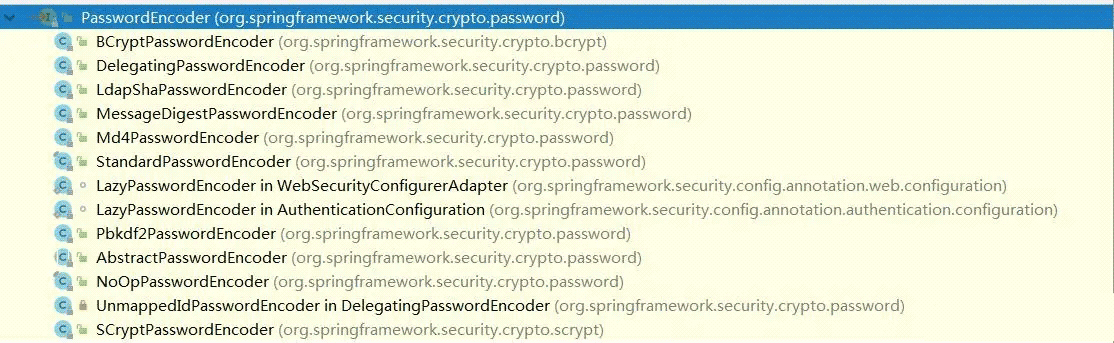

2.内置解析器介绍

在Spring Security中内置了很多解析器。

3.BCryptPasswordEncoder简介

BCryptPasswordEncoder是Spring Security官方推荐的密码解析器,平时多使用这个解析器。

BCryptPasswordEncoder是对bcrypt强散列方法的具体实现。是基于Hash算法实现的单向加密。可以通过strength控制加密强度,默认10.

4.代码演示

在项目src/test/java下新建com.msb.MyTest测试BCryptPasswordEncoder用法。

@SpringBootTest

@RunWith(SpringRunner.class)

public class MyTest {

@Test

public void test(){

//创建解析器

PasswordEncoder encoder = new BCryptPasswordEncoder();

//对密码进行加密

String password = encoder.encode("123");

System.out.println("------------"+password);

//判断原字符加密后和内容是否匹配

boolean result = encoder.matches("123",password);

System.out.println("============="+result);

}

}

二、自定义登录逻辑

当进行自定义登录逻辑时需要用到之前讲解的UserDetailsService和PasswordEncoder。但是Spring Security要求:当进行自定义登录逻辑时容器内必须有PasswordEncoder实例。所以不能直接new对象。

1.编写配置类

新建类com.msb.config.SecurityConfig 编写下面内容

@Configuration

public class SecurityConfig {

@Bean

public PasswordEncoder getPwdEncoder(){

return new BCryptPasswordEncoder();

}

}

2.自定义逻辑

在Spring Security中实现UserDetailService就表示为用户详情服务。在这个类中编写用户认证逻辑。

@Service

public class UserDetailsServiceImpl implements UserDetailsService {

@Autowired

private PasswordEncoder encoder;

@Override

public UserDetails loadUserByUsername(String username) throws UsernameNotFoundException {

//1. 查询数据库判断用户名是否存在,如果不存在抛出UsernameNotFoundException

if(!username.equals("admin")){

throw new UsernameNotFoundException("用户名不存在");

}

//把查询出来的密码进行解析,或直接把password放到构造方法中。

//理解:password就是数据库中查询出来的密码,查询出来的内容不是123

String password = encoder.encode("123");

return new User(username,password, AuthorityUtils.commaSeparatedStringToAuthorityList("admin"));

}

}

3.查看效果

重启项目后,在浏览器中输入账号:admin,密码:123。后可以正确进入到login.html页面。

以上就是Spring Security密码解析器PasswordEncoder自定义登录逻辑的详细内容,更多关于Spring Security PasswordEncoder的资料请关注我们其它相关文章!

赞 (0)