网络安全中SRC验证码绕过思路总结

目录

- 1. 验证码使用后不会销毁

- 2. 生成验证码字符集可控

- 3. 验证码存放在暴露位置

- 4. 验证码为空,或8888,0000等可绕过

- 5.其他对比后验证码未销毁

- 6.验证码尺寸可控

- 7.验证码过于简单,可轻易机器识别

- 8. 待补充...

总结了一下SRC中常见的验证码绕过思路

1. 验证码使用后不会销毁

验证码可重复使用,导致可爆破账户

2. 生成验证码字符集可控

验证码可控,可自行选择验证码(案例:ThinkCMF 1.X-2.X)

3. 验证码存放在暴露位置

比如验证码藏到cookie里面,或者藏到编码后的某些值里面,藏到图片的字节里面等(有时也会进行加密编码藏起来)

4. 验证码为空,或8888,0000等可绕过

验证码为空,是因为程序逻辑错误,验证码验证一次之后本该退出此次验证码,生成新的,由于没有生成新的继续验证密码是否正确

8888,0000等为开发程序时设置的万能密码,方便测试,有时候会忘记删除

1111 2222 3333 4444 5555 6666 7777 8888 9999

5.其他对比后验证码未销毁

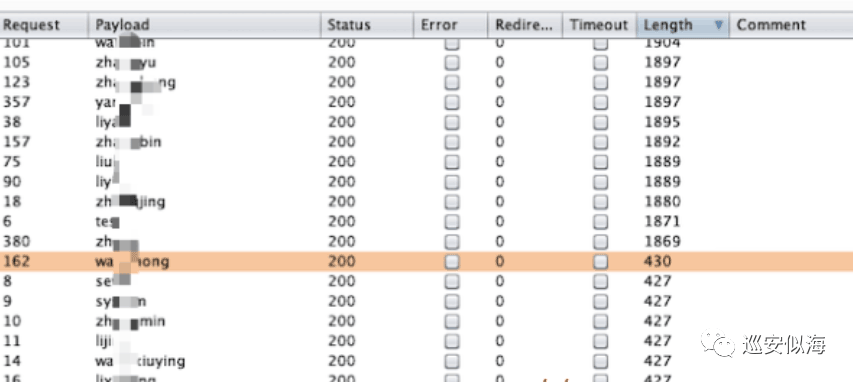

仅仅校验了密码字段和验证码,用户名并未校验,那么这里就可以输入一个弱密码(如123456,111111,123123等等),然后反向去遍历用户,获取正确的口令。

6.验证码尺寸可控

该问题被人们广为关注源于PHPcms早期版本的后台登录验证码尺寸可控,可用于DDoS。

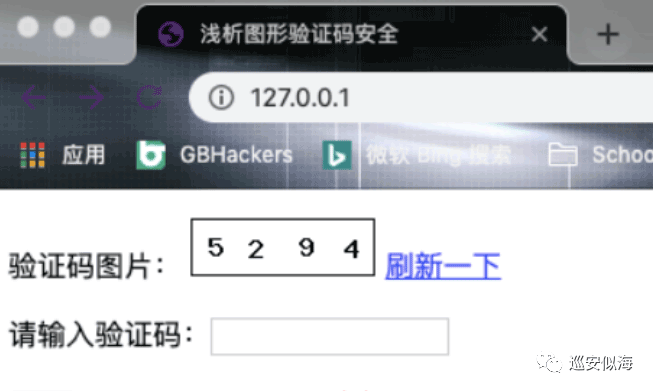

7.验证码过于简单,可轻易机器识别

如良精南方都可识别

8. 待补充...

修复方法:

验证码设置为6位并设置超时(一分钟)失效。

建议修改应用程序源代码,在登录模块中增加对验证码正确性的验证,并且要保证在验证用户名、密码或其他信息之前首先验证验证码的正确性。

以上就是网络安全中SRC验证码绕过思路总结的详细内容,更多关于网络安全SRC验证码绕过的资料请关注我们其它相关文章!

相关推荐

-

安全校验Session验证码并避免绕开验证码攻击

已经记不得是在哪个网站上看到的了,一般情况下对于验证码的校验,大家很容易写成下面这样: 复制代码 代码如下: <% If Request.Form("SecurityCode") = Session("SecurityCode") Then ' TODO : Database operations Else Response.Write "Security code incorrect!" End If %> 验证码图片产生Sessi

-

python识别验证码的思路及解决方案

1.介绍 在爬虫中经常会遇到验证码识别的问题,现在的验证码大多分计算验证码.滑块验证码.识图验证码.语音验证码等四种.本文就是识图验证码,识别的是简单的验证码,要想让识别率更高,识别的更加准确就需要花很多的精力去训练自己的字体库. 识别验证码通常是这几个步骤: (1)灰度处理 (2)二值化 (3)去除边框(如果有的话) (4)降噪 (5)切割字符或者倾斜度矫正 (6)训练字体库 (7)识别 这6个步骤中前三个步骤是基本的,4或者5可根据实际情况选择是否需要. 经常用的库有pytesseract(

-

Web网络安全漏洞分析XSS常用语句及编码绕过详解

目录 XSS进阶 XSS常用语句及编码绕过 XSS常用的测试语句 JS编码 HTML实体编码 URL编码 XSS进阶 XSS常用语句及编码绕过 XSS常用的测试语句 <img src=1 alert(1)> (显示1) <script>alert("xss")</script> (显示xss) <script>alert(document.cookie)</script> (显示cookie) <script>wi

-

网络安全漏洞渗透测试之文件上传绕过思路案例详解

目录 引言 案例一 案例二 案例三 案例四 其它场景&总结 引言 分享一些文件上传绕过的思路,下文内容多包含实战图片,所以打码会非常严重,可多看文字表达:本文仅用于交流学习, 由于传播.利用此文所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,文章作者不为此承担任何责任. 案例一 一次项目渗透时,通过往png后缀随便加个字符可知该上传点为白名单上传,正常情况下无法绕过 通过观察接口信息,发现接口名字为UploadImg,猜测该接口用于图片上传,按照开发的习惯,保不准会存在te

-

网络安全中SRC验证码绕过思路总结

目录 1. 验证码使用后不会销毁 2. 生成验证码字符集可控 3. 验证码存放在暴露位置 4. 验证码为空,或8888,0000等可绕过 5.其他对比后验证码未销毁 6.验证码尺寸可控 7.验证码过于简单,可轻易机器识别 8. 待补充... 总结了一下SRC中常见的验证码绕过思路 1. 验证码使用后不会销毁 验证码可重复使用,导致可爆破账户 2. 生成验证码字符集可控 验证码可控,可自行选择验证码(案例:ThinkCMF 1.X-2.X) 3. 验证码存放在暴露位置 比如验证码藏到cookie里

-

基于Pytorch版yolov5的滑块验证码破解思路详解

前言 本文将使用pytorch框架的目标识别技术实现滑块验证码的破解.我们这里选择了yolov5算法 例:输入图像 输出图像 可以看到经过检测之后,我们能很准确的定位到缺口的位置,并且能得到缺口的坐标,这样一来我们就能很轻松的实现滑动验证码的破解. 一.前期工作 yolov系列是常用的目标检测算法,yolov5不仅配置简单,而且在速度上也有不小的提升,我们很容易就能训练我们自己的数据集. YOLOV5 Pytorch版本GIthub网址感谢这位作者的代码. 下载之后,是这样的格式 ---data

-

php网络安全session利用的小思路

目录 前言 session文件包含 php.ini [WMCTF 2020]Make PHP Great Again session维持 方法一 | 借助Burp Suite 方法二 | python脚本 方法三(非预期) | 伪协议配合多级符号链接的办法进行绕过. session反序列化 Jarvis OJ WEB PHPINFO 小结 前言 做题的时候经常考到session利用,常见的基本就两种,session文件包含和session反序列化,之前没有详细总结过,就写写吧. session文

-

12306验证码破解思路分享

一个12306验证码破解思路, 图片采集 + 概率 //分析: 1. 单次验证码里面有8个图片,类型最多8种,最少不太确定 2. 8个图是规则排列,可以很容易分隔 3. 图片库应该是有限的,可以采集,计算hash入库,这里需要关联相同类型图片 (比如 "杯子","刷子"等) 备注:这里的图片hash并不是md5,有很多算法,自行搜索吧. //下面,我假设图片已经采集好了,分类也完成了,开始进行识别: 1. 选一张验证码,分隔成8个图片,分别计算hash,然后查

-

在Python web中实现验证码图片代码分享

系统版本: CentOS 7.4 Python版本: Python 3.6.1 在现在的WEB中,为了防止爬虫类程序提交表单,图片验证码是最常见也是最简单的应对方法之一. 1.验证码图片的生成 在python中,图片验证码一般用PIL或者Pillow库实现,下面就是利用Pillow生成图片验证码的代码: #!/usr/bin/env python3 #- * -coding: utf - 8 - * -#@Author: Yang#@ Time: 2017 / 11 / 06 1: 04 i

-

asp.net MVC 在Controller控制器中实现验证码输出功能

asp.net mvc项目使用到验证码,为了让以前的WebForm代码能利用上代码经过稍微的改动即可使用代码如下: using System; using System.Collections.Generic; using System.Web; using System.Web.Mvc; using System.Web.UI; using System.Web.UI.WebControls; using System.Drawing; namespace Angel.Web.Controll

-

Python破解BiliBili滑块验证码的思路详解(完美避开人机识别)

准备工作 B站登录页 https://passport.bilibili.com/login python3 pip install selenium (webdriver框架) pip install PIL (图片处理) chrome driver:http://chromedriver.storage.googleapis.com/index.html firefox driver:https://github.com/mozilla/geckodriver/releases B站的滑块验

-

Web网络安全分析SQL注入绕过技术原理

目录 SQL注入绕过技术 大小写绕过注入 双写绕过注入 编码绕过注入 内联注释绕过注入 SQL注入修复建议 过滤危险字符 使用预编译语句 SQL注入绕过技术 大小写绕过注入 使用关键字大小写的方式尝试绕过,如And 1=1(任意字母大小写都可以,如aNd 1=1,AND 1=1等),就可以看到访问id=1 And 1=1时页面返回与id=1相同的结果,访问id=1 And 1=2时页面返回与id=1不同的结果,得出存在SQL注入漏洞的结论. 使用order by查询字段数量,还是利用修改关键字大

随机推荐

- jQuery实现的鼠标滚轮控制图片缩放功能实例

- JS把内容动态插入到DIV的实现方法

- win32 api实现简单的消息窗口示例

- jquery下实现overlay遮罩层代码

- 网页里控制图片大小的相关代码

- 在JS中如何把毫秒转换成规定的日期时间格式实例

- 非常好的for 教程, 当时我就是看这个学习for 的第1/2页

- JavaScript将数字转换成大写中文的方法

- js实现上下左右弹框划出效果

- 简单的js分页脚本

- 以JavaScript来实现WordPress中的二级导航菜单的方法

- Python实现二维有序数组查找的方法

- python中getaddrinfo()基本用法实例分析

- Python使用CMD模块更优雅的运行脚本

- MySQL配置文件my.cnf中文版对照

- 基于ajax html实现文件上传技巧总结

- mySQL中replace的用法

- %time:~0,2% %%内的意思详解

- Android小挂件(APP Widgets)设计指导

- location.hash保存页面状态的技巧