Spring Boot/Angular整合Keycloak实现单点登录功能

Keycloak

Keycloak为现代应用和服务提供开源的认证和访问管理,即通常所说的认证和授权。Keycloak支持OpenID、OAuth 2.0和SAML 2.0协议;支持用户注册、用户管理、权限管理;支持代理OpenID、SAML 2.0 IDP,支持GitHub、LinkedIn等第三方登录,支持整合LDAP和Active Directory;支持自定义认证流程、自定义用户界面,支持国际化。

Keycloak支持Java、C#、Python、Android、iOS、JavaScript、Nodejs等平台或语言,提供简单易用的Adapter,仅需少量配置和代码即可实现SSO。

Keycloak新的发行版命名为Quarkus,专为GraalVM和OpenJDK HotSpot量身定制的一个Kurbernetes Native Java框架,计划2019年底正式发布。

安装

Keycloak构建在WildFly application server之上,从官网下载Standalone server distribution解压后运行bin/standalone.sh即可启动。默认使用h2数据库,可以修改配置使用其它数据库。Standalone Clustered Mode、Domain Clustered Mode启动模式和更多配置请参阅官方文档。

默认,本地网址为http://localhost:8080/auth ,首次登录时必须创建admin用户:

直接登录Admin Console http://localhost:8080/auth/admin/ :

Realm

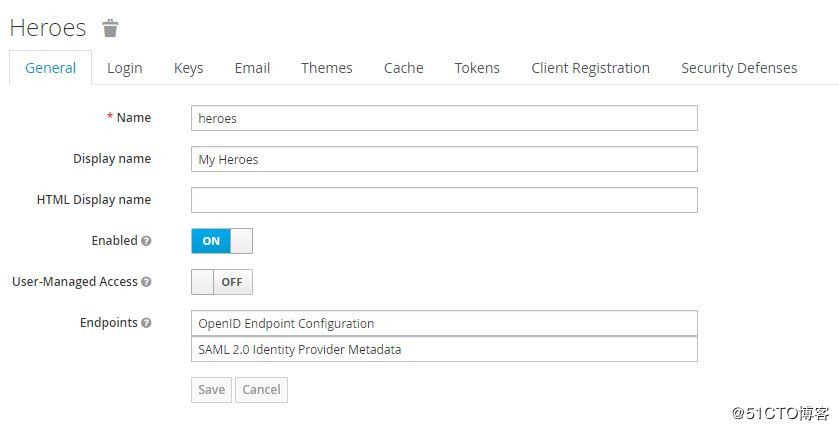

为保护不同的应用,通常创建不同的Realm,各Realm间的数据和配置是独立的。初始创建的Realm为Master,Master是最高级别的Realm。Master Realm内的admin用户(授予admin角色的用户)拥有查看和管理任何其它realm的权限。因此,不推荐使用master realm管理用户和应用,而应仅供超级管理员来创建和管理realm。每个realm有专用的管理控制台,可以设置自已的管理员账号,比如接下来我们创建的heroes realm,控制台网址为http://localhost:8080/auth/admin/heroes/console 。创建Heroes realm,点击左上角下拉菜单-》Add realm:

Login Tab中有多个可配置选项:用户注册、编辑用户名、忘记密码、记住我、验证email、使用email登录、需要SSL。

其中,Require SSL有三个选项:all requests、external requests、none,默认为external requests,在生产环境中应配置为all requests。

all requests 所有请求都需通过HTTPS访问external requests localhost和私有IP不需通过HTTPS访问none 任何客户端都不需HTTPS

Themes Tab可以配置界面主题、启用国际化:

Tokens Tab可以配置token签名算法、过期时间等。

Client

Client是realm中受信任的应用。

创建realm后自动创建以下client:

account 账户管理

如Realm配置中启用了User-Managed Access则可以管理自己的Resource:

admin-cli brokerrealm-management 预置了realm管理角色,创建realm管理员时需要分配这些角色security-admin-console realm管理控制台

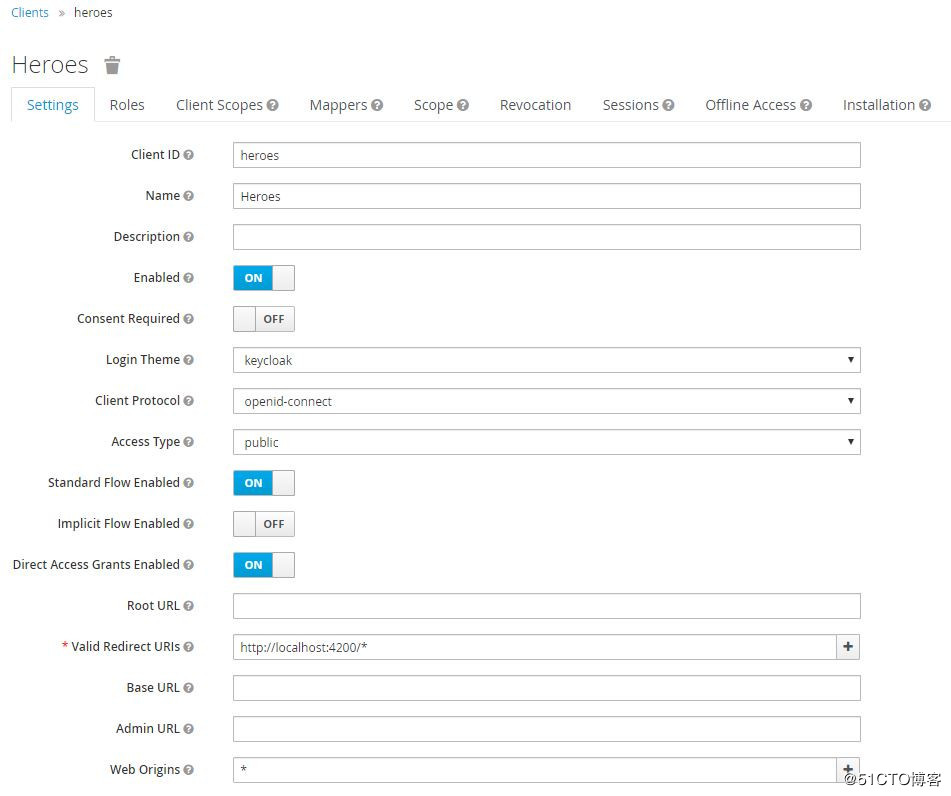

创建heroes client,点击Clients右上方的Create:

Client Protocol使用默认值openid-connect。Access Type有三个选项confidential、public、bearer-only,保持默认值public。confidential需要client secret,但我们将在web应用中使用此client,无法以安全的方式传输secret,必须使用public client,只要严格使用HTTPS,可以保证安全。Valid Redirect URIs输入 http://localhost:4200/* 。

认证流程:

- Standard Flow 即OAuth 2.0规范中的Authorization Code Flow,推荐使用的认证流程,安全性高。keycloak验证用户后附加一次性、临时的Authorization Code重定向到浏览器,浏览器凭此Code与keycloak交换token(identity、access和refresh token)

- Implicit Flow keycloak验证用户后直接返回identity和access token

- Direct Access Grants REST client获取token的方式,使用HTTP Post请求,响应结果包含access和refresh token

调用示例,请求地址:http://localhost:8080/auth/realms/heroes/protocol/openid-connect/token :

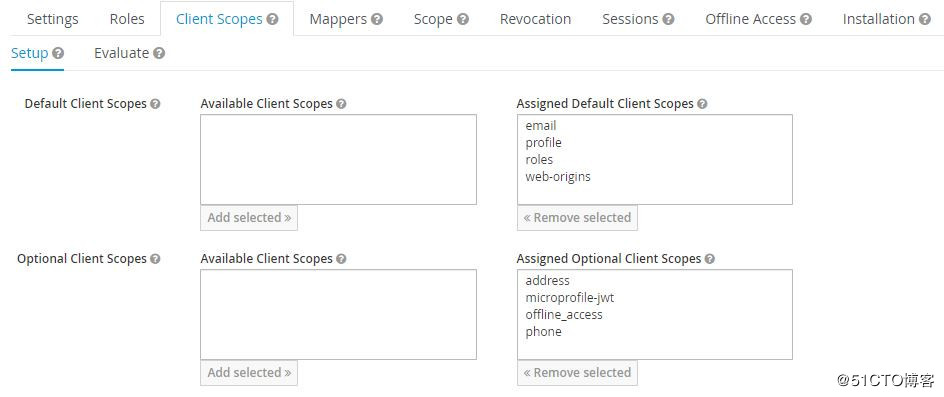

Client Scope

Client Scope定义了协议映射关系,keycloak预定义了一些Scope,每个client会自动继承,这样就不必在client内重复定义mapper了。Client Scope分为default和optional两种, default scope会自动生效,optional scope指定使用时才生效。

启用optional scope需要使用scope参数:

启用相应scope或配置mapper后,才能在client的token或userinfo中显示相应的属性。比如,上图中我们启用了phone scope,phone mapper中定义了phone number:

如果用户属性中定义了phoneNumber,在token中则会显示phone_number,可以在heroes client -> Client Scopes -> Evaluate查看效果:

Role、Group、User

Role

Role分为两种级别:Realm、Client,默认Realm Role:offline_access、uma_authorization。

offline access

OpenID规范中定义了offline access,用户登录获得offline token,当用户退出后offline token仍可使用。在很多场景中是非常有用的,比如每日离线备份数据。要获得offline token除需offline_access角色外,还需指定offline_access Scope。默认,offline token不会过期,但需每30天刷新一次。offline token可以撤销:

uma_authorization

uma_authorization

uma是User-Managed Access的缩写,Keycloak是符合UMA 2.0功能的授权服务器。

Role、Group和User的关系

User可以属于一个或多个Group,Role可以授予User和Group。

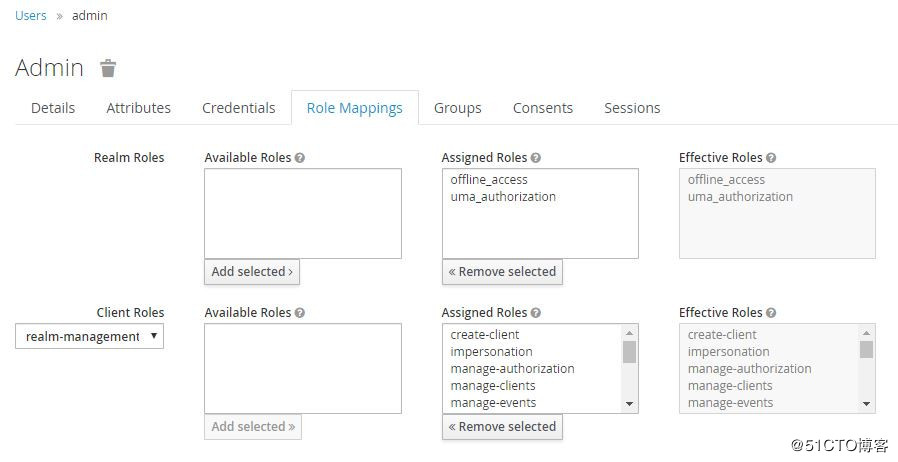

创建Realm管理用户

添加用户:

授予realm-management权限:

Authentication

Authentication

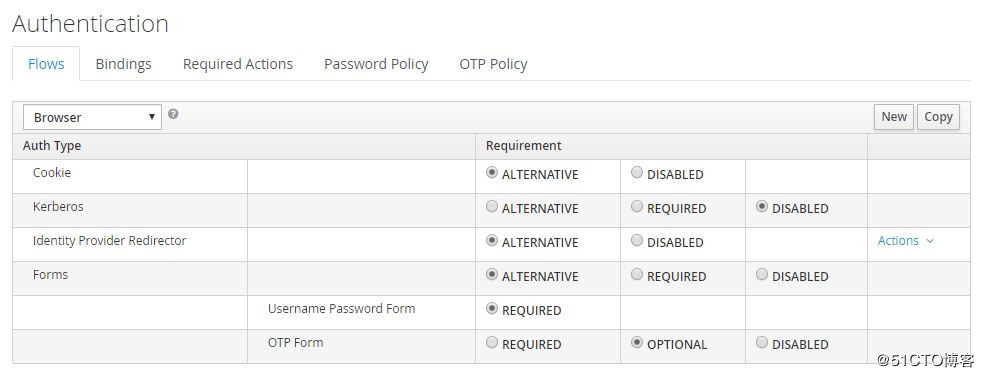

Keycloak预定义了Browser、Direct Grant、Registration、Reset Credentials等认证流程,用户也可以自定义。以Brower流程为例:

Required是必须执行的,Alternative至少须执行一个,Optional则由用户自己决定是否启用。

Identity ProviderADFSSalesforceSpring BootAngular参考文档

Keycloak A Quick Guide to Using Keycloak with Spring Boot AD FS Docs Spring Boot and OAuth2 OAuth 2.0 Login Sample Spring Boot and OAuth2 with Keycloak Spring SAML Springboot Oauth2 Server 搭建Oauth2认证服务 How to Setup MS AD FS 3.0 as Brokered Identity Provider in Keycloak

总结

以上所述是小编给大家介绍的Spring Boot/Angular整合Keycloak实现单点登录功能,希望对大家有所帮助,如果大家有任何疑问请给我留言,小编会及时回复大家的。在此也非常感谢大家对我们网站的支持!

如果你觉得本文对你有帮助,欢迎转载,烦请注明出处,谢谢!