利用WinRAR来捆绑木马2个技巧

随着人们安全意识的提高,木马的生存越来越成为问题,木马种植者当然不甘心木马就这样被人所发觉,于是他们想出许多办法来伪装隐藏自己的行为,利用WinRAR捆绑木马就是其中的手段之一。那么我们怎么才能识别出其中藏有木马呢?本文讲述的正是这个问题。

攻击者可以把木马和其他可执行文件,比方说Flash动画放在同一个文件夹下,然后将这两个文件添加到档案文件中,并将文件制作为exe格式的自释放文件,这样,当你双击这个自释放文件时,就会在启动Flash动画等文件的同时悄悄地运行木马文件!这样就达到了木马种植者的目的,即运行木马服务端程序。而这一招效果又非常好,令对方很难察觉到,因为并没有明显的征兆存在,所以目前使用这种方法来运行木马非常普遍。为戳穿这种伪装,了解其制作过程,做到知己知彼,下面我们来看一个实例。

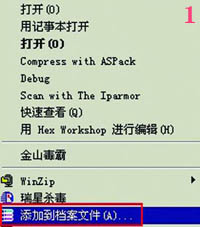

下面我们以一个实例来了解这种捆绑木马的方法。目标是将一个Flash动画(1.swf)和木马服务端文件(1.exe)捆绑在一起,做成自释放文件,如果你运行该文件,在显示Flash动画的同时就会中木马!具体方法是:把这两个文件放在同一个目录下,按住Ctrl键的同时用鼠标选中1.swf和1.exe,然后点击鼠标右键,在弹出菜单中选择“添加到档案文件”(图1),会出现一个标题为“档案文件名字和参数”的对话框,在该对话框的“档案文件名”栏中输入任意一个文件名,比方说暴笑三国.exe(只要容易吸引别人点击就可以)。注意,文件扩展名一定得是.exe(也就是将“创建自释放格式档案文件”勾选上),而默认情况下为.rar,要改过来才行,否则无法进行下一步的工作(图2)  (图1)

(图1) (图2)

(图2)

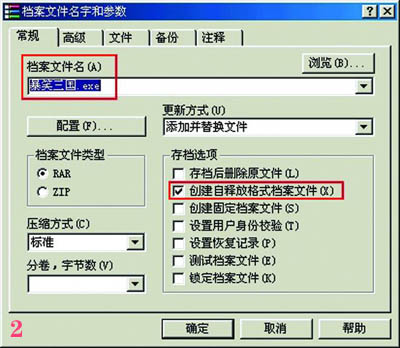

接下来点击“高级”选项卡,然后单击“SFX选项”按钮(图3),会出现“高级自释放选项”对话框,在该对话框的“释放路径”栏中输入C:\Windows\temp(图4),其实“释放路径”可以随便填,就算你设定的文件夹不存在也没有关系,因为在自解压时会自动创建该目录。在“释放后运行”中输入1.exe,也就是填入攻击者打算隐蔽运行的木马文件的名字。  (图3)

(图3) (图4)

(图4)

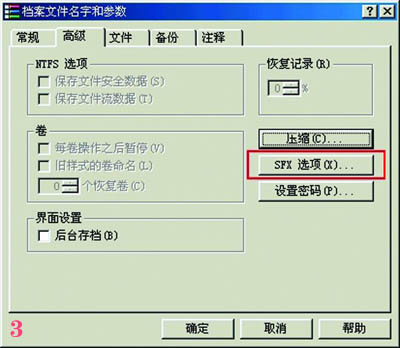

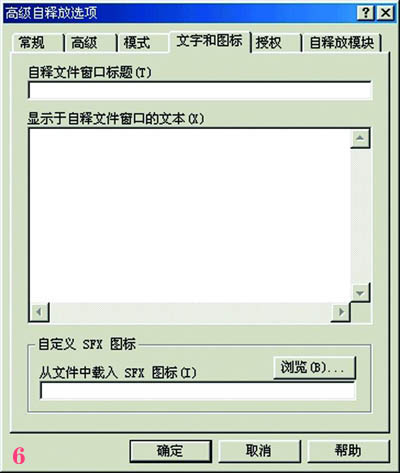

下一步,请点击“模式”选项卡,在该选项卡中把“全部隐藏”和“覆盖所有文件”选上(图5),这样不仅安全,而且隐蔽,不易为人所发现。如果你愿意的话,还可以改变这个自释放文件的窗口标题和图标,点击“文字和图标”(图6),在该选项卡的“自释文件窗口标题”和“显示用于自释文件窗口的文本”中输入你想显示的内容即可,这样更具备欺骗性,更容易使人上当。最后,点击“确定”按钮返回到“档案文件名字和参数”对话框。  (图5)

(图5) (图6)

(图6)

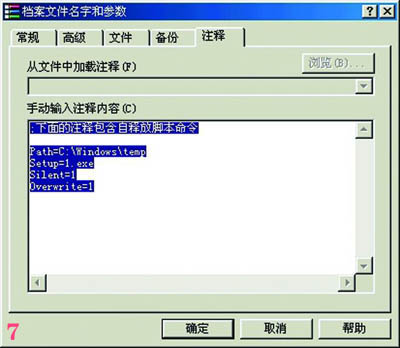

下面请你点击“注释”选项卡,你会看到如图所示的内容(图7),这是WinRAR根据你前面的设定自动加入的内容,其实就是自释放脚本命令。其中,C:\Windows\temp代表自解压路径,Setup=1.exe表示释放后运行1.exe文件即木马服务端文件。而Silent和Overwrite分别代表是否隐藏和覆盖文件,赋值为1则代表“全部隐藏”和“覆盖所有文件”。一般说来,给你下木马的人为了隐蔽起见,会修改上面的自释放脚本命令,比如他们会把脚本改为如下内容: (图7)

(图7)

程序代码

程序代码

Path=c:\windows\temp

Setup=1.exe

Setup=explorer.exe 1.swf

Silent=1

Overwrite=1

仔细看,其实就是加上了Setup=explorer.exe 1.swf这一行,点击“确定”按钮后就会生成一个名为暴笑三国.exe的自解压文件,现在只要有人双击该文件,就会打开1.swf这个动画文件,而当人们津津有味的欣赏漂亮的Flash动画时,木马程序1.exe已经悄悄地运行了!更可怕的是,还可以在WinRAR中就可以把自解压文件的默认图标换掉,如果换成你熟悉的软件的图标,对大家来说是不是更危险?

利用WinRAR制作的自解压文件,不仅可以用来加载隐蔽的木马服务端程序,还可以用来修改对方的注册表。比方说,攻击者可以编写一个名为change.reg的文件。接下来用“实例”中的办法将这个文件制作成自解压文件,保存为del.exe文件即可。注意在制作过程中要在“注释”中写上如下内容:

程序代码

程序代码

Path=c:\Windows

Setup=regedit /s change.reg

Silent=1

Overwrite=1

完成后按“确定”按扭,就会建立出一个名为del.exe的Winrar自解压程序,双击运行这个文件,将不会有导入注册表时的提示信息(这就是给regedit加上“/s”参数的原因)就修改了注册表键值,并把change.reg拷贝到C:\Windows文件夹下。此时你的注册表已经被修改了!不仅如此,攻击者还可以把这个自解压文件del.exe和木马服务端程序或硬盘炸弹等用WinRAR捆绑在一起,然后制作成自解压文件,那样对大家的威胁将更大!因为它不仅能破坏注册表,还会破坏大家的硬盘数据,想想看是不是很可怕?

从上面的实例中不难看出,WinRAR的自解压功能真的是太强大了,它能使得不会编程的人也能在短时间内制作出非常狠毒的恶意程序。而且对于含有木马或恶意程序的自解压文件,目前许多流行的杀毒软件和木马查杀软件竟无法查出其中有问题存在!不信的话,大家可以做个试验,就知道结果了。

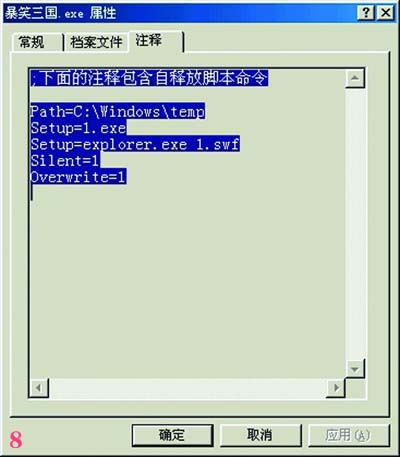

那么该怎样识别用WinRAR捆绑过的木马呢?只要能发现自释放文件里面隐藏有多个文件,特别是多个可执行文件,就可以判定其中含有木马!那么怎样才能知道自释放文件中含有几个文件,是哪些文件呢?一个简单的识别的方法是:用鼠标右击WinRAR自释放文件,在弹出菜单中选择“属性”,在“属性”对话框中你会发现较之普通的EXE文件多出两个标签,分别是:“档案文件”和“注释”(图8),单击“注释”标签,看其中的注释内容,你就会发现里面含有哪些文件了,这样就可以做到心中有数,这是识别用WinRAR捆绑木马文件的最好方法。

(图8)

(图8)

最后再告诉大家一个防范方法,遇到自解压程序不要直接运行,而是选择右键菜单中的“用WinRAR打开”,这样你就会发现该文件中到底有什么了。

主题2,用WinRAR解析木马的捆绑原理

今天朋友突然想我求救,说网络游戏传奇世界的号被盗了,由于朋友是在家上网,排除了在公共场所帐号和密码被别他人瞟视的可能。据朋友所说,在被盗的前一个多小时,在网上下载了一个网友的照片,并打开浏览了,但是出现的确实是网友的照片,并且是用“Windows 图片和传真查看器”(朋友家是XP系统)打开的,这也可以肯定一定是图片文件。朋友还告诉笔者后缀名是.gif,很显然是图片文件,朋友的电脑也没有安装杀毒软件,并且最重要的是那个文件还没有删。

笔者便让朋友把那个文件通过QQ发了过来,发送的时候笔者在qq显示文件名中发现了那个文件并不是gif文件,而是exe文件,文件名是:我的照片.gif.exe,并且它的图标也是图片文件的图标,见图1。笔者认为朋友的电脑应该打开了“隐藏已知文件类型的扩展名”(大家可以在“我的电脑”菜单中“工具→文件夹选项→查看→高级设置”中设置,见图2,所以告诉我后缀名是gif。笔者无意中右点了下这个文件,发现可以用“WinRAR打开”,于是笔者就用WinRAR打开了,发现里面含有两个文件——我的照片.gif和server.exe,可以肯定这server.exe就是木马,也就是朋友盗传奇世界号的罪魁祸首。

图一

图二

由于可以直接用WinRAR打开,笔者断定它就是由WinRAR制作的,现在笔者就开始解密它的制作过程。首先要有图片文件的ico(图标)文件(可以使用其他软件提取,笔者就不在这里讲述详细过程了),如图3。把图片文件和木马都选定,右点,选择“添加到档案文件”(WinRAR的选项),见图4,在“档案文件名”那输入压缩后的文件名,比如:我的照片.gif.exe,后缀如果为.exe就可以直接执行,如果不是.rar就会打开WinRAR,所以这里最后的后缀为.exe,根据自己的需要选择“压缩方式”,然后点击“高级”标签,选择“SFX 选项”,见图5,在“释放路径”中填入你需要解压的路径,笔者这里填的是“%systemroot%\temp”(不包括引号),表示解压缩到系统安装目录下的temp(临时文件)文件夹下,并且在“安装程序”的“释放后运行”输入“server.exe”(不包括引号),在“释放前运行”输入“我的照片.gif”(不包括引号)。

图三

图四

图五

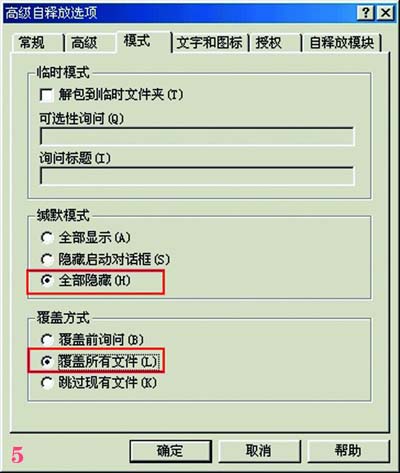

这样在解压缩前将会打开我的照片.gif这个文件,造成朋友对文件判断的假象,会认为它就是一个图片文件,而释放完以后便会自动运行木马(即server.exe)。在“模式”标签的“缄默模式”中选择“全部隐藏”,“覆盖方式”中选择“覆盖所有文件”,在“文字和图标”标签的“自定义SFX图标”,载入刚才所准备的图片文件的ico文件,然后点击“确定”即可,这样即天衣无缝的制作了一个捆绑图片的木马。当打开这个文件时,会先运行图片文件,再自动打开木马文件,中间不会出现任何提示。

注:希望广大朋友不要进行非法用途,在这里解密木马捆绑是希望大家了解其原理。

主题3,用WinRAR解析木马的捆绑-补遗

朋友们看了《用WinRAR解析木马的捆绑》可能会有一个疑问:有时遇到的WinRAR自解压缩文件,自解压以后同时运行了多个文件(《用WinRAR解析木马的捆绑》一文中介绍的是自解压以后同时运行了一个文件。),比如有的木马运行了客户端,还会同时运行几个破坏程序,查杀起来也比较麻烦。

其实自解压以后同时运行了多个文件也很简单的。先按《用WinRAR解析木马的捆绑》一文制作以后,再在"档案文件名称和参数"对话框中,选择"注释",然后输入:

程序代码

程序代码

Setup=a.exe

Setup=b.exe

Setup=c.exe

(不包含引号。如图。)。其中"a.exe","b.exe","c.exe"就是自解压缩以后同时运行的程序,但是它们必须在自解压缩文件包内。当然,也可以不是程序,任何文件都可以(比知:图像文件「.jpg,.gif.bmp」,动画文件「.swf」,文本文件「.txt」,网页文件「.htm,.html,.shtml」等等。)。当然也不限制同时运行文件的数量,只要你想运行多少就添加几个"Setup="即可。点击"确定"即开始制作自解压缩文件。

其实也可以使多个文件(用快捷方式也不错哦!)合并为同一个自解压缩文件,但运行时只需运行一个自解压缩文件,却同时运行了多个文件,"懒人"可以试试哦,搞个恶作剧也不错哦